今年的参赛作品——SockMon网络安全监控系统

SockMon网络安全监控系统

软件简介:

SockMon(SocketMonitor)网络安全监控系统是一款为电脑专业人员打造的一款出色的安防监控软件。在如今这个恶意软件,攻击,木马,病毒泛滥的年代,它就像您电脑的贴身保镖一样保护着您的电脑和个人信息的安全。随着人类IT技术的不断进步,恶意软件和攻击已从原有的类似于“熊猫烧香”这样的Ring3级程序,进步到类似于“BIOSKIT”这样的Ring0级程序。恶意软件轻易地进入到个人电脑的“心脏”——内核,我们的个人电脑变得千疮百孔。但是,本软件采用各种高级内核驱动技术,可以轻易有效地查找并杀死您电脑上甚至于“RootKit”级的“幕后黑手”。下面,就让我们一起领略SockMon的威力!

软件部署:

软件主体由三个部署构件组成:

KsBinSword.sys驱动程序,LSP.dll动态链接库和SockMon.exe客户端。

软件开发:

SockMon客户端采用C++编写(少量核心代码采用汇编语言直接编写),开发环境为VS2008,MFC平台。

SockMon客户端采用C++编写(少量核心代码采用汇编语言直接编写),开发环境为VS2008,MFC平台。

KsBinSword驱动程序采用C语言和汇编语言编写,开发环境为VC++6.0 ,Windows DDK 3790.1830。

KsBinSword驱动程序采用C语言和汇编语言编写,开发环境为VC++6.0 ,Windows DDK 3790.1830。

LSP动态链接库采用C++编写,开发环境为VS2008,MFC平台。

LSP动态链接库采用C++编写,开发环境为VS2008,MFC平台。

功能简介:

该软件的功能主要由以下几部分组成:

1.网络数据流量实时监测

2.Snifer网络数据包实时捕获

3.网络数据IP报文解析

4.数据收发进程Hook追踪

5.高危进程基本信息查看

6.高危进程线程信息查看

7.高危进程模块信息查看

8.高危进程内存信息查看

9.高危进程PE文件查看

10.高危内核级进程查杀

11.高危线程查杀

12.高危模块卸载

详细功能介绍:

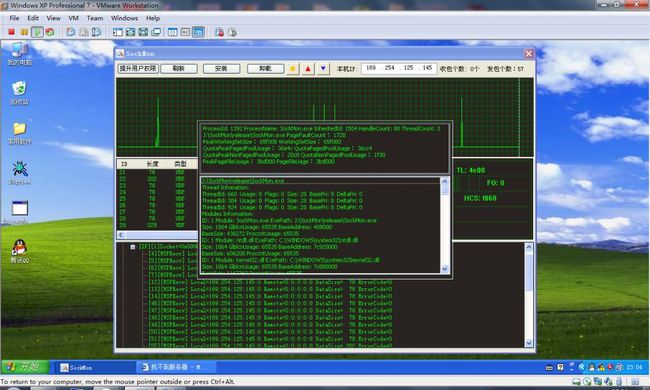

程序主界面

程序主界面(大流量时段)

程序主界面(小流量时段)

程序主界面由四部分组成:最上方的网络实时流量监控

网络流量实时监控软件可以将每时每刻捕获到的数据包转化成为走势图的形式,方便用户观察,用户可以通过它直观的感受当前网络状况并作出分析。

在走势图上方我们可以进行刷新,手动安装驱动,卸载驱动,提升用户权限,改变线条样式,获得当前IP,获得收包和发包个数。

中间靠左边的Snifer网络数据包实时捕获

Snifer模块可以将所有从本机发出和本机收到的数据包进行截获并解析。解析后我们可以获得数据包的长度,类型,源IP,源端口,目的IP,目的端口等信息。

程序对当今主流协议都进行了数据定义,可以解析的协议类型包括:

{IP, ICMP, IGMP, GGP, IPV4, TCP,PUP, UDP, IDP, IPV6, ROUTING, FRAGMENT, ESP, AH, ICMPV6, NONE, ND, RAW}。

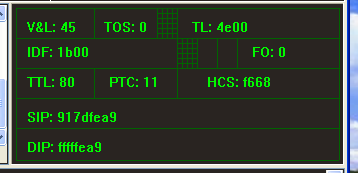

中间靠右边的网络数据IP报文解析

单击Snifer模块中的任意一条记录,都可在右边的IP报文解析模块中将该数据包在IP层的原有形式按照IP报文的格式进行解析,显示的信息有:Version域,IP Head Length域,

Typeof Service域,Total Length域,Identification域,Flags域,Fragment Offset域,Time To Live域,Protocol域,Header Checksum域,Source Address域,Destination Address域。

所有信息都转换为十六进制显示。

最下方的数据收发进程Hook追踪

数据收发进程Hook追踪模块以树型控件的形式将具体到每个进程的数据收发情况进行显示,树型控件分为三级菜单,第一级菜单显示具体的进程路径,第二级菜单显示数据包类型归类,第三级菜单显示具体的数据信息,包括:收发类型,源地址,目的地址,数据大小,错误码。

单击任何一级菜单选项都会打开所选进程的信息查看窗口。

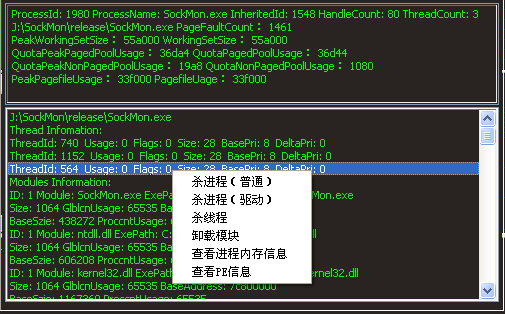

高危进程查看窗口

窗口上方为高危进程的基本信息:

1.进程ID 2.进程名 3.父进程ID 4.句柄数量

5.线程数量 6.进程系统路径 7.页错误数量

8.非分页池峰值使用情况 9.非分页池使用情况

10.分页池峰值使用情况 11.分页池分配使用情况

12.工作集峰值大小 13.工作集大小

14.页面文件峰值使用情况 15.页面文件使用情况

窗口下方为该进程的线程和模块信息:

线程信息:1.线程ID 2.使用计数 3.大小 4.BasrPri 5.DeltaPri

模块信息:1.模块ID 2.模块名称 3.模块系统路径 4.模块大小 5.模块基地址

利用进程信息查看窗口,专业人员可以很快的对该进程进行判断,判断是否为危险进程,并对其进行操作。

双击您所感兴趣的一列会弹出菜单,列出以下功能任

您选择:

1.普通杀进程,该方法为用户态功能,可以安全使用。

2.驱动杀进程,该方法采用内核驱动“清零”法杀进

程,有一定危险性,如果杀掉和系统有关的进程可能

会造成蓝屏死机。

3.普通杀进程,该方法为用户态功能,可以安全使用。

4.卸载模块,该方法为用户态功能,可以安全使用。

5.查看进程内存信息。

6.查看进程可执行文件的PE信息。

如果操作成功则会有相应的提示。

选择进程内存查看,打开窗口:

选择进程内存查看会出现该窗口。该窗口右边实时显

示当前PC的虚拟内存状况,显示信息有:

1.页大小 2.最小地址 3.最大地址 4.总物理内存

5.总页面文件 6.总虚拟内存 7.可用物理内存 8.可

用页文件 9.可用虚拟内存

窗口右边会显示该进程地址空间里每个地址的详细信

息:

1.地址编号 2.大小 3.状态 4.类型 5.初始保护

6.访问保护

用户并且可以选择要查看“提交”“保留”“空闲”三

种不同类型的地址信息。

通过进程内存信息和PE信息查看可以确保专业人员

进一步确该进程是否为恶意进程,并对其进行操作。