Linux实现的IEEE 802.1Q及VLAN/Trunk以及三层交换

Linux实现的IEEE 802.1Q VLAN

第一部分:VLAN的核心概念

说起IEEE 802.1q,都知道是VLAN,说起VLAN,基本上也没有盲区,网络基础。然而说到配置,基本所有人都能顺口溜一样说出Cisco或者H3C设备的配置命令,对于Linux的VLAN配置却存在大量的疑问。这些疑问之所以存在我觉得有两点原因:

1.对VLAN的本质还是没有理解。

不管你的Cisco/H3C命令敲得再熟练,如果看不懂Linux的vconfig,那么也将无法掩饰你对概念理解的浅显;

2.对Linux实现虚拟网络设备风格不熟悉

可能你已经十分理解802.1q了,也许还看过了IEEE的文档,然而却对Linux的Bridge,tap,bond等虚拟设备不是很理解,那么也将无法顺利配置VLAN。

对于VLAN概念的理解,有几点要强调:

1.VLAN分离了广播域;

2.单独的一个VLAN模拟了一个常规的交换以太网,因此VLAN将一个物理交换机分割成了一个或多个逻辑交换机;

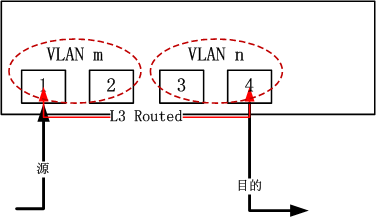

3.不同VLAN之间通信需要三层参与;

4.当多台交换机级联时,VLAN通过VID来识别,该ID插入到标准的以太帧中,被称作tag;

5.大多数的tag都不是端到端的,一般在上行路上第一个VLAN交换机打tag,下行链路的最后一个VLAN交换机去除tag;

6.只有在一个数据帧不打tag就不能区分属于哪个VLAN时才会打上tag,能去掉时尽早要去掉tag;

7.最终,IEEE 802.1q解决了VLAN的tag问题。除了IEEE 802.1q,其余的都是和实现相关的,虽然Cisco和H3C的实现很类似,Linux可以和它们有大不同。

关键看最后3点,也就是3,4,5。这是VLAN最难理解的部分,不过一旦理解了,VLAN也就不剩下什么了。为了使得叙述上以及配置上更加的方便,Cisco以及其他的厂商定义了很多的细节,而这些细节在IEEE 802.1q标准中并没有被定义,这些细节包括但不局限于以下几点:

1.每一个VLAN交换机端口需要绑定一个VLAN id;

2.每一个VLAN交换机端口处于下面三类中的一类:access,trunk,hybrid。

2.1.access端口:从此类端口收到的数据帧是不打tag的,从此类端口发出的数据帧是不打tag的;

2.2.trunck端口:从此类端口收到的数据帧打着tag,从此类端口发出的数据帧需要打tag(不考虑缺省VLAN的情况);

2.3.hybrid端口:略

我们实则没有必要去深究Cisco/H3C的命令以及到底那三类端口类型有何区别,之所以有三类端口类型完全是为了将VLAN的概念(最终的IEEE 802.1q标准)很方便的用起来。说白了,trunk端口的存在是因为不得已,因为有属于多个VLAN的数据帧要通过单一的物理链路,不打tag是无法区分各自属于哪个VLAN的,于是就有了IEEE 802.1q这个标准,定义了一个tag插入到以太帧中,为了使这个理论性的东西被使用起来,厂商便定义了一系列的概念性的东西,比如和tag相关的链路就是trunk链路之类。

于是乎,我们可以完全抛开任何的配置命令,抛开任何厂商定义的东西,完全按照IEEE 802.1q标准以及我们的需求来理解VLAN,这样下来之后,你绝对可以在Linux上完美实现任何VLAN配置了。首先我们定义一下我们的需求以及满足该需求的网络拓扑,关键看如何接线。

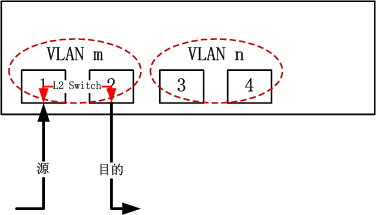

1.情况一.同一VLAN内部通信

1.1.同一交换机同一VLAN的不同端口进行通信

1.2.不同交换机的不同端口进行通信

2.情况二.不同VLAN之间通信

2.1.同一交换机不同VLAN之间进行通信

2.2.不同交换机的不同VLAN进行通信

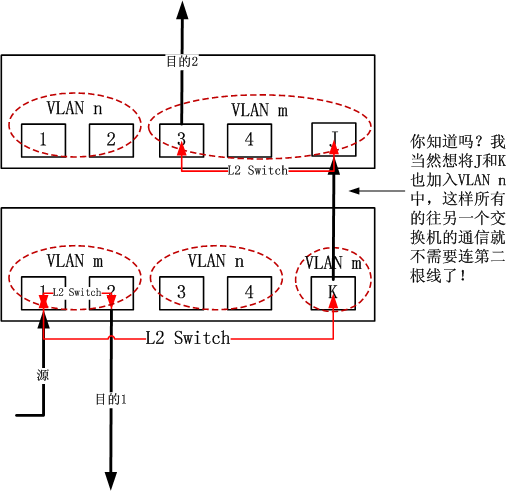

从上述1.2可以看出,为了节省线缆和避免环路,两个VLAN交换机的两个端口之间的同一条链路需要承载不同的VLAN数据帧,为了使彼此能够识别每个数据帧到底属于哪个VLAN,十分显然的办法就是为数据帧打上tag,因此上述1.2中的端口J和端口K之间的链路上的数据帧需要打tag,端口J和端口K都同属于两个VLAN,分别为VLAN m和VLAN n。换句话说,只要一个端口需要传输和接收属于多个VLAN的数据帧,那么从该端口发出的数据帧就要打上tag,从该端口接收的数据帧可以通过tag来识别它属于哪个VLAN,用Cisco/H3C等厂商的术语来讲,它就是trunk端口,两个trunck端口之间的链路属于trunk链路。

我们知道,一般而言,我们的PC机直接连接在常规二层交换机或者支持VLAN的交换机端口上,而我们的PC机发出的一般都是常规的以太网数据帧,这些数据帧是没有tag的,它们可能根本不知道802.1q为何物,然而VLAN存在的目的就是把一些PC机划在一个VLAN中,而把另一些PC机划在另一个VLAN中从而实现隔离,那么很显然的一种办法就是将支持VLAN的交换机的某些端口划在一个VLAN,而另一些端口划在另一个VLAN中,一个VLAN的所有端口其实就形成了一个逻辑上的二层常规交换机,同属于一个VLAN的PC机连接在划在同一个VLAN的端口上,为了扩展VLAN,鉴于单台交换机端口数量的限制,需要级联交换机,那么级联链路上则同时承载着不同VLAN流量,因此级联链路则成为trunk链路,所有不是级联链路的链路都是直接链路,用厂商术语来讲就是access链路(注意,这里暂且不谈hybrid),自然而然的,access链路两端的端口都是和tag无关的,只需要做到“没有tag直通,有tag去掉即可”,因此它可以连接PC机或者常规交换机以及VLAN交换机的非trunk端口。

VLAN的内容基本也就是以上那些了,分为三部分:

1.设计目的

隔离广播域,节省物理设备,隔离安全策略域

2.IEEE 802.1q

为扩展VLAN的级联方案提供了一个标准的协议

3.如何使用VLAN

将某些端口划为一个VLAN,基于MAC地址什么的...

其实,至于怎么划分VLAN,标准中并没有给出什么硬性的规定,只要能够保证属于同一VLAN的端口完全否则IEEE 802系列的标准即可,换句话说就是属于同一VLAN的所有交换机的所有同一VLAN的端口完全就是一个以太网即可,透传以太帧。

到此为止,我们基本上已经忘了配置trunk,access,基于端口划VLAN的命令了,脑子里面留下的只是VLAN的核心概念,使用这些核心的概念,我们就可以在Linux上配置完整的VLAN方案了,如果你去硬套Cisco的配置,那么结果只是悲哀。比如如果你问:如何在Linux上配置端口为access,如何在Linux上将某些网卡划到一个VLAN...

理解Linux Bridge的都知道,Linux本身就可以实现多个Bridge设备,因为Linux的Bridge是软的,所以一个Linux Box可以配置多个逻辑意义的Bridge,而多个Bridge设备之间必须通过第三层进行通信,加之第三层正是以太网的边界,因此一个Linux Box也就可以模拟多个以太网了,不同的Bridge设备就可以代表不同的VLAN。

第二部分:Linux上的VLAN

Linux上的VLAN和Cisco/H3C上的VLAN不同,后者的VLAN是现有了LAN,再有V,也就是说是先有一个大的LAN,再划分为不同的VLAN,而Linux则正好相反,由于Linux的Bridge设备是被创建出来的逻辑设备,因此Linux需要先创建VLAN,再创建一个Bridge关联到该VLAN,创建VLAN很简单:

ifconfig eth0 0.0.0.0 up

vconfig eth0 10

ifconfig eth0.10 up

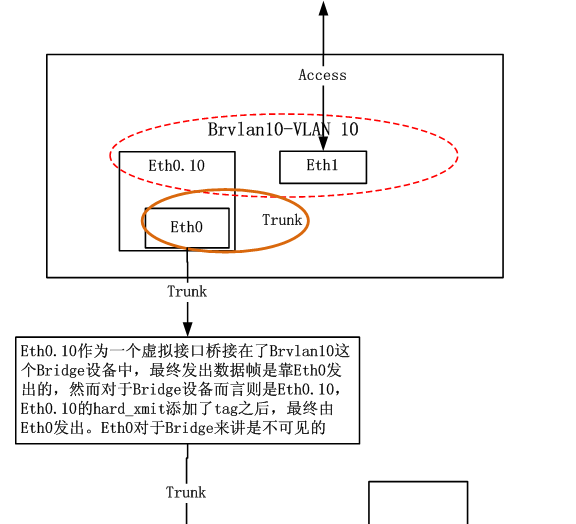

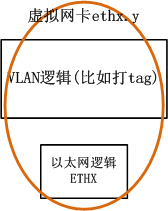

当使用vconfig创建了eth0.10之后,它就是一个“真实意义”的虚拟网卡设备了,类似br0,tap0,bond0之类的,在这个虚拟网卡之下绑定的是一个真实网卡eth0,也就是数据从eth0这块真实网卡发出,eth0.10中的“.10”表示它可以承载VLAN 10的数据帧,并且在通过eth0发出之前要打上tag。那么打tag这件事自然而然就是通过eth0.10这个虚拟设备的hard_xmit来完成的,在这个hard_xmit中,打上相应的tag后,再调用eth0的hard_xmit将数据真正发出,如下图所示:

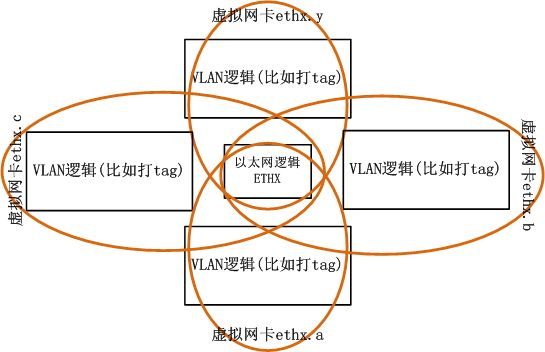

因此一个真实的物理网卡比如ethx,它可以承载多个VLAN的数据帧,因此它就是trunk端口了,如下所示:

Linux的VLAN工具vconfig采用ethx.y的方式以ethx为trunk端口加入VLAN id为y的VLAN中。类比Cisco/H3C,我们已经创建了trunk,总结一下:使用vconfig创建一个ethx.y的虚拟设备,就创建了一个trunk,其中ethx就是trunk口,而y代表该trunk口连接的trunk链路可以承载的VLAN数据帧的id,我们创建ethx.a,ethx.b,ethx.c,ethx.d,就说明ethx可以承载VLAN a,VLAN b,VLAN c,VLAN d的数据帧。

接下来,我们看一下如何创建access端口。首先注意,由于Linux的Bridge是虚拟的,逻辑意义的,因此可以先创建了VLAN之后,再根据这个VLAN动态的创建Bridge,而不是“为每一个端口配置VLAN id”,我们需要做的很简单:

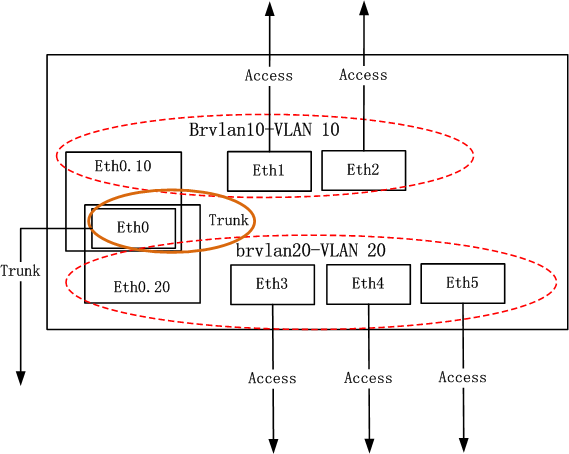

创建VLAN:

ifconfig eth0 0.0.0.0 up

vconfig eth0 10

ifconfig eth0.10 up

为该VLAN创建Bridge:

brctl addbr brvlan10

brctl addif brvlan10 eth0.10

为该VLAN添加网卡:

ifconfig eth1 0.0.0.0 up

brctl addif brvlan10 eth1

ifconfig eth2 0.0.0.0 up

brctl addif brvlan10 eth2

...

这就完了。从此,eth1和eth2就是VLAN 10的access端口了,而eth0则是一个trunk端口,级联VLAN的时候要用到,如果不需要级联VLAN,而仅仅需要扩展VLAN 10,那么你大可将eth1连接在一个二层常规交换机或者hub上...同样的,你可以再创建一个VLAN,同样通过eth0来级联上游VLAN交换机:

ifconfig eth0 0.0.0.0 up

vconfig eth0 20

ifconfig eth0.20 up

brctl addbr brvlan20

brctl addif brvlan20 eth0.20

ifconfig eth5 0.0.0.0 up

brctl addif brvlan20 eth5

如下图所示:

这下基本就搞定了Linux上VLAN的配置,接下来还有一个内容,那就是VLAN之间的通信。这个知识点最简单了,那就是使用路由,为此很多人把支持VLAN的三层交换机和路由器等同起来。既然使用路由就需要一个IP地址作为网关,那么如何能寻址到这个IP地址自然就是一个不可回避的问题,我们要把这个IP配置在哪里呢?可以肯定的是,必须配置在当前VLAN的某处,于是我们有多个地方可以配置这个IP:

1.同属于一个VLAN的路由器接口上,且该路由器有到达目的VLAN的路由(该路由器接口为trunk口)。

2.同属于一个VLAN的ethx.y似的虚拟接口上,且该Linux Box拥有到指定VLAN a的路由(最显然的,拥有ethx'.a虚拟接口)。

3.同属于一个VLAN的Bridge设备上(Linux的Bridge默认带有一个本地接口,可以配置IP地址),且该Linux Box拥有到指定VLAN a的路由(最显然的,拥有ethx'.a虚拟接口或者目标VLAN的Bridge设备)。

其中的1和2实际上没有什么差别,本质上就是找一个能配置IP地址的地方,大多数情况下使用2,但是如果出现同一个VLAN在同一个Linux Box配置了两个trunk端口,那么就要使用Bridge的地址了,比如下面的配置:

brctl addbr brvlan10

brctl addif brvlan10 eth0.10

brctl addif brvlan10 eth1.10

ifconfig brvlan10 up

此时有两个ethx.y型的虚拟接口,为了不使路由冲突,只能配置一个IP,那么此IP地址就只能配置在brvlan10上了。不管配置在Bridge上还是配置在ethx.y上,都是要走IP路由的,只要MAC地址指向了本地的任意的一个接口,在netif_receive_skb调用handle_bridge的时候都会将数据帧导向本地的IP路由来处理。Linux作为一个软件,其并没有原生实现硬件cache转发,因此对于Linux而言,所谓的三层交换其实就是路由。

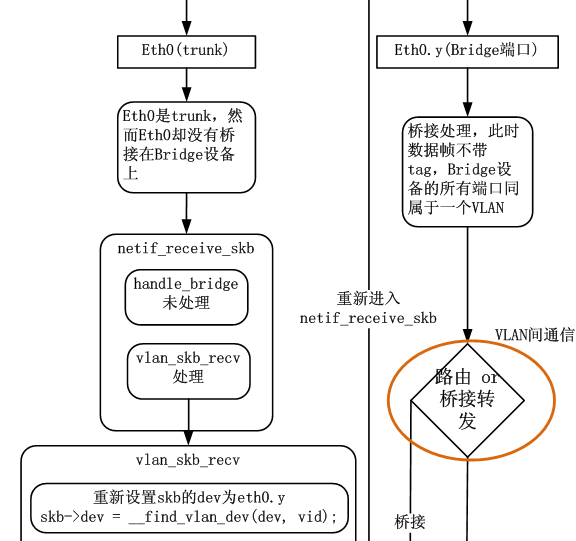

我们看一下一个被打上tag的数据帧什么时候脱去这个tag,在定义上,它是从access端口发出时脱去的,然而在语义上,只要能保证access端口发出的数据帧不带有tag即可,因此对于何时脱去tag并没有什么严格的要求。在Linux的VLAN实现上,packet_type的func作为一个第三层的处理函数来单独处理802.1q数据帧,802.1q此时和IP协议处于一个同等的位置,VLAN的func函数vlan_skb_recv正如IP的处理函数ip_rcv一样。在Linux实现的VLAN中,只有当一个端口收到了一个数据帧,并且该数据帧是发往本地的时候,才会到达第三层的packet_type的func处理,否则只会被第二层处理,也就是Bridge逻辑处理,Linux的原生Bridge实现并不能处理802.1q数据帧,甚至都不能识别它。整个trunk口收发数据帧,IEEE 802.1q帧处理,以及VLAN间通信的示意图如下:

到此为止,Linux的VLAN要点基本已经说完了,有了这些理解,我想设计一个单臂Linux Box就不是什么难事了,单臂设备最大的优势就是节省物理设备,同时还能实现隔离。这个配置不复杂,如果不想用VLAN实现的话也可以用ip addr add dev ...增加虚拟IP的方式来实现,然而用VLAN实现的好处在于可以和既有的三层交换机进行联动,也可以直接插在支持标准的IEEE 802.1q的设备的trunk口上。

机制搭台,策略唱戏。既然VLAN的实现机制已经了然于胸了,那么它的缺点估计你也看到了,如何去克服呢?PVLAN说实在的是一个VLAN的替代方案。解决了VLAN间的IP网段隔离问题,我们在Linux上如何实现它呢?这倒也不难,无非就是在LAN上添加一些访问控制策略罢了,完全可以用纯软件的方式来实现,甚至都可以用ebtables/arptables/iptables来实现一个PVLAN。如果说VLAN是一个硬实现的VLAN的话,那么PVLAN纯粹是一个软实现的VLAN,甚至都不需要划分什么VLAN,大家都处于一个IP网段,只需要配置好访问控制策略即可,使得同一IP子网的Host只能和默认网关通信,而之间不能通信,所以说,即使你不知道“隔离VLAN”,“团体VLAN”之类的术语,实际上你已经实现了一个PVLAN了。

第三部分:几点总结

1.你需要首先规划出你的网络拓扑而不是先去研究VLAN在Linux上如何配置以及如何实现;

2.你需要深入理解VLAN设计的初衷,该配置哪些东西;

3.你需要知道对于VLAN哪些概念是核心,哪些概念并不是必须的。

4.不管基于什么平台配置VLAN,只有两点是必须的:a.哪些端口属于哪个VLAN;b.哪个端口是级联端口,属于多个VLAN。

5.其它的都不用去死记硬背,都是浮云...

原文链接:http://blog.csdn.net/dog250/article/details/7354590

VLAN/Trunk以及三层交换

很多时候,如果对技术只是概要全懂,细节上多个概念混淆,势必在做具体工作的时候会走很多弯路。比较典型的就是关于VLAN的一些技术细节。在这个主题上,最容易引起混淆的就是VLAN,三层交换以及Trunk的概念,以下是一些个问题点:

1.支持VLAN的交换机一定是三层交换机吗?

2.Trunk配置了就可以VLAN间通信吗?

3.Trunk具体怎么工作的?

4.VLAN间的通信到底是怎么执行的?

如果说给若干个纯二层环境加上若干个路由器,我想绝大多数的人都可以设计出一个个完美的互联互通的网络,然而加上了VLAN之类的概念,反而被绕晕了,具有讽刺意义的是,VLAN本来就是用来简化纯二层环境+交换机的配置的。因此首先要理清VLAN的基本概念,然后具体VLAN间将如何进行通信就不解自知了。

1.VLAN和三层没有任何关系

如果先不提Trunk而纯粹的VLAN实际上就是将多个纯二层的以太网交换机合并成了一个,用软件进行控制。合并后的交换机就是支持VLAN的交换机,参与合并的多个物理交换机如今退化成了逻辑意义上的交换机。多个物理交换机并不是傻乎乎的合并后完事,VLAN交换机的另一个意义就是可以通过各种策略指定哪个物理port属于哪个逻辑交换机,如果让物理交换机实现这个,就不得不涉及购置,布线等问题,这就说明了软件真的比硬件更加灵活,以软件为基准,硬件其实就是固化了的软件。

如果想明白VLAN的含义,在Linux上配置几个Bridge就可以了。我们知道,Linux内置了一个软Bridge实现,通过brctl可以进行配置,一个单独的Linux物理主机配置了N块以太网卡,就可以简单的模拟VLAN的概念(注意,此时还没有引入VLAN的本质-Trunk)了:

a.新增一个br0,将网卡1/2/3加进去;

b.新增一个br1,将网卡4/5/6加进去;

c....

d.网卡1连接一个纯二层交换机1;

e.网卡4连接一个纯二层交换机2;

f....

这样Linux主机上就存在了多个Bridge,你可以将Linux主机这个物理的机器视为一个支持VLAN的机器了。

VLAN交换机是一个纯二层的设备。然而,如果仅仅这样,那就没有必要推出VLAN的概念了,VLAN到底和上述的简单配置有什么不同呢?这就涉及到了IEEE802.1q标准,请看下节。

2.Trunk和三层没有任何关系

如果一个VLAN交换机上配置了两个VLAN,分别为VLAN1和VLAN2,另外几台VLAN交换机上可能也需要配置VLAN1和VLAN2,毕竟单独一台机器的口子有限,因此对于组网,不级联的拓扑是很少见的,现在关键的问题就是需要让处在不同VLAN交换机的口子可以属于同一个VLAN,即属于同一个广播域。办法很简单,那就是每一个VLAN用一个线将两个VLAN交换机上属于同一个VLAN的口子连起来,如果两台交换机上分别有3个VLAN,那就扯 3根线...这不得不说是一个好方法,但决不是一个妙方法。对于硬件上的体力活儿,软件一般都能很好的解决,这一次,又是软件帮了忙,正如VLAN的概念提出时那样(见上一节)。

Trunk标准提出来了,所谓的Trunk就是可以让多个VLAN在两个交换机级联时复用一根线,因此软件上需要对数据帧做一些文章,以便数据帧到达另一个交换机的时候知道自己属于哪个VLAN从而限制帧的传输域,802.1q正是做这个的,从而这也成了VLAN的核心。Trunk只是简化了布线,降低了硬件成本,这是一个通过软件降低硬件成本的绝好的例子。

既然Trunk可以通过多个VLAN的数据,那么实际上Trunk是将广播域延伸到了另外一台交换机上,而对于LAN,其广播域延伸到哪里,LAN也就延伸到了那里。事实上这并不与VLAN的初衷之一-限制广播域相冲突,Trunk将广播透传的时候是打着VLAN id标记的,也就是说广播除了可以在Trunk上或者在自己VLAN内部传输,是决不会到达其它VLAN里面的,如果一个广播到达了这样一个交换机,其上既没有别的Trunk口,也没有广播携带的VLAN id对应的VLAN,那么广播也就到此为止而消失了。

到此为止,丝毫没有任何第三层的概念出现。

3.VLAN接口的概念

VLAN 接口的概念和Linux上Bridge的实现十分相像,就是可以为一个VLAN配置一个或者多个接口,在该接口上可以指定三层的IP地址,在VLAN的某一个口子(物理二层接口)上配置这样一个VLAN接口(三层接口)实际上就等同于在VLAN的该口子上插入了一台三层设备,只是这台设备是一台虚拟的设备罢了,另外和真正插一台设备不同的是,由于它是处在本机内部的,因此它所配置IP地址当然也就属于本机IP地址了,处在路由表的Local域中。

理解了这一点就会明白,实际上配置了VLAN接口的VLAN交换机实际上是往纯VLAN交换机里面硬塞了一台三层设备,二者合而为一,因此更能加深对“VLAN交换机是一个纯二层的设备”这个观点的认识。

4.LAN交换机上可以配置IP地址

姑且先抛开VLAN的概念,说一下LAN交换机。一般以为LAN交换机是纯二层的设备,可是知道了VLAN接口的概念后,我们发现即使没有VLAN,也是可以将一台虚拟的三层设备插入到一个LAN交换机的口子上去的,其实Linux的软Bridge就是这样做的,那么内置了三层虚拟设备的LAN交换机就有了三层的功能。这是什么呢?还是以Linux为例,在Linux上配置两个Bridge,分别为br0,br1,在br0上配置IP地址 1.1.1.1/24,在br1上配置IP地址2.2.2.2/24,我们就可以看到br0标示的一个LAN上的流量可以通过br0的IP地址被路由到 br1,反之,br1标示的LAN流量也可以通过br1的IP地址路由到br0,这是什么?这就是三层交换机,一个将路由器接口变成交换机接口的路由器,这部三层交换机上拥有两组LAN接口,虽然可以略见VLAN的概念,但是没有任何标准说这个三层交换机上的两组LAN就是两个VLAN。

可见,三层交换机可以和VLAN没有关系。

5.以太网三层交换机

从上述第4节可以看出,三层交换机可以和VLAN没有关系,然而实际情况下,三层交换机一般都支持VLAN,为何设备厂商要如此做呢?这涉及到一个工业设计的问题(没有毕业的本科年代学习工业设计,大专年代学习了网络~~),工业上的设计主要关注产品的使用而不是理论上的合理性,因此将VLAN引入第4节的 “两组LAN”是最合适不过的了。

另外,三层交换机本质上还是偏重于“交换机”而不是“三层”,交换机的特征就是交换,所谓的交换是一个快速转发的概念,基本都是使用硬件芯片完成的,大量的存储芯片以空间换时间完成快速交换,这得益于以太网帧头的简单易操作性以及LAN交换机设计时关注了基于源MAC的自动学习和基于目标MAC的转发,之所以能如此还是因为以太网是一个BMA,即广播网络,到底数据应该由谁接收不是交换机决定的,而是各个端点主机决定的,这样的话交换机就可以模糊的进行转发,做到尽可能的精确-通过源MAC/端口学习,大不了就广播。这就是以太网交换的特征,三层交换机可以利用以太网交换的大量存储芯片用来存储IP层的路由结果,利用以太网快速交换的思想用来进行三层转发,数据包的第一次通过还是要走三层,这相当于一次学习的过程,类似以太网的MAC/端口学习,以后的结果就可以存储于ASCI了,这样就完成了快速转发。

6.三层交换机和路由器的区别

这个问题的答案铺天盖地,然而内容也是千篇一律,很少有人研究其背后的原因。既然以太网三层交换机可以做到一次路由多次转发,那么为何不再WAN上使用呢?如果仅仅是因为WAN不一定是以太网的话,那大可为了性能在WAN上引入以太网技术,这并不是主要原因,实际上,如果再深入一点看一下WAN上的路由器和接入层路由器的路由表就会恍然大悟了,WAN路由器上的表项数量十分庞大,且在BGP的影响下虽不频繁但是还是会有刷新,如果使用硬件来转发的话,光是对存储空间的需求就是一个挑战,三层交换机的快速转发实际上用到了cache的概念,有cache就会有冲突,特别在WAN环境下,IP地址的变动,可达性信息的变动会导致大量的cache冲突,因此三层交换机带来的收益会被马上抵消,另外WAN环境实际上用不到很多交换机口子,因此三层交换机内部背板芯片布线对于WAN环境是不合理的。其实用不着为WAN的性能担心,WAN路由器早就使用了类似Cisco CEF的快速转发技术了。

三层交换机的使用场合是单个小型机构内部,因为这种地方的特定IP地址几乎不会变动,路由相对稳定,IP地址总量也不多,且路由基本都能汇聚,正好符合cache最优化使用的原则,三层交换机用武之地正在于此。

7.VLAN间的通信

这个问题的方案也是铺天盖地,答案同样千篇一律。VLAN间的通信方式被总结出来有两种:1.使用单臂路由方式;2.使用三层交换方式。这好像是从 CCNP/CCIE或者华为的HCSE的考试指南中流出来的,如果背下来当然是有用的,当初我考HCSE的时候还背了呢。学习到了一定程度就应该抛弃答案,回归本质。两个VLAN间的通信其实就是两个LAN间的通信,两个LAN间的通信需要一个网关来路由,那么VLAN间通信也就需要一个网关来路由了,这个网关的选择就多样了,可以选择VLAN接口,可以选择路由器等等,最终具体属于一个VLAN的主机在访问另一个VLAN的主机时如何能寻址到这个三层接口,那也有很多选择,VLAN的access链路上帧保持原样,流量若要跨越交换机的级联线,那么需要通过Trunk链路,最终总能找到这个下一跳三层接口。

VLAN间的通信就这么简单,不要被支持VLAN,支持Trunk的三层交换机这个All for one的杂烩概念迷住了双眼。

博客原文:http://blog.csdn.net/dog250/article/details/8219141

不同Vlan在三层交换机上实现路由

如何在三层设备上怎么配置vlan间的路由?这是很多工程师经常遇到的问题。其实vlan间的路由有两种:单臂路由和三层交换路由。下面具体写一下三层之间的路由。

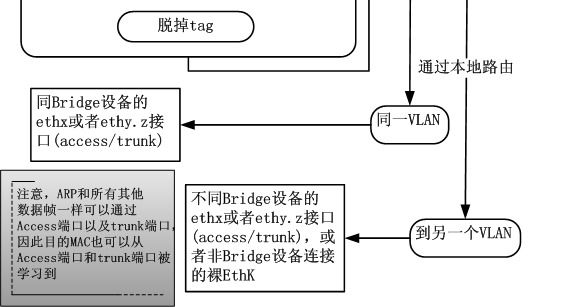

实验拓扑如下图一个三层核心交换机,两个二层交换机。

1、设置VTP domain

在S1上启用sever模式,S2和S3启用client模式

S1>en

S1#configure terminal

S1(config)#vtp domain cisco

S1(config)#vtp mode server

S2>en

S2#configure terminal

S2(config)#vtp domain cisco

S2(config)#vtp mode client

S3>en

S3#configure terminal

S3(config)#vtp domain cisco

S3(config)#vtp mode client

2、配置中继为了保证管理域能够覆盖所有的分支交换机,必须配置中继。

这里只需要在S1上的f0/1和f0/2口起trunk就可以了

S1(config)#interface range f0/1-f0/2

S1(config-if-range)#switchport trunk encapsulation dot1q

S1(config-if-range)#switchport mode trunk

3、创建Vlan

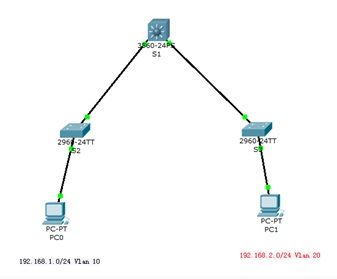

在S2上的vlan表如下:

S2#show vlan br

4、将交换机接口纳入Vlan

S2(config)#interface fastEthernet 0/2

S2(config-if)#switchport access vlan 10

S3(config)#interface fastEthernet 0/2

S3(config-if)#switchport access vlan 20

5、配置三层交换

给每个Vlan配IP地址

S1(config)#interface vlan 10

S1(config-if)#ip add 192.168.1.254 255.255.255.0

S1(config)#interface vlan 20

S1(config-if)#ip add 192.168.2.254 255.255.255.0

启用路由模式

S1(config)#ip routing

由于拓扑是直连路由这里不用做宣告

Gateway of last resort is not set

C 192.168.1.0/24 is directly connected, Vlan10

C 192.168.2.0/24 is directly connected, Vlan20

在客户端坐下测试

OK实验成功,看来学到的知识是忘不掉的。