安装 CAS 服务器 支持Tomcat

一、CAS简介

CAS 全称为 Central Authentication Service(中央认证服务),它是耶鲁大学发起的一个开源项目,为 Web 应用系统提供一种可靠的单点登录方式,CAS 在 2004 年 12 月正式成为 JA-SIG 的一个项目,它具有以下特点:

-

CAS 是一款开源的企业级单点登录解决方案,为应用系统提供中央认证服务。

-

CAS 服务器是独立部署的 Web 应用,可运行在主流的 Web 容器上,例如:Tomcat、Jetty 等。

-

CAS 客户端支持许多不同语言开发的应用系统,包括:Java、.Net、PHP、Apache、Perl、Ruby 等。

可以从 CAS 官网:下载链接,这可能需要FQ,如果你不太愿意FQ的话,可以访问这个地址:下载链接,同样可以下载。

-

下载 CAS 服务器最新版:cas-server-4.0.0-release.zip

-

解压程序包

-

复制 cas-server-4.0.0/modules/cas-server-webapp-4.0.0.war 到 Tomcat 的 webapps 目录下,并重命名为 ROOT.war。

在启动 Tomcat 之前,还需要做两件事情:

-

创建 CAS 密钥库

-

使 Tomcat 支持 HTTPS

三、创建秘钥库

使用 JDK 的 keytool 命令生成密钥库(keystore),其实就是一份 keystore 文件,keystore 必须通过密码才能访问。

keystore 里包含了多个密钥对(keypair),每个 keypair 都有一个别名(alias),alias 必须保证唯一性,而且都有一个密码,有此可知,keystore 与 keypair 都有自己的密码。

JDK 也有自己的 keystore,位于 %JAVA_HOME%\jre\lib\security\cacerts,其密码就是 changeit,当然也可以通过 keytool 命令来修改。

我们首先生成 keypair 及其存放 keypair 的 keystore,然后从 keystore 里导出证书,最后将证书导入 JDK 的 keystore 里,Tomcat 在运行时就会自动读取 JDK 的 keystore,以确保所部署的应用可以享受 HTTPS 协议(SSL 通道)带来的安全性。

1、生成keypair使用以下命令生成秘钥对

keytool -genkey -alias ssodemo -keyalg RSA -keysize 1024 -keypass 123456 -validity 365 -keystore D:\crt\ssodemo.keystore -storepass 123456

或者

keytool -genkeypair -alias ssodemo -keyalg RSA -keysize 1024 -keypass 123456 -validity 365 -keystore D:\crt\ssodemo.keystore -storepass 123456

注意:

-

为了简化操作,建议 keystore 与 keypair 的密码相同,且均为 123456。

-

提示“您的名字与姓氏是什么?”,这里需要输入一个域名,例如:www.xxx.com,本例中输入 cas 需要在 hosts 文件中做如下映射:

127.0.0.1 demo.ssoserver.com

#查看 keypair: keytool -list -storepass 123456 #删除 keypair: keytool -delete -alias <别名> -storepass 123456

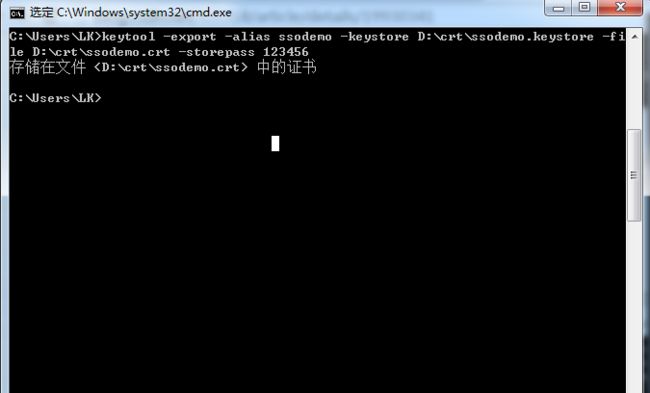

2.从keystore中导出证书

使用以下命令导出证书:

keytool -export -alias ssodemo -keystore D:\crt\ssodemo.keystore -file D:\crt\ssodemo.crt -storepass 123456

或者 keytool -exportcert -alias ssodemo -keystore D:\crt\ssodemo.keystore -file D:\crt\ssodemo.crt -storepass 123456

生成的证书文件为 cas.crt,位于D:\crt\的目录下。

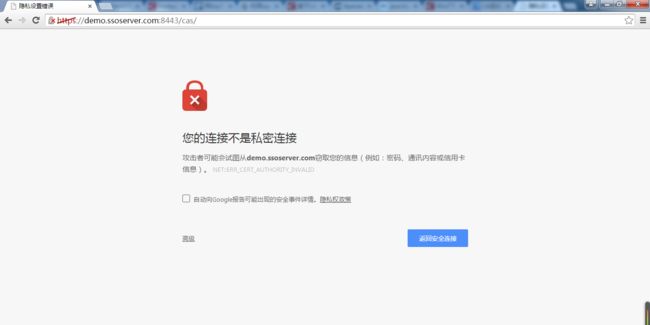

可双击该证书文件,将该证书安装到“受信任的根证书颁发机构”中,这样在浏览器中使用 HTTPS 协议访问时才不会出现一个红色的叉叉。

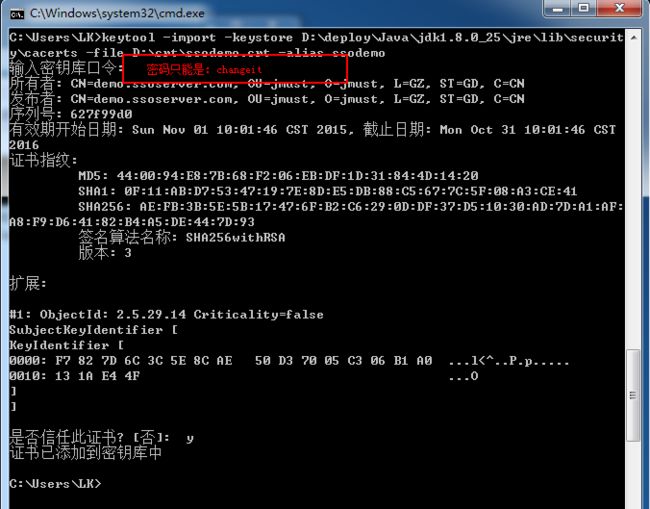

3.导入证书到JVM中

使用以下命令导入证书到 JVM 的 keystore 中:

keytool -import -keystore D:\deploy\Java\jdk1.8.0_25\jre\lib\security\cacerts -file D:\crt\ssodemo.crt -alias ssodemo

或者 keytool -importcert -keystore D:\deploy\Java\jdk1.8.0_25\jre\lib\security\cacerts -file D:\crt\ssodemo.crt -alias ssodemo -storepass changeit -noprompt

默认情况下,Tomcat 将读取 JVM 中的密钥库,而不是用户目录下的 .keystore 密钥库,当然也可以配置 Tomcat 使其读取指定的密钥库。

注意:

(1)在执行以上命令前,必须需要保证 cacerts 文件对当前用户有写权限。

(2)JDK 的 keystore 的密码必须为 changeit,这样 Tomcat 无需做任何配置就能访问。

四、使Tomcat支持HTTPS

1、

方式一:

打开 Tomcat 的 conf/server.xml 文件。

修改以下配置:

... <Listener className="org.apache.catalina.core.AprLifecycleListener" SSLEngine="off" /> ...将以上配置中的 SSLEngine 改为 off,默认为 on。

...

<!--<Connector port="8080" protocol="HTTP/1.1"

connectionTimeout="20000"

redirectPort="18443" />-->

...

<Connector port="8443" protocol="HTTP/1.1" SSLEnabled="true"

maxThreads="150" scheme="https" secure="true"

clientAuth="false" sslProtocol="TLS" />

...

<!--<Connector port="8009" protocol="AJP/1.3" redirectPort="18443" />-->

...

禁用 HTTP 8080 端口,开启 HTTPS 8443 端口,禁用 AJP 8009 端口,以确保只能通过 HTTPS 协议访问 CAS 服务器。

若将 HTTPS 端口号配置为 443,则可以使用无端口方式发送 HTTPS 请求。

方式二:

2.1配置HTTPS

解压apache-tomcat-8.0.20.tar.gz并重命名后的路径为D:\deploy\tomcat-cas,在文件 conf/server.xml文件找到:

<!-- <Connectorport="8443" protocol="HTTP/1.1" SSLEnabled="true" maxThreads="150" scheme="https"secure="true" clientAuth="false" sslProtocol="TLS" /> -->修改成如下:

<Connector port="8443"protocol="org.apache.coyote.http11.Http11Protocol" SSLEnabled="true" maxThreads="150" scheme="https" secure="true" keystoreFile="D:/crt/ssodemo.keystore" keystorePass="123456" clientAuth="false" sslProtocol="TLS" URIEncoding="UTF-8"/>

参数说明:

- keystoreFile 就是3.1中创建证书的路径

- keystorePass 就是3.1中创建证书的密码

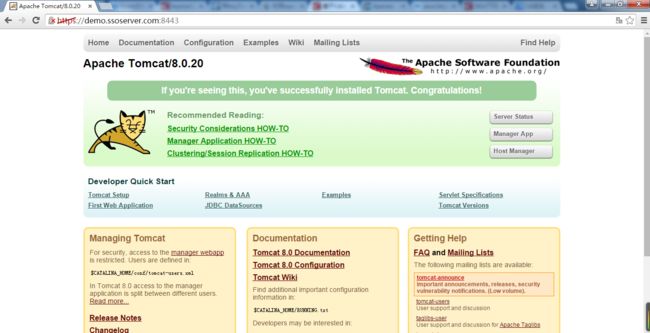

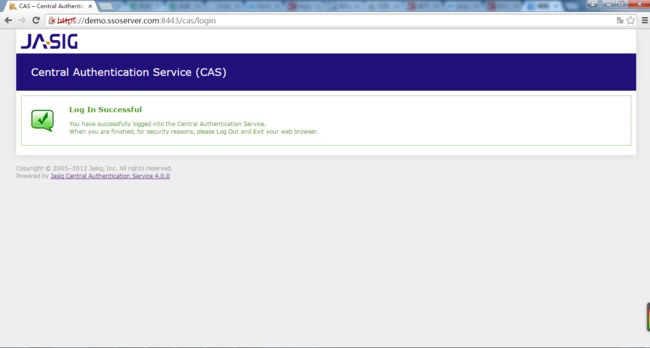

2.2验证HTTPS配置

其他按照默认配置不作修改,双击%TOMCAT_HOME%\bin\startup.bat启动tomcat-cas 验证https访问配置:

如果看到上述界面表示https访问配置成功。

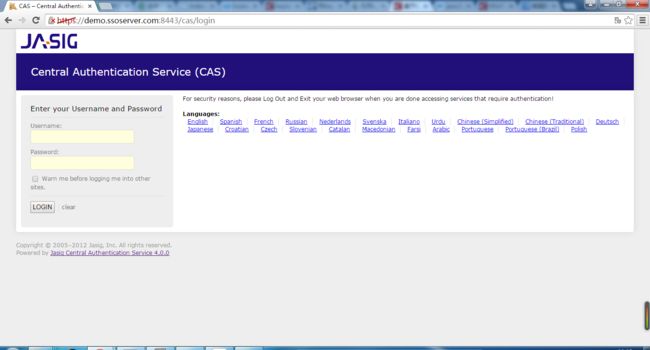

五、运行CAS服务器

启动部署了 CAS 服务器的 Tomcat,并使用以下地址访问 CAS 登录页面:

https://demo.ssoserver.com:8443/cas/login

CAS-server的默认验证规则:输入casuser:Mellon 点击登录,就可以看到登录成功的页面

一定要使用域名 demo.ssoserver.com 来访问,实际上 demo.ssoserver.com 指向了 127.0.0.1(需要在本机的 hosts 中进行配置)。

CAS 默认采用了最简单的认证,即用户名与密码必须有,但两者必须相同,也可对 CAS 做个性化认证配置。

可以使用如下 URL 注销 CAS:

https://demo.ssoserver.com:8443/cas/logout

1、Cas-Client下载 下载链接

以cas-client-3.3.3-release.tar.gz 为例,解压提取cas-client-3.3.3/modules/cas-client-core-3.3.3.jar 借以tomcat默认自带的webapps\examples 作为演示的简单web项目

2、安装配置tomcat-app1

解压apache-tomcat-8.0.20.tar.gz并重命名后的路径为D:\deploy\tomcat-app1,修改tomcat的启动端口(共计5处),在文件conf/server.xml文件找到如下内容:

<Serverport="8005" shutdown="SHUTDOWN"> <Connectorport="8080" protocol="HTTP/1.1" connectionTimeout="20000" redirectPort="8443" /> <Connectorport="8009" protocol="AJP/1.3"redirectPort="8443" />修改成如下:

<Serverport="18005" shutdown="SHUTDOWN"> <Connectorport="18080" protocol="HTTP/1.1" connectionTimeout="20000" redirectPort="18443" /> <Connectorport="18009" protocol="AJP/1.3"redirectPort="18443" />

浏览器输入:

http://app1.ssojmust1.com:18080/examples/servlets/

接下来复制client的lib包cas-client-core-3.3.3.jar和commons-logging-1.1.jar到 tomcat-app1\webapps\examples\WEB-INF\lib\目录下,在tomcat-app1\webapps\examples\WEB-INF\web.xml 文件中增加如下内容:

<!-- ========================单点登录开始 ========================-->

<!--用于单点退出,该过滤器用于实现单点登出功能,可选配置-->

<listener>

<listener-class>org.jasig.cas.client.session.SingleSignOutHttpSessionListener</listener-class>

</listener>

<!--该过滤器用于实现单点登出功能,可选配置。-->

<filter>

<filter-name>CASSingle Sign OutFilter</filter-name>

<filter-class>org.jasig.cas.client.session.SingleSignOutFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>CASSingle Sign Out Filter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<span style="white-space:pre"> </span><filter>

<filter-name>CASFilter</filter-name>

<filter-class>org.jasig.cas.client.authentication.AuthenticationFilter</filter-class>

<init-param>

<param-name>casServerLoginUrl</param-name>

<param-value>https://demo.ssoserver.com:8443/cas/login</param-value>

</init-param>

<init-param>

<param-name>serverName</param-name>

<param-value>http://app1.ssojmust1.com:18080</param-value>

</init-param>

</filter>

<filter-mapping>

<filter-name>CASFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!--该过滤器负责对Ticket的校验工作,必须启用它-->

<filter>

<filter-name>CASValidationFilter</filter-name>

<filter-class>

org.jasig.cas.client.validation.Cas20ProxyReceivingTicketValidationFilter</filter-class>

<init-param>

<param-name>casServerUrlPrefix</param-name>

<param-value>https://demo.ssoserver.com:8443/cas</param-value>

</init-param>

<init-param>

<param-name>serverName</param-name>

<param-value>http://app1.ssojmust1.com:18080</param-value>

</init-param>

</filter>

<filter-mapping>

<filter-name>CASValidationFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!--

该过滤器负责实现HttpServletRequest请求的包裹,

比如允许开发者通过HttpServletRequest的getRemoteUser()方法获得SSO登录用户的登录名,可选配置。

-->

<filter>

<filter-name>CASHttpServletRequest WrapperFilter</filter-name>

<filter-class>

org.jasig.cas.client.util.HttpServletRequestWrapperFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>CASHttpServletRequest WrapperFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!--

该过滤器使得开发者可以通过org.jasig.cas.client.util.AssertionHolder来获取用户的登录名。

比如AssertionHolder.getAssertion().getPrincipal().getName()。

-->

<filter>

<filter-name>CASAssertion Thread LocalFilter</filter-name>

<filter-class>org.jasig.cas.client.util.AssertionThreadLocalFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>CASAssertion Thread LocalFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- ========================单点登录结束 ======================== -->

4、按照以上的步骤,再发布两个tomcat-app2,tomcat-app3

启动tomcat-app2,浏览器输入:

<pre name="code" class="plain">http://app2.ssojmust2.com:28080/examples/servlets/启动tomcat-app3 ,浏览器输入:

http://app3.ssojmust3.com:38080/examples/servlets/

七、测试验证SSO

启动之前配置好的四个tomcat分别为:tomcat-cas、tomcat-app1、tomcat-app2、tomcat-app3

1、基本的测试

预期流程:打开app1 url —->跳转cas server验证 —->显示app1的应用 —->打开app2 url —->显示app2应用 —->注销cas server —->打开app1/app2url —->重新跳转到cas server验证—->打开app3 url —->显示app3应用.

打开浏览器地址栏中输入:

http://app1.ssojmust1.com:18080/examples/servlets/servlet/HelloWorldExample

由于,这套CAS比较庞大,也不大适合在OSGI环境下面运行,所以参考了这套CAS实现了另一套单点登录系统,下次有时间再做分享。

生成秘钥对等操作,可以参考我的博客里面的 keytool工具使用

完毕!