SpringCloud学习之路(二)-SpringSecurity安全访问

1.在服务端增加SpringSecurity安全访问:修改microcloud-provider-dept-8001里的pom.xml追加Springsecurity依赖包,并在application.yml里追加security相关配置

pom.xml

4.0.0

com.jmx

microcloud

0.0.1

com.jmx

microcloud-provider-dept-8001

0.0.1

microcloud-provider-dept-8001

http://maven.apache.org

UTF-8

org.springframework.boot

spring-boot-starter-security

com.jmx

microcloud-api

junit

junit

test

mysql

mysql-connector-java

com.alibaba

druid

ch.qos.logback

logback-core

org.mybatis.spring.boot

mybatis-spring-boot-starter

org.springframework.boot

spring-boot-starter-jetty

org.springframework.boot

spring-boot-starter-web

org.springframework.boot

spring-boot-starter-test

test

org.springframework

springloaded

org.springframework.boot

spring-boot-devtools

application.yml

server:

port: 8001

security:

basic:

enabled: true #启用SpringSecurity的安全配置项

user:

name: jmxjava #认证用户名

password: jmxhello #认证密码

role: #授权角色

- USER

mybatis:

config-location: classpath:mybatis/mybatis.cfg.xml # mybatis配置文件所在路径

type-aliases-package: com.jmx.vo # 定义所有操作类的别名所在包

mapper-locations: # 所有的mapper映射文件

- classpath:mybatis/mapper/**/*.xml

spring:

datasource:

type: com.alibaba.druid.pool.DruidDataSource # 配置当前要使用的数据源的操作类型

driver-class-name: org.gjt.mm.mysql.Driver # 配置MySQL的驱动程序类

url: jdbc:mysql://localhost:3307/jmx8001?useUnicode=true&characterEncoding=utf-8 # 数据库连接地址

username: root # 数据库用户名

password: 123456 # 数据库连接密码

dbcp2: # 进行数据库连接池的配置

min-idle: 5 # 数据库连接池的最小维持连接数

initial-size: 5 # 初始化提供的连接数

max-total: 5 # 最大的连接数

max-wait-millis: 200 # 等待连接获取的最大超时时间这样我们的服务端SpringSecurity配置好了

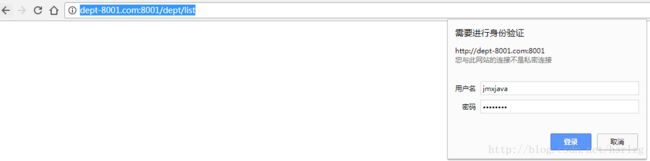

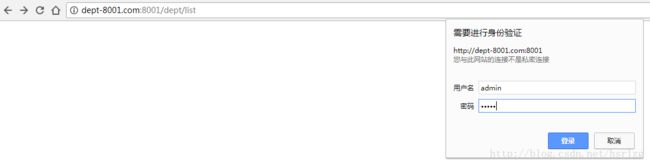

浏览器输入http://dept-8001.com:8001/dept/list/,输入刚刚配置的认证账号密码才能查询

2.在消费者microcloud-consumer-80端里添加认证账号,首先在RestConfig.java配置里添加一个Bean修改http头信息进行认证

RestConfig.java

package com.jmx.microcloud.config;

import java.nio.charset.Charset;

import java.util.Base64;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.http.HttpHeaders;

import org.springframework.web.client.RestTemplate;

@Configuration

public class RestConfig {

@Bean

public RestTemplate getRestTemplate() {

return new RestTemplate() ;

}

//定义一个Bean修改头信息进行客户端认证

@Bean

public HttpHeaders getHeader() {

HttpHeaders headers=new HttpHeaders();

String auth="jmxjava:jmxhello";//认证的原始信息

byte[] encodeAuth=Base64.getEncoder().encode(auth.getBytes(Charset.forName("US-ASCII")));//将原始认证信息进行Base64加密

String authHeader="Basic "+new String(encodeAuth);//加密后的认证信息要与Basic有个空格

headers.set("Authorization", authHeader);

return headers;

}

}修改控制层的代码ConsumerDeptController.java

package com.jmx.microcloud.controller;

import java.util.List;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.http.HttpEntity;

import org.springframework.http.HttpHeaders;

import org.springframework.http.HttpMethod;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController;

import org.springframework.web.client.RestTemplate;

import com.jmx.vo.Dept;

@RestController

public class ConsumerDeptController {

public static final String DEPT_GET_URL = "http://dept-8001.com:8001/dept/get/";

public static final String DEPT_LIST_URL = "http://dept-8001.com:8001/dept/list/";

public static final String DEPT_ADD_URL = "http://dept-8001.com:8001/dept/add";

@Autowired

private RestTemplate restTemplate;

@Autowired

private HttpHeaders headers;

@RequestMapping(value = "/consumer/dept/get")

public Dept getDept(long id) {

Dept dept = restTemplate.exchange(DEPT_GET_URL+id, HttpMethod.GET,new HttpEntity到这里客户端的认证就做好了,我们把消费端与服务端运行起来,浏览器输入http://client.com/consumer/dept/list

![]()

OK,完美通过.

3.Session的无状态配置

由于我们的Rest服务基于Http协议,所有的WEB容器都会提供一个Session的机制,一个用户不断连接,如果该用户状态应该会被服务器保存,微服务有可能同时并发访问量达到几十万,那么服务器压力会很大.

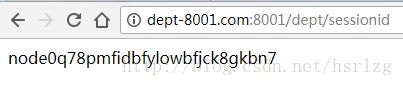

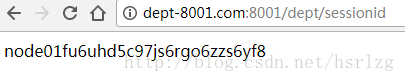

我们来测试一下默认配置状态下的Session变不变,在microcloud-provider-dept-8001中的DeptRest.java里添加一个简单的方法获取session的Id

@RequestMapping("/dept/sessionid")

public String id(HttpServletRequest request) {

return request.getSession().getId();

}打开浏览器输入http://dept-8001.com:8001/dept/sessionid

每刷新一次sessionid都是不相同的,说明我们的SpringSecurity默认配置下是不保存用户状态的,如果我们有需求可以修改application.yml的security.session值来设置保存

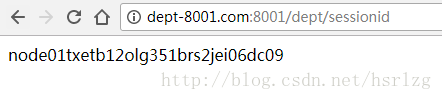

server:

port: 8001

security:

sessions: always #always设置保存用户状态(内存可能会被占满) stateless设置不保存用户状态

basic:

enabled: true #启用SpringSecurity的安全配置项

user:

name: jmxjava #认证用户名

password: jmxhello #认证密码

role: #授权角色

- USER

mybatis:

config-location: classpath:mybatis/mybatis.cfg.xml # mybatis配置文件所在路径

type-aliases-package: com.jmx.vo # 定义所有操作类的别名所在包

mapper-locations: # 所有的mapper映射文件

- classpath:mybatis/mapper/**/*.xml

spring:

datasource:

type: com.alibaba.druid.pool.DruidDataSource # 配置当前要使用的数据源的操作类型

driver-class-name: org.gjt.mm.mysql.Driver # 配置MySQL的驱动程序类

url: jdbc:mysql://localhost:3307/jmx8001?useUnicode=true&characterEncoding=utf-8 # 数据库连接地址

username: root # 数据库用户名

password: 123456 # 数据库连接密码

dbcp2: # 进行数据库连接池的配置

min-idle: 5 # 数据库连接池的最小维持连接数

initial-size: 5 # 初始化提供的连接数

max-total: 5 # 最大的连接数

max-wait-millis: 200 # 等待连接获取的最大超时时间我们打开浏览器在测试sessionId会不会变化

不管怎么刷新都不会变化,这个东西根据需求来变化.

4.为了保证安全性所有的程序我们都要进行SpringSecurity安全访问认证,上面我们所有微服务的认证处理都是在application.yml里面配置完成,但是如果我们有多个微服务每个微服务都处理是不合适的,所以我们添加一个microcloud-security模块进行配置所有security的安全配置.

修改pom.xml

4.0.0

com.jmx

microcloud

0.0.1

com.jmx

microcloud-security

0.0.1

microcloud-security

http://maven.apache.org

UTF-8

org.springframework.boot

spring-boot-starter-web

org.springframework.boot

spring-boot-starter-security

org.springframework

springloaded

org.springframework.boot

spring-boot-devtools

WebSecurityConfig.java

/**

* 因为我们的这个模块是提供给microcloud-provider-dept-8001的,

* 而这个的启动类是在com.jmx.microcloud包里,所以我们的配置类

* 也应该在这个包下才能被扫描的到

*/

package com.jmx.microcloud.config;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.config.http.SessionCreationPolicy;

@Configuration

@EnableWebSecurity

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

//表示所有的访问都必须进行认证请求处理后才能正常进行

http.httpBasic().and().authorizeRequests().anyRequest().fullyAuthenticated();

//设置session为无状态,提升操作效率

http.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS);

}

@Autowired

public void configGlobal(AuthenticationManagerBuilder auth) throws Exception{

auth.inMemoryAuthentication().withUser("jmxjava").password("jmxhello").roles("USER").and().withUser("admin").password("admin").roles("adminstrator");

}

}修改microcloud-provider-dept-8001的pom.xml添加microcloud-security模块

pom.xml

4.0.0

com.jmx

microcloud

0.0.1

com.jmx

microcloud-provider-dept-8001

0.0.1

microcloud-provider-dept-8001

http://maven.apache.org

UTF-8

com.jmx

microcloud-security

0.0.1

org.springframework.boot

spring-boot-starter-security

com.jmx

microcloud-api

junit

junit

test

mysql

mysql-connector-java

com.alibaba

druid

ch.qos.logback

logback-core

org.mybatis.spring.boot

mybatis-spring-boot-starter

org.springframework.boot

spring-boot-starter-jetty

org.springframework.boot

spring-boot-starter-web

org.springframework.boot

spring-boot-starter-test

test

org.springframework

springloaded

org.springframework.boot

spring-boot-devtools

把microcloud-provider-dept-8001里的SpringSecurity相关配置去掉,运行

浏览器输入http://dept-8001.com:8001/dept/list

先使用jmxjava这个账户

完美通过,使用admin这个账户

一样测试通过

有关SpringSecurity安全访问暂记到此