企业—Docker容器之docker安全

Docker容器的安全性,很大程度上依赖于Linux系统自身,评估Docker的安全性时,主要考虑以下几个方面:

- Linux内核的命名空间机制提供的容器隔离安全

- Linux控制组机制对容器资源的控制能力安全。

- Linux内核的能力机制所带来的操作权限安全

- Docker程序(特别是服务端)本身的抗攻击性。

- 其他安全增强机制对容器安全性的影响。

一.docker安全简介

1.命名空间隔离的安全

- 当docker run启动一个容器时,Docker将在后台为容器创建一个独立的命名空间。命名空间提供了最基础也最直接的隔离。

- 与虚拟机方式相比,通过Linux namespace来实现的隔离不是那么彻底。

- 容器只是运行在宿主机上的一种特殊的进程,那么多个容器之间使用的就还是同一个宿主机的操作系统内核。

- 在 Linux 内核中,有很多资源和对象是不能被 Namespace 化的,比如:时间。

2.控制组资源控制的安全

- 当docker run启动一个容器时,Docker将在后台为容器创建一个独立的控制组策略集合。

- Linux Cgroups提供了很多有用的特性,确保各容器可以公平地分享主机的内存、CPU、磁盘IO等资源。

- 确保当发生在容器内的资源压力不会影响到本地主机系统和其他容器,它在防止拒绝服务攻击(DDoS)方面必不可少。

3.内核能力机制

- 能力机制(Capability)是Linux内核一个强大的特性,可以提供细粒度的权限访问控制。

- 大部分情况下,容器并不需要“真正的”root权限,容器只需要少数的能力即可。

- 默认情况下,Docker采用“白名单”机制,禁用“必需功能”之外的其他权限。

4.Docker服务端防护

- 使用Docker容器的核心是Docker服务端,确保只有可信的用户才能访问到Docker服务。

- 将容器的root用户映射到本地主机上的非root用户,减轻容器和主机之间因权限提升而引起的安全问题。

- 允许Docker 服务端在非root权限下运行,利用安全可靠的子进程来代理执行需要特权权限的操作。这些子进程只允许在特定范围内进行操作。

5.其它安全特性

- 在内核中启用GRSEC和PAX,这将增加更多的编译和运行时的安全检查;并且通过地址随机化机制来避免恶意探测等。启用该特性不需要Docker进行任何配置。

- 使用一些有增强安全特性的容器模板。

- 用户可以自定义更加严格的访问控制机制来定制安全策略。

- 在文件系统挂载到容器内部时,可以通过配置只读模式来避免容器内的应用通过文件系统破坏外部环境,特别是一些系统运行状态相关的目录。

二.容器资源限制

1.Linux Cgroups

- 是限制一个进程组能够使用的资源上限,包括 CPU、内存、磁盘、网络带宽等等。

- 对进程进行优先级设置、审计,以及将进程挂起和恢复等操作。

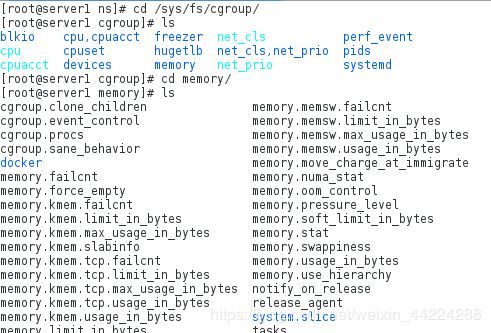

- Linux Cgroups 给用户暴露出来的操作接口是文件系统。

- 它以文件和目录的方式组织在操作系统的 /sys/fs/cgroup 路径下。

- 执行此命令查看:mount -t cgroup

- 在 /sys/fs/cgroup 下面有很多诸如 cpuset、cpu、 memory 这样的子目录,也叫子系统。

- 在每个子系统下面,为每个容器创建一个控制组(即创建一个新目录)。

- 控制组下面的资源文件里填上什么值,就靠用户执行 docker run 时的参数指定。

三.Docker安全实例演示

1.docker与系统共享内核并且会在宿主机上产生相应的进程

![]()

2.cgroup

cgroup目录下有对容器进行相应的限制的参数,如cpu,memory等,新建的容器的id会出现在相应限额的docker的目录下,并且如果在比如memory下面建立相应的目录,那么该目录会继承memory的属性。

3.cgroup应用之cpu限额

运行doker容器指定相应的限额:

- docker run -it --cpu-period=100000 --cpu-quota=20000 ubuntu /bin/bash

- cpu_period 和 cpu_quota 这两个参数需要组合使用,用来限制进程在长度为 cpu_period 的一段时间内,只能被分配到总量为 cpu_quota 的CPU 时间,以上设置表示20%的cpu时间。

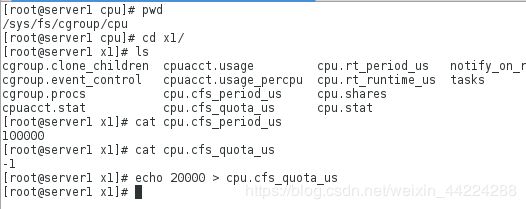

1.在/sys/fs/cgroup下的cpu下建立目录x1,该目录会继承cpu的相应性能,查看cpu的相应限额

2.该目录就相当于一个容器,在该容器下面进行相应的操作并且查看cpu的相应使用率

可以发现该进程占用cpu的使用率接近为百分之百:

知识补充:

如果显示有俩个cpu正在使用中的话,可以将其中一个cpu关掉,可以进行如下操作:

- [root@server1 cpu1]# pwd

/sys/fs/cgroup/cpu- [root@server1 cpu1]# cat onine ##在其中要关掉的cpu的目录下查看咋在线文件中显示为1

- [root@server1 cpu1]# echo 0 online ##在该文件中输入0再次查看在线的cpu就变为1个

3.修改cpu使用率文件中的参数

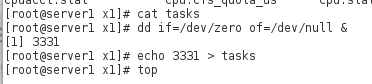

3.查看上次进行测试的实验进程,并且将进程编号导入cpu下的x1的目录中的tasks文件中,再次执行命令查看cpu使用率发现cpu使用率变为20%

4.cgroup之memeory限额

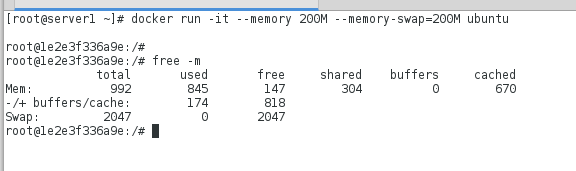

运行docker容器指定相应的memory参数:

- docker run -it --memory 200M --memory-swap=200M ubuntu

- 容器可用内存包括两个部分:物理内存和swap交换分区。

- –memory设置内存使用限额

- –memory-swap设置swap交换分区限额

1.下载相应对cgroup的memory进行操作的相应软件

[root@server1 shm]# yum search cgroup

[root@server1 shm]# yum install -y libcgroup-tools.x86_64

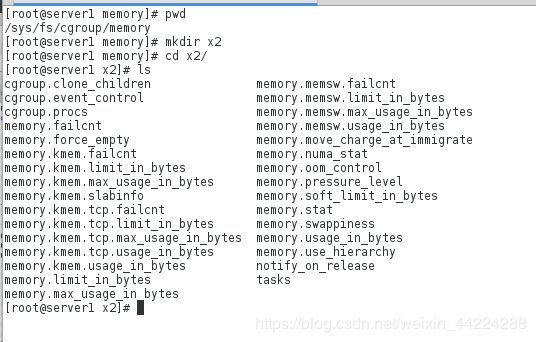

2.在相应的memory目录下建立新的目录

3.查看memory限额并且修改限额为300M,是换算为字节进行计算的

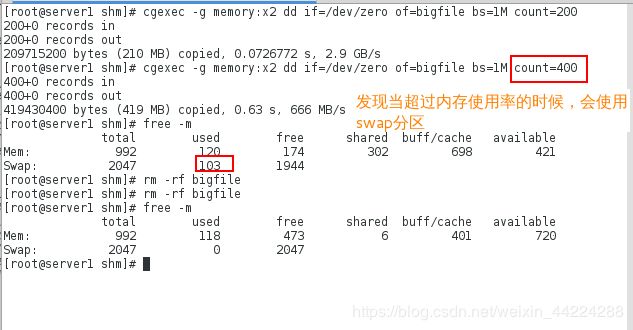

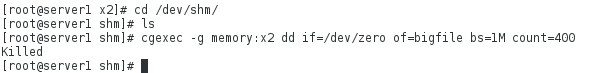

3.在/dev/shm对内存进行相应操作测试

4.查看memory相应的swap分区的内存使用并且修改其为300M

[root@server1 shm]# cd /sys/fs/cgroup/memory/x2/

[root@server1 x2]# cat memory.memsw.limit_in_bytes

9223372036854771712

[root@server1 x2]# echo 314572800 > memory.memsw.limit_in_bytes

[root@server1 x2]# cat memory.memsw.limit_in_bytes

314572800

5.再次在/dev/shm对内存进行操作,发现当截取文件的占用400M时会被拒绝

5.再次删除文件发现只是mem的可使用量变少了300M是当时设置的mem限额数

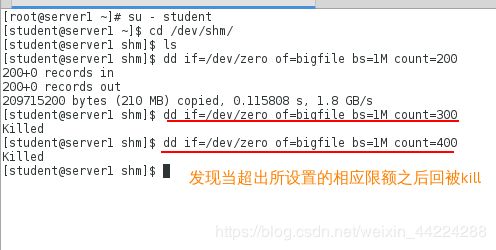

设置用户对相应的docker容器下的memory内存的相应操作权限:

1.开启此模块需要开启相应的cgred服务

[root@server1 ~]# systemctl start cgred.service

2.编辑cgred的配置文件添加相应内容并且重启服务

[root@server1 ~]# vim /etc/cgrules.conf

文件添加内容如下:

student memory x2/

[root@server1 ~]# systemctl restart cgred.service

3.切换到该用户下对内存进行相应的操作测试

查看文件发现文件只有接近300M:

5.利用LXCFS增强docker容器隔离性和资源可见性

1.在运行容器时指定了容器的相应的内存大小及其相应的swap分区大小,但是在容器内查看时发现其使用率相应大小还是与宿主机相同,因此容器的隔离性不好

解决如下:

1.下载支持此功能的安装包并且将其安装

[root@server1 ~]# ls

lxcfs-2.0.5-3.el7.centos.x86_64.rpm

[root@server1 ~]# yum install -y lxcfs-2.0.5-3.el7.centos.x86_64.rpm

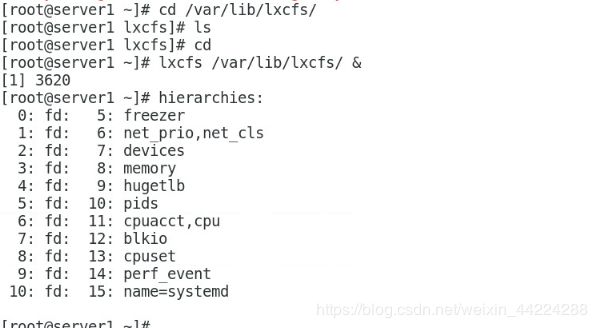

2.下载完成之后会自动生成相应的目录,使用lxcfs使用该命令并且将进程打入后台,可以看到该目录下的内容

3.运行容器并且指定相应的挂载点添加相应的权限

docker run -it -m 300m \

-v /var/lib/lxcfs/proc/cpuinfo:/proc/cpuinfo:rw \

-v /var/lib/lxcfs/proc/diskstats:/proc/diskstats:rw \

-v /var/lib/lxcfs/proc/meminfo:/proc/meminfo:rw \

-v /var/lib/lxcfs/proc/stat:/proc/stat:rw \

-v /var/lib/lxcfs/proc/swaps:/proc/swaps:rw \

-v /var/lib/lxcfs/proc/uptime:/proc/uptime:rw \

ubuntu-v /var/lib/lxcfs/proc/cpuinfo:/proc/cpuinfo:rw \

-v /var/lib/lxcfs/proc/diskstats:/proc/diskstats:rw \

-v /var/lib/lxcfs/proc/meminfo:/proc/meminfo:rw \

-v /var/lib/lxcfs/proc/stat:/proc/stat:rw \

-v /var/lib/lxcfs/proc/swaps:/proc/swaps:rw \

-v /var/lib/lxcfs/proc/uptime:/proc/uptime:rw \

ubuntu

//运行完成之后查看时发现设置的与运行容器时设置的参数相同

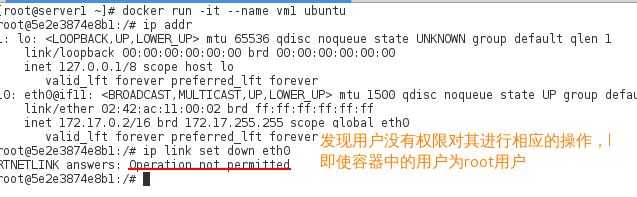

6.设置特权级运行的容器:–privileged=true

- 有的时候我们需要容器具备更多的权限,比如操作内核模块,控制swap交换分区,挂载USB磁盘,修改MAC地址等。

1.运行容器

2.添加–privileged=true参数运行容器,执行相应的操作发现不会被拒绝

7.设置容器白名单:–cap-add

- –privileged=true 的权限非常大,接近于宿主机的权限,为了防止用户的滥用,需要增加限制,只提供给容器必须的权限。此时Docker 提供了权限白名单的机制,使用–cap-add添加必要的权限。

安全加固思路:

1.保证镜像的安全

- 使用安全的基础镜像

- 删除镜像中的setuid和setgid权限

- 启用Docker的内容信任

- 最小安装原则

- 对镜像进行安全漏洞扫描,镜像安全扫描器:Clair

- 容器使用非root用户运行

2.保证容器的安全

- 对docker宿主机进行安全加固

- 限制容器之间的网络流量

- 配置Docker守护程序的TLS身份验证

- 启用用户命名空间支持

- 限制容器的内存使用量

- 适当设置容器CPU优先级