8、信息收集篇————Kali Linux自带工具

无意中发现了一个巨牛巨牛的人工智能教程,忍不住分享一下给大家。教程不仅是零基础,通俗易懂,小白也能学,而且非常风趣幽默,还时不时有内涵段子,像看小说一样,哈哈~我正在学习中,觉得太牛了,所以分享给大家。点这里可以跳转到教程!

前言

Kali Linux是一个集成了许许多多的渗透测试工具的一款系统,也可以说是专门问渗透测试人员量身打造的一般,本小节就为大家来介绍一下kali当中有哪些用于信息收集的工具。

DNS信息收集

fierce介绍

在一个安全的环境中,暴力破解DNS的方式是一种获取不连续IP地址空间主机的有效手段。fierce工具可以满足这样的需求,而且已经预装在Kali Linux中。fierce是RSnake创立的快速有效地DNS暴力破解工具。fierce工具首先根据域名的IP地址,查询相关的域名服务器,然后利用字典进行攻击

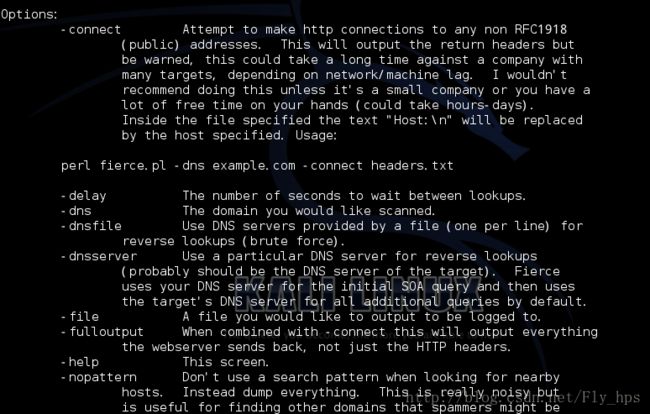

帮助文档(可以直接输入fierce -h进行查询)

此处使用fierce简易的查询一下123.sogou.com的DNS信息,如下

如果想要保存最后的扫描结果、设置延迟时间、查询特定的DNS信息等等内容,可以使用不同的参数来进行。

dnsdist6

dnsdict6是一个用于获取网站信息的工具。它可以扫描网站并且显示有多少域或者子域,也可以扫描IPV4/ipv6地址。

dnsdict6是一款功能强大的工具,它可以提取那些对用户限制或者不可见的子域。这一切证明了它是一个用来获取网站信息的好工具。在Kali 1.x系列系统中自带,在Kali 2.x中不自带需要自行安装与配置信息。

参数解释:

Options:

-4 只显示IPV4地址信息

-t 指定要使用的线程数量,默认是8线程,最大为32线程

-D 显示内置的字典,不进行扫描

-d 显示在DNS服务器上的NS(一种服务记录类型)、MX(邮件服务器)的IPV6的域名信息

-s 显示SRV(DNS记录的一种用于标识使用了某种DNS服务)服务的名称

-[smlxu] 选择字典的大小

-s 小型=100

-m 中等=1419(默认选项)

-l 大型=2601

-x 极限=5886或者16724

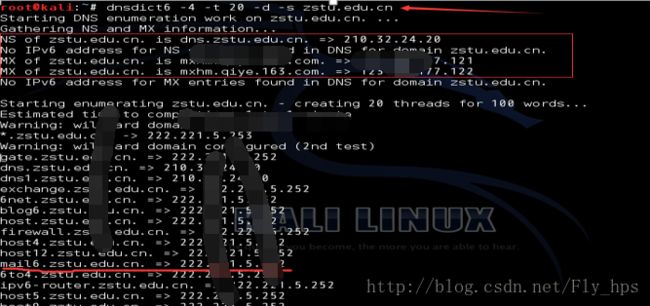

使用线程数目为20查看zstu.edu.cn的IPv4与IPV6、SRV服务

Whois

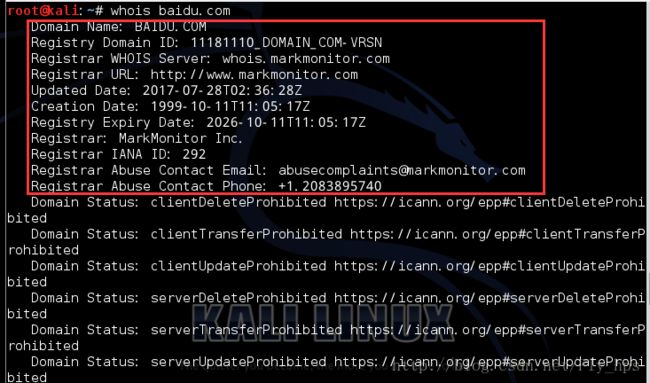

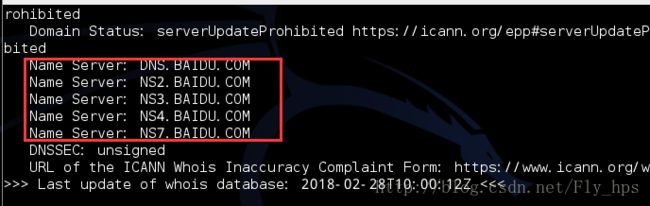

Whois简单来说就是一个用来查询域名是否已经被注册,以及注册域名的纤细信息的数据库(如域名所有人、域名注册商、域名注册日期、过期日期等)。

查询Baidu信息:

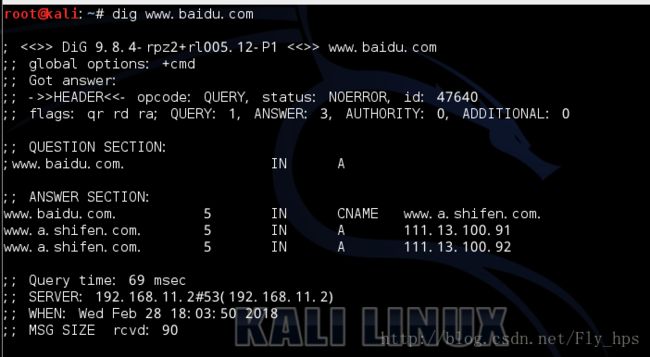

Dig

dig(域信息搜索器)命令是一个用于询问 DNS 域名服务器的灵活的工具。它执行 DNS 搜索,显示从受请求的域名服务器返回的答复。多数 DNS 管理员利用 dig 作为 DNS 问题的故障诊断,因为它灵活性好、易用、输出清晰。

虽然通常情况下 dig 使用命令行参数,但它也可以按批处理模式从文件读取搜索请求。不同于早期版本,dig 的 BIND9 实现允许从命令行发出多个查询。除非被告知请求特定域名服务器,dig 将尝试 /etc/resolv.conf 中列举的所有服务器。当未指定任何命令行参数或选项时,dig 将对“.”(根)执行 NS 查询。

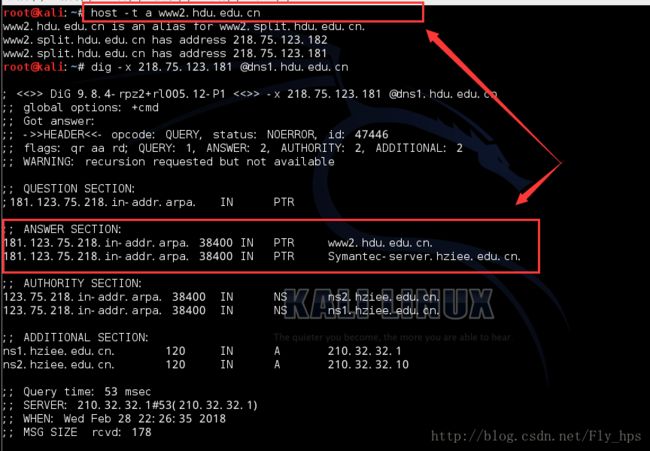

使用dig实现反向域名解析:

我们经常使用到得DNS服务器里面有两个区域,即“正向查找区域”和“反向查找区域”,正向查找区域就是我们通常所说的域名解析,反向查找区域即是这里所说的IP反向解析,它的作用就是通过查询IP地址的PTR记录来得到该IP地址指向的域名.

由于在域名系统中,一个IP地址可以对应多个域名,因此从IP出发去找域名,理论上应该遍历整个域名树,但这在Internet上是不现实的。为了完成逆向域名解析,系统提供一个特别域,该特别域称为逆向解析域in-addr.arpa。这样欲解析的IP地址就会被表达成一种像域名一样的可显示串形式,后缀以逆向解析域域名”in-addr.arpa”结尾。例如一个IP地址:222.211.233.244,其逆向域名表达方式为:244.233.221.222.in-addr.arpa

使用dig进行反向解析的命格式:

dig -x ip @dnsserver #用 dig 查看反向解析例如:

dnsmap

dnsmap主要用来在渗透测试的信息收集阶段协助测试网络的基础设施的安全性,它能够发现目标的网段、域名、甚至电话号码等重要信息。

nslookup

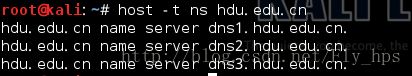

host

使用方法:

查询域名服务器

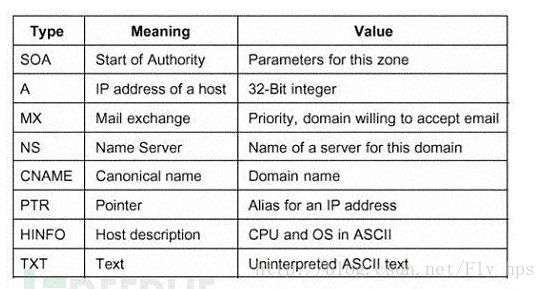

type类型参数说明:

IDS/IPS信息收集

WAFwoof

WAFw00f是Python脚本,用于检测网络服务器是否处于网络应用的防火墙(WAF ,Web application firewall)保护状态。不仅可以发展测试战略,而且能够开发绕过应用网络防火墙的高级技术。

WAFwoof的工作原理

WAFw00f其工作原理是首先通过发送一个正常的http请求,然后观察其返回有没有一些特征字符,若没有再通过发送一个恶意的请求触发WAF拦截来获取其返回的特征来判断所使用的WAF。

存活主机识别

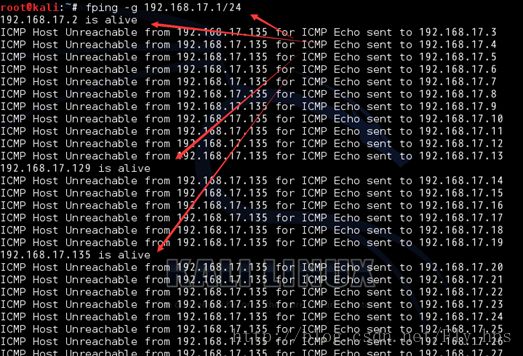

fping

fping是一个主机扫描工具,相比于ping工具可以批量扫描主机

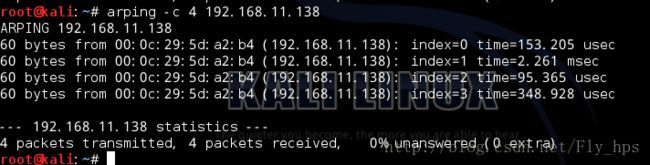

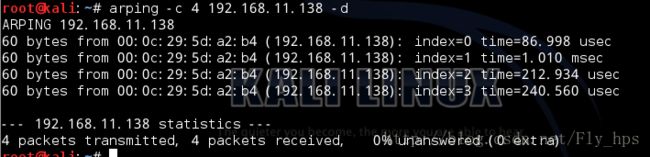

arping

arping是一个ARP级别的ping命令工具,可以用来ping MAC地址,以及找出那些IP地址被那些电脑所使用了

(1)检测目标主机是否存活

(2)检测目标主机是否存在ARP欺骗

当返回的数据包的IP地址一样,而MAC地址有多个,则存在ARP欺骗

注意:如目标主机是网关的IP,而这个时候存在两个(或多个)不同的MAC地址对应同一个网关的IP,这时候就说明有人使用ARP欺骗冒充你的网关,这个时候你电脑所有发出的信息,都有可能流经这个中间人电脑。

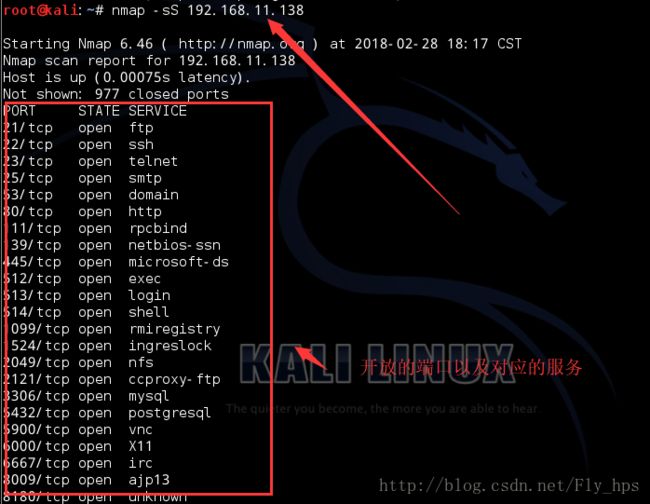

Nmap

nmap是一个免费开放的网络扫描和嗅探工具包,也叫网络映射器。该工具基本功能有三个:

a. 探测一组主机是否在线

b. 扫描主机端口,嗅探所提供的网络服务

c. 推断主机所用的操作系统。

通常,用户利用Nmap来进行网络系统安全的评估,而黑客则利用扫描网络。例如,通过向远程主机发送探测数据包,获取主机的响应,并根据主机的端口开放情况得到网络的安全状态。从中寻找存在漏洞的目标主机,从而实施下一步的攻击。

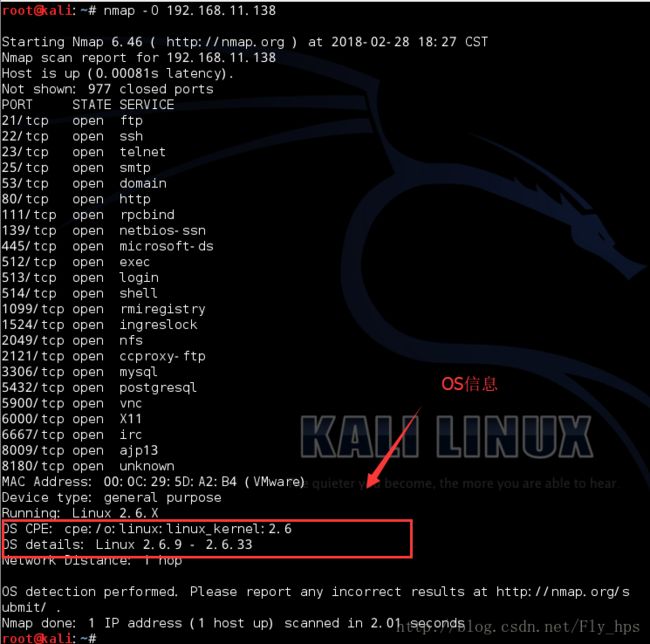

系统指纹识别

nmap

信息收集包括:DNS信息收集、注册人信息(姓名、邮箱、电话、地址等等)、服务器的IDS/IPS信息、主机的操作系统信息、目标主机开启的端口、目标主机上运行的服务软件采用的数据库类型等等内容,在以上的nmap、dig等等工具中也曾出现过,后续就不在重复介绍进行标注了。

总结

Kali是一个集成了较多渗透测试所用到的工具的一个系统,非常适用于渗透测试人员。熟练的掌握各种工具的使用对之后的渗透测试来说是非常有好处的。而且要具备较好的英语水平,来对一些工具中的帮助文档进行阅读,更具具体的场合使用不同的参数来完成渗透测试。