Bugku 密码学AK指南

bugku 密码学 AK指南

平台网址

1.滴答~滴

-... -.- -.-. - ..-. -- .. ... -.-.

很明显是摩斯密码,直接摩斯解密加上flag格式就好。

KEY{BKCTFMISC}

2.聪明的小羊

根据题目提示,很明显是栅栏加密,直接栅栏解密就可以了。

KEY{sad23jjdsa2}

3.ok

题目内容是一堆Ook!直接用下边的解密网址,选择Ook! to Text就好。

解密网址

flag{ok-ctf-1234-admin}

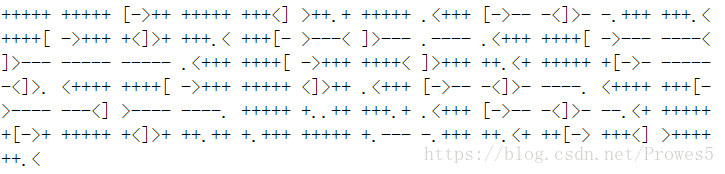

4.这不是摩斯密码

题目给出了一段字符串。

很明显这确实不是摩斯密码,还是用第3题那个网址解密,选择Brainfuck to Text解密即可。

flag{ok-c2tf-3389-admin}

5.简单加密

e6Z9i~]8R~U~QHE{RnY{QXg~QnQ{^XVlRXlp^XI5Q6Q6SKY8jUAA

题目给出了字符串,并提示说简单的加密,字符串后俩位为AA,猜测这个字符串应该是一个base64,后俩位为==,写一个解密脚本,即可解出key。

import base64

str1 = 'e6Z9i~]8R~U~QHE{RnY{QXg~QnQ{^XVlRXlp^XI5Q6Q6SKY8jUAA'

str2 = ''

for i in range(len(str1)):

str2 += chr(ord(str1[i])-4)

str2 = base64.b64decode(str2)

print(str2)

key{68743000650173230e4a58ee153c68e8}

6.一段Base64

工具链接:https://pan.baidu.com/s/1IC0Kk1wvVwWf_ThuKvY1vA

题目给出一段base64。

解码顺序:Base64 to Text ->Unescape->Hex to text->Unescape->Dec to Text->Decode HTML->Decode HTML->Unescape。解密中可能有一些问题,需要自己来修改一下解码后的编码。

flag{ctf_tfc201717qwe}

7..!?

用Ook!解密得到flag.

flag{bugku_jiami}

8.+[]-

用Brainfuck解密得到flag。

flag{bugku_jiami_23}

9.奇怪的密码

突然天上一道雷电

gndk€rlqhmtkwwp}z

观察一下前四位的ASCII码,103 110 100 107,flag的ASCII码为102 108 97 103可以看出是对flag进行了移位,写出解密脚本。

str1 = 'gndk€rlqhmtkwwp}z'

str2 = ''

for i in range(0,len(str1)):

str2 += chr(ord(str1[i])-i-1)

print(str2)

flag{lei_ci_jiami}

10.托马斯.杰斐逊

2: 然后根据密文再次排列。

2: 可以看到倒数第六列XSXSBUGKUADMIN

flag{xsxsbugkuadmin}

11.zip伪加密

题目给了一个flag.zip,题目提示是zip伪加密,用UE打开。将图中标记的09改为00并保存。

解压得到flag。

flag{Adm1N-B2G-kU-SZIP}

12.告诉你个秘密(ISCCCTF)

636A56355279427363446C4A49454A7154534230526D6843

56445A31614342354E326C4B4946467A5769426961453067

只有0到E,猜测是十六进制,解码之后为cjV5RyBscDlJIEJqTSB0RmhCVDZ1aCB5N2lKIFFzWiBiaE0g,然后将字符串base64解码,得到r5yG lp9I BjM tFhB T6uh y7iJ QsZ bhM,发现是键盘加密,例如r5yG中间是t,最后解出来的是tongyuan,直接提交TONGYUAN即可。(这道题的格式还是挺坑的。。。)

13.来自宇宙的信号

这是一种叫做标准银河字母的编码,解码得到nopqrst

flag{nopqrst}