【Shiro权限管理】3.Shiro集成 Spring

下面来说一下如何在Web下使用Shiro。

在大部分Web开发环境下,都是使用Spring与Shiro进行集成,所以下面直接来讲解Shiro与Spring集成的方式。

一、准备环境

(1)加入Spring和Shiro的jar包

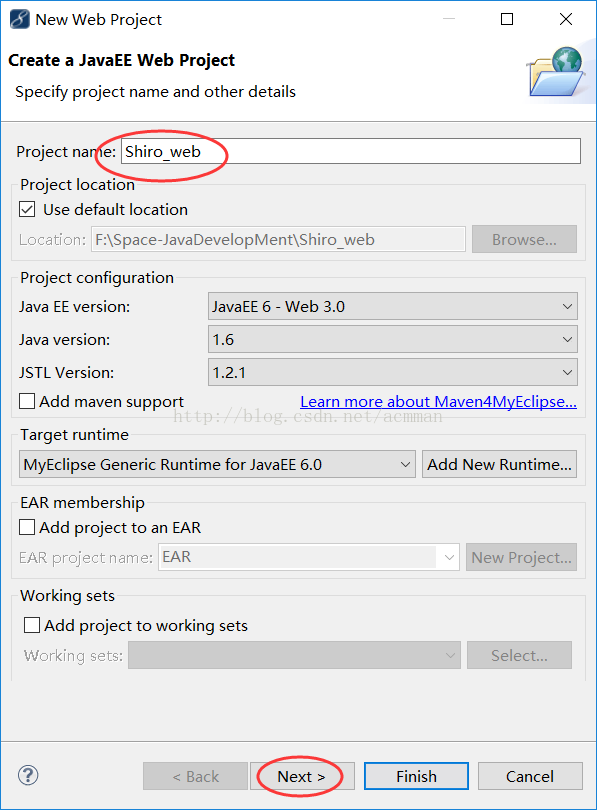

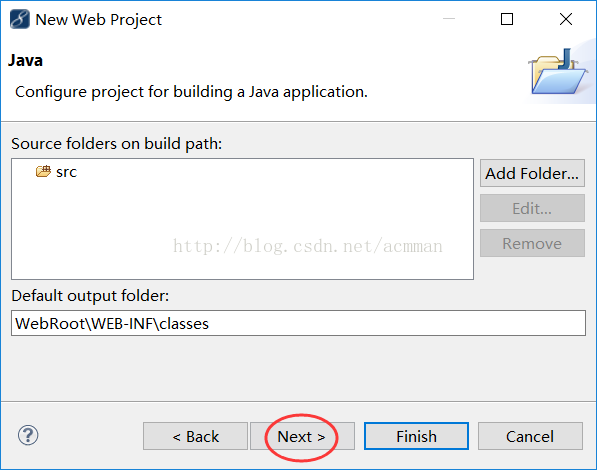

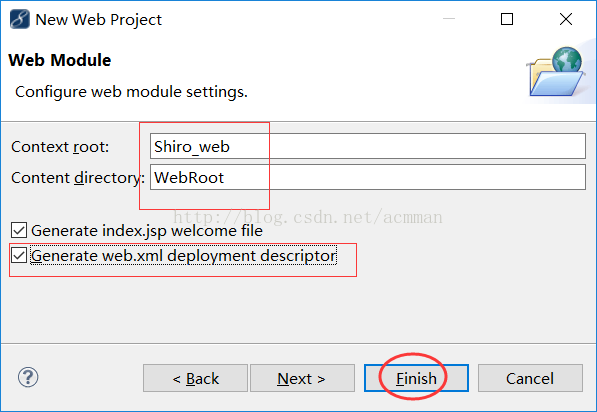

首先在MyEclipse中新建一个Web工程:

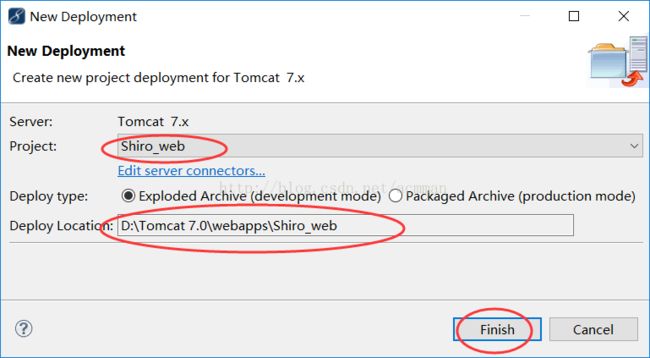

然后在lib下加入Spring的相关jar包:

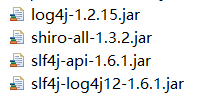

然后加入Shiro的相关jar包:

(2)配置Spring以及SpringMVC

接下来配置Spring:

首先在WEB-INF下的Web.xml中配置Spring的contextConfigLocation:

contextConfigLocation

classpath:applicationContext.xml

org.springframework.web.context.ContextLoaderListener

然后在src下新建applicationContext.xml文件:

然后配置SpringMVC环境,在Web.xml添加SpringMVC的前端控制器DispatcherServlet:

spring

org.springframework.web.servlet.DispatcherServlet

1

spring

/

然后在WEB-INF下新建一个SpringMVC的配置文件,并加入SpringMVC的基本配置:

其中加入包扫描、视图前后缀、注解的处理器适配器和映射器,以及基本的servletHandler。

然后在WebRoot下创建一个名为user的jsp页面:

<%@ page language="java" import="java.util.*" pageEncoding="UTF-8"%>

USER

This is User page.

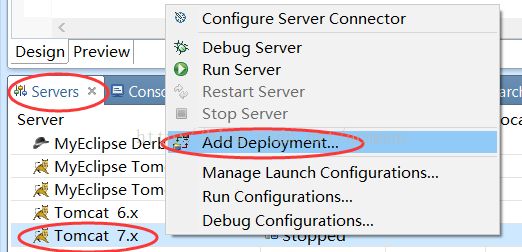

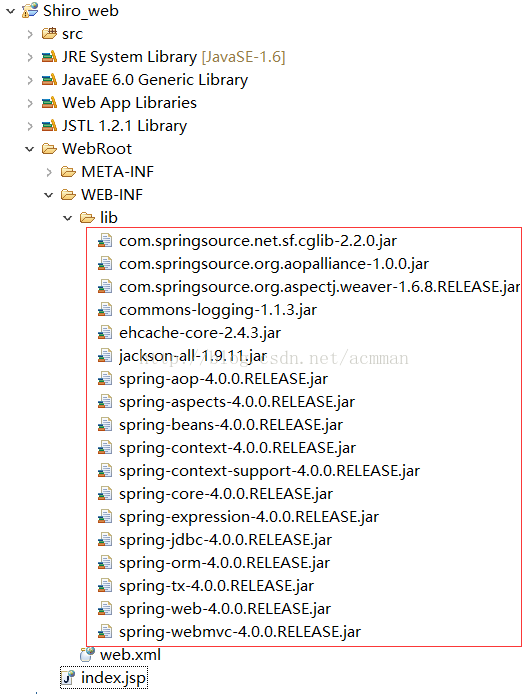

然后将Web项目部署在Tomcat中:

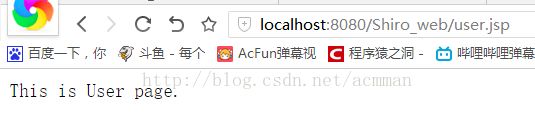

启动项目,访问之前添加的user页面,如果访问成功就可以看到相关页面:

上面的jsp加载成功,证明我们的Spring和Spring MVC基本环境搭建成功。

(3)配置Shiro环境

接下来配置Shiro的开发环境:

首先在web.xml文件中添加Shiro的核心过滤

shiroFilter

org.springframework.web.filter.DelegatingFilterProxy

targetFilterLifecycle

true

shiroFilter

/*

然后在Spring的配置文件applicationContext.xml下加入Shiro的配置,

由于文件中的配置比较多,不过不用着急,我们一个一个添加并分析。

1.配置SecurityManager

首先配置的第一个是Shiro的核心组件SecurityManager,在该配置中配置了三个属性,分别是

cacheManager、authenticator以及realms。之前提到过CacheManager为缓存控制器,来管理

如用户、角色、权限等信息的缓存,而authenticator负责Subject认证,Realm为安全实体数据源。

上面我们暂时配置了cacheManager与realm(可以配置多个,这里暂时配置一个)。authenticator

的配置在之后的总结中详细讲解。

2.配置 CacheManager

紧跟着下面就是cacheManager的配置,这里需要使用第三方的缓存API,如Redis或ehcache。这里我们

使用的是ehcache,其jar包已经添加在lib中,在cacheManager的配置中指定cacheManagerConfigFile

的配置文件为ehcache的配置文件即可:

ehcache.xml配置文件的内容在后面详述,这里先不详细讲解。

3.配置Realm

然后配置紧跟着是Realm的配置,由于测试样例目前不连接数据库,所以这里我们自定义一个Realm

配置:

里面就是我们自定义的Realm数据源,具体逻辑如下:

package com.test.shiro.realms;

import org.apache.shiro.authc.AuthenticationException;

import org.apache.shiro.authc.AuthenticationInfo;

import org.apache.shiro.authc.AuthenticationToken;

import org.apache.shiro.realm.Realm;

public class ShiroRealm implements Realm{

@Override

public AuthenticationInfo getAuthenticationInfo(AuthenticationToken arg0)

throws AuthenticationException {

return null;

}

@Override

public String getName() {

return null;

}

@Override

public boolean supports(AuthenticationToken arg0) {

return false;

}

}实现Realm数据源类,必须继承Realm提供的org.apache.shiro.realm.Realm接口,并实现

getAuthenticationInfo、getName以及supports方法(这里主要讲解框架的搭建,具体方法

细节在之后会详细介绍)。

4.配置LifecycleBeanPostProcessor

然后配置LifecycleBeanPostProcessor(Bean生命周期过程处理器,可以自动来调用配置在Spring IOC容器中shiro bean的生命周期方法. )

5.启用shiro 的注解

启用IOC容器中使用shiro的注解。但必须在配置了LifecycleBeanPostProcessor之后才可以使用:

6.配置ShiroFilter

记得之前我们在web.xml中加入了Shiro的过滤器,名称为“ShiroFilter”,而该bean就配置在

applicationContext.xml中:

/login.jsp = anon

# everything else requires authentication:

/** = authc

在上面的配置中,其中securityManager就是最上面的配置对应的bean,而loginUrl、successUrl

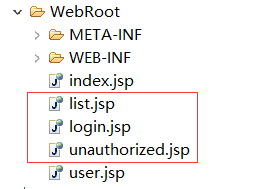

以及unauthorizedUrl配置的是登录页面、登录成功页以及未授权页的路径,这里我们分别在

WebRoot下添加这三个页面:

下面的filterChainDefinitions表示的是配置哪些页面需要受保护,以及访问这些页面需要的

权限。说白了它就是代表一个过滤器的过滤数据集合。

在filterChainDefinitions中我们仅配置login.jsp页面为可匿名访问的页面,其它所有页面

都必须认证后才可访问。

上面完整的Shiro基础配置如下:

/login.jsp = anon

# everything else requires authentication:

/** = authc

在上面的配置中,第二步配置中使用了ehcache,所以需要在src下添加名为"ehcache.xml"的配置文件:

其中defaultCache是默认配置,其余的是我们后面需要测试时使用的cache配置。

目前已经将Shiro所有的基础配置编写完毕,这里保存applicationContext.xml文件,并重启项目。

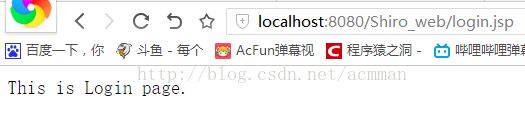

根据Shiro的shiroFilter中的filterChainDefinitions配置,只能访问login.jsp页面,访问其它

页面都应该被重定向到login.jsp页面:

至此,一个基本的Spring与Shiro的集成的效果就出来了。关于配置方面,还有很多配置以及细节

没有讲解,在后面的总结中会一一拓展和讲解。

本篇工程代码下载地址:https://download.csdn.net/download/u013517797/10276431

转载请注明出处:http://blog.csdn.net/acmman/article/details/78311978