Kali linux渗透测试系列————28、Kali linux 渗透攻击之社会工程学攻击

社会工程学

社会工程学是利用人性的弱点体察、获取有价值信息的实践方法,它是一种期盼的艺术。在缺少目标系统的必要信息时,社会工程学技术是渗透测试人员获取信息的至关重要的手段。对于素有类型的组织而言,人都是安全防范措施李最为薄弱的一个环节,也是整个安全基础设施最脆弱的层面。

从安全的角度来看,社会工程学是以获取特定信息为目标的操纵他人的有力武器。很多单位都使用社会工程学的方法来进行安全评估,以考核雇员的安全完整性,并通过这种方法调查工作流程和人员方面的安全弱点。需要注意的是,社会工程学是种很常见的技术,可以说各种人员都会使用这种技术。无论是渗透测试人员还是诈骗专家、身份窃贼、商业合作伙伴等。

攻击过程

社会工程学工程师通常会采用这些方法来有效获取目标的有关信息和访问权限:

(1)情报收集:多种技术都可以用于找到最容易攻破的渗透测试目标。例如,我们可以采用高级搜索工具收集被测试公司员工的Email地址;通过社交网络收集被测单位员工的个人信息;识别被测单位组织使用的第三方软件包;参与他们的经营活动、社交活动和参加会议等等。以这些方提供的情报,能够准确的退测出社会工程学意义上的“线人”。

(2)识别漏洞:一旦选定了关键线人,接下来就开始与对方建立信任关系和友谊。这样就可以在不伤害、不惊动目标的情况下,截获被测单位的机密信息。保持行动的隐蔽性和保密性,对于整个过程来说至关重要。另外,也可以调查被侧单位是否使用了旧版软件,继而通过恶意的E-mail或 Web内容,利用软件漏洞感染当事人的计算机。

(3)规划攻击

你可以对目标采取直接了当的攻击方式,也可以利用电子辅助技术被动攻击目标。以这些挖掘出来的情报入口着手,我们恶意轻松的拟定攻击路径和攻击方法。例如:被测单位的客户服务代表Bob和我们的关系很好,他还信任我们;他就恒友可能在计算机上执行我们发送的E-mail附件,这种攻击不需要高级管理人员的任何事前授权。

(4)执行攻击:社会工程学攻击的最后一步是执行攻击计划。此时,我们应该保持足够的信心和耐心,主动监控和评估工作的成果。完成这一步之后,社会工程师掌握了充分的信息,甚至可以范围被测单位的内部系统,这些成果足以让他们进一步地渗透被测试的单位。在成功执行攻击计划之后,社会工程学的攻击就可宣告结束。

攻击方法

(1)冒名顶替

攻击人员常常假装成他人以获得对方的信任。例如,在获取目标人员的银行信息方面,只要目标人员是哟E-mail,我们就可以进行钓鱼攻击。这种攻击属于近乎完美的攻击方案。当决定使用钓鱼攻击之后,攻击人员要大量的收集牧宝人员用过的E-mail地址,然后伪造出于原银行解密一样的网页界面,以诱骗目标人员。

完成了一上准备之后,攻击人员会草拟并发送一份正式行文的E-mail(例如:银行账户更新通知)。这些E-mail看上去就像真正的银行发出来的邮件。要去目标人员访问某网址更新账户信息。不过,邮件提到的网址将把目标人员提交的信息转发给攻击人员。攻击人员事先掌握了特定的Web技术,他们使用多种先进的工具(例如SSLstrip)就可以通过自动化手段轻松的又掉地到达预定的任务。

(2)投桃报李

通过利益交换的方式达成双方各自利益的行为,成为投桃报李。这类攻击需要长期业务合作达成的非正式关系。利用公司之间的信任关系,可以轻松的获取特定信息的目标人员。

(3)狐假虎威

冒充目标单位业务负责人的身份从而干预正常业务的做法就是狐假虎威。有些人认为,这种攻击方式属于冒名顶替的一种特例。人们会本能的出于下意识的接收权威或者高级管理人员的知识,这个时候他们会无视自己否定性的直觉。这种天性使我们容易在特定的威胁面前毫无抵抗力。

(4)啖以重利

人们常常说“机不可失”,他们特别关注所谓机不可失的宝贵机会。这些想法都是人性贪婪的一面写照。啖以重利的方法李永利人们个球谋利机会的贪婪心理。

(5)社会关系

作为人,我们需要某种形式的社会关系,以分享思想、感情、想法。社会关系最容易受攻击的部分是“性”。多数情况下,异性总是吸引。由于这种强烈的感情和信任的错觉,人们可能在不经意间向对手透露信息。很多线人的社交门户网站都提供了见面和聊天的服务,以促进用户间的社交交际。

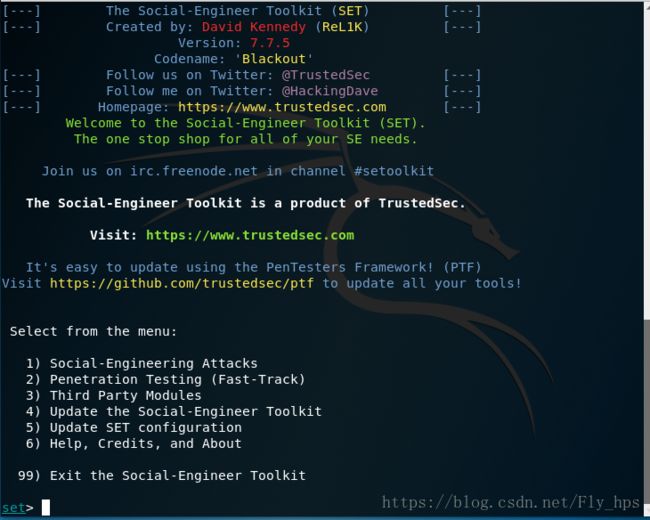

Social Engineering Toolkit(SET)

SET是一款先进的多功能的社会工程学计算机辅助工具集。可以行之有效的用客户端应用程序的漏洞获取目标的信息(例如E-mail).SET可以实现多种非常有效且使用的攻击方法。其中,人们最常用的方法有:用恶意附件对目标进行E-mail钓鱼攻击、Java Applet攻击、基于浏览器的漏洞攻击、收集网站认证信息、建立感染的便携媒体、邮件群发等攻击。它是实现这些攻击方法的合成攻击平台。充分利用这个程序的极具说服力的技术,可对人的因素进行深入测试。

至于SET的使用要结合具体场景,这里就不演示了,在设置时只需要根据所给的选项与提示完成配置就好。