【漏洞学习——文件上传】百度Ueditor Django版任意文件上传可Shell

漏洞详情

貌似不是百度官方发布的,但是百度推荐使用的。

http://fex.baidu.com/ueditor/#server-django

后台处理不当,导致任意文件上传。

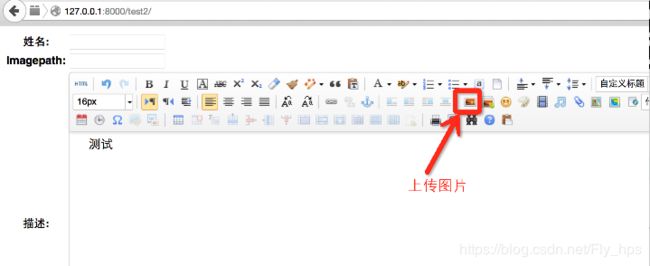

本地下载django版的ueditor,安装好之后访问:

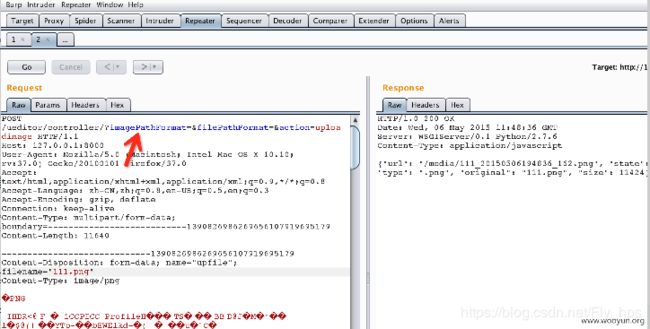

打开上传,抓包:

现在我们传个py文件,可以看到是禁止的,因为是白名单限制。

但是修改imagePathFormat的值为要保存的文件名即可绕过上传限制

同时,我们可以通过../这种方式绕过目录限制。而又由于该编辑器后台会默认覆盖已经存在的文件,所以我们可以通过这种方式覆盖掉urls.py中的配置来获取一个webshell,不过这样子的话破坏性就太强了。

参见:乌云