0648-6.2.0-配置Senty服务

Fayson的github: https://github.com/fayson/cdhproject

推荐关注微信公众号:“Hadoop实操”,ID:gh_c4c535955d0f

1 使用Cloudera Manager启用Sentry服务

登录Cloudera Manager的用户的最小角色要求:Configurator或者Cluster Administrator或者Full Administrator。

1.1 启用Sentry服务前

1.确定安装Sentry服务的前置条件,参考《0634-6.2.0-如何在CDH中安装Sentry服务》的前置章节。

2.设置Hive的仓库目录权限。

Hive的仓库目录/user/hive/warehouse或者你在hive-site.xml中指定的hive.metastore.warehouse.dir的值,它们的属组必须为hive:hive。

a)使用默认的Hive仓库目录 - 仓库目录必须按照以下方式设置:

i.仓库目录权限为771(默认路径为/user/hive/warehouse)

ii.子目录权限为771(例如:/user/hive/warehouse/mysubdir)

iii.所有文件和子目录的用户属组应该为hive:hive

例如:

$ sudo -u hdfs hdfs dfs -chmod -R 771 /user/hive/warehouse

$ sudo -u hdfs hdfs dfs -chown -R hive:hive /user/hive/warehouse

如果你启用了Kerberos,必须使用hdfs用户kinit然后设置相应目录的权限。例如:

sudo -u hdfs kinit -kt hdfs.keytab hdfs

sudo -u hdfs hdfs dfs -chmod -R 771 /user/hive/warehouse

$ sudo -u hdfs hdfs dfs -chown -R hive:hive /user/hive/warehouse

b)使用非默认的Hive仓库目录 - 如果使用不同的Hive仓库目录,可以在Cloudera Manager的Hive服务中配置hive.metastore.warehouse.dir属性,并且为配置的目录设置相应的权限。例如:

$ hdfs dfs -chown hive:hive /data

$ hdfs dfs -chmod 771 /data

3.在Cloudera Manager中禁用HiveServer2的模拟(impersonation)。HiveServer2模拟允许使用连接用户而不是超级用户执行查询和访问HDFS文件。访问策略会基于HDFS ACL应用于HDFS文件。启用HiveServer2模拟会绕过Sentry的端到端授权过程。具体点说就是如果启用了Hive模拟,虽然Sentry可以控制Hive仓库中表和视图的权限,但是却没办法控制底层HDFS文件的访问。这意味着,对Hive仓库中的表没有Sentry权限的用户仍然可以绕过Sentry授权检查并对仓库中的表执行作业和查询,只要他们对该表的HDFS文件具有权限即可。使用以下方式禁用Hive的用户模拟:

a)从Cloudera Manager进入Hive服务,点击“配置”,从左侧“范围”中点击HiveServer2,取消勾选“hive.server2.enable.doAs”。

b)“保存更改”,回到Cloudera Manager主页,发现需要重启Hive,Hue和Oozie服务。

按照提示进行重启,过程略。

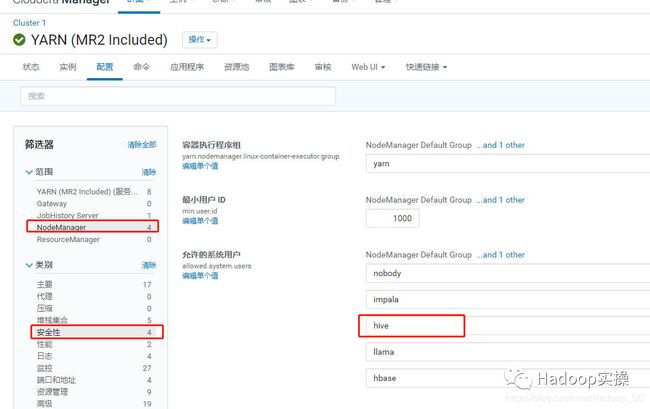

4.对于YARN,需要配置使用hive用户提交YARN作业。

a)从Cloudera Manager进入YARN服务,点击“配置”,从左侧“范围”中点击NodeManager,从左侧“类别”中点击“安全性”,确认“允许的系统用户”(allowed.system.users)属性包含hive用户,没有则添加。如果是添加,注意需要重启服务。

如果你有多组NodeManager,需要保证每组NodeManager的该配置都包含了hive用户。

5.阻止外部应用程序访问Hive Metastore:

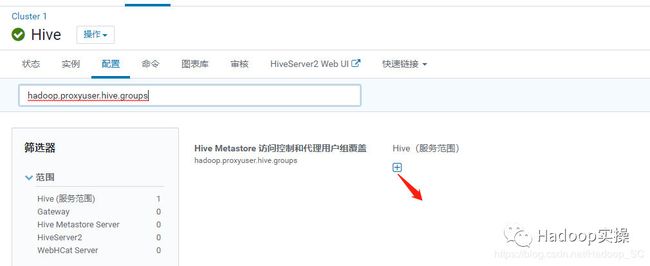

a)从Cloudera Manager进入Hive服务,点击“配置”,搜索配置“hadoop.proxyuser.hive.groups”,点击+,增加hive,hue和sentry用户,点击“保存更改”。

回到CM主页,需要重启Hive服务,重启过程略。

设置此参数会阻止对非服务用户访问Hive Metastore。这可以禁止Hive CLI,Spark和Sqoop应用程序与Hive服务的交互。该配置不影响这些应用程序的运行,但是它们无法再访问Hive Metastore,并且所有Hive查询都将失败。运行Hive CLI,Spark和Sqoop的用户必须是hive,hue或sentry用户,或者属于这3个group,你也可以将其他用户组增加到上面配置的代理用户列表中。

1.2 为Hive服务启用Sentry

1.从Cloudera Manager进入Hive服务,点击“配置”,搜索“sentry”,在“Sentry服务”中勾选Sentry,点击“保存更改”。

2.从Cloudera Manager进入Hive服务,点击“配置”,勾选“启用数据库中的存储通知”,点击“保存更改”。

回到CM主页,重启Hive服务,重启过程略。

1.3 为Impala服务启用Sentry

1.从Cloudera Manager进入Impala服务,点击“配置”,搜索“sentry”,在“Sentry服务”中勾选Sentry,点击“保存更改”。

回到CM主页,重启Sentry,Impala和Hue服务,重启过程略。

1.4 为Hue服务启用Sentry

Hue中集成了一个安全模块用来界面化操作Sentry。设置Hue以管理Sentry权限时,请确保正确设置了用户和组。连接到Sentry的每个Hue用户必须与服务器操作系统中的用户相同,以便Sentry可以对Hue用户进行身份验证。Hue中的用户group也同样要与本地操作系统中的用户group相同。

1.从Cloudera Manager进入Hue服务,点击“配置”,搜索“sentry”,在“Sentry服务”中勾选Sentry,点击“保存更改”。

1.5 部署客户端配置

为Sentry服务增加管理员用户组。

1.从Cloudera Manager进入Sentry服务,点击“配置”,搜索“admin”,在“sentry.service.admin.group”属性中增加hive,hue和spark用户组,如果有请忽略该步骤。

点击“保存更改”,回到CM主页,重启Sentry和Hue服务,重启过程略。

2 HiveServer2受限制的属性

为Hive启用Sentry后会导致HiveServer2的部分属性无法在客户端运行时进行修改。具体受限制的属性参数如下,当然你依旧可以在HiveServer2服务端进行参数修改。

hive.enable.spark.execution.engine

hive.semantic.analyzer.hook

hive.exec.pre.hooks

hive.exec.scratchdir

hive.exec.local.scratchdir

hive.metastore.uris,

javax.jdo.option.ConnectionURL

hadoop.bin.path

hive.session.id

hive.aux.jars.path

hive.stats.dbconnectionstring

hive.scratch.dir.permission

hive.security.command.whitelist

hive.security.authorization.task.factory

hive.entity.capture.transform

hive.access.conf.url

hive.sentry.conf.url

hive.access.subject.name

hive.sentry.subject.name

hive.sentry.active.role.set

3 保护Hive Metastore

保护Hive Metastore是非常重要的。如果你的集群没有启用Kerberos,请将sentry.hive.testing.mode属性设置为true,以允许Sentry使用较弱的身份验证机制。如下在“sentry-site.xml 的 Hive 服务高级配置代码段(安全阀)”增加以下配置。

点击“保存更改”,回到CM主页,重启Hive服务,重启过程略。

Impala服务不需要设置该配置项。

注意:Cloudera强烈建议不要在生产环境中配置该参数。该参数仅适用于Sentry的测试模式,可以用于你的测试环境。

4 在HiveServer2中使用UDF

当HiveServer2和Beeline客户端不在同一台主机时,不能使用ADD JAR命令。作为替代的,在加载jar包时只能通过在Hive服务中配置hive.reloadable.aux.jars.path路径。参考《如何在启用Sentry的CDH集群中使用UDF》。