JDK自带工具keytool生成ssl证书

JDK自带工具keytool生成ssl证书

1. 什么是https?

HTTPS其实是由两部分组成:HTTP+SSL/TLS,也就是在HTTP上又加了一层处理加密信息的模块,并且会进行身份的验证。

问题:

Firebug和postman之类的浏览器调试工具,为什么获取到的是明文?

解答:

SSL是对传输的数据进行的加密,针对的是传输过程的安全。Firebug之类的浏览器调试工具得到的是传输过程之前的数据,此时数据还未进行加密,因此获取到的是明文的。

2.什么是自签名证书?

自签名证书就是自己生成的证书,并不是官方生成的证书。

自签名证书和官方证书区别

a) SSL证书或者其他类型的证书都是信任阶梯式的,有顶级根证书、中级根证书和最终的证书

b) 顶级根证书是最重要的级别的证书,一般的主流浏览器都内置有这些证书。也就是说,网站的管理者只需要部署了相关顶级根证书下面的各级证书,那么网站的用户就不用部署证书,直接登录网站就会看到网站是一个被信任的网站。

c) 而自签证书正好相反,自签证书没有一个可以被信任的根证书,只能由用户自己从自签证书部署的网站上面下载,看起来像是可以实现SSL,但实际上是一种伪证书。

d) 自签证书没有可用的吊销列表,丢失的话易被人利用制作钓鱼网站。

e) 自签名证书可以自己生成不需要什么成本,一般用来测试还可以,但是其存在较大的被伪造风险,浏览器也不信任,所有所有线上网站几乎都不会使用自签名证书。

3.正题:使用jdk自带工具KeyTool生成自签名证书

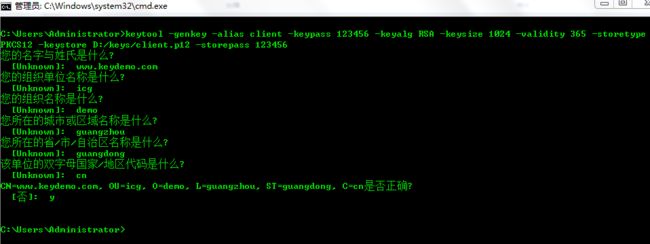

第一步:为服务器生成证书

打开CMD命令行工具,输入如下命令

回车后

最后在询问是否正确时输入y回车确认,成功后无提示信息,但会在D:/keys/目录下生成tomcat.keystore文件。

注意:

a. D:/keys/路径需先建立好,可以是你想放的任意路径,不要求完全一样,但一定要先建立好,不然报错

![]()

b. 提示输入域名的时候(您的名字与姓氏是什么?)不能输入IP地址。

参数说明:

使用keytool命令生成证书:

| keytool -genkey -alias tomcat(别名) -keypass 123456(别名密码) -keyalg RSA(算法) -keysize 1024(密钥长度) -validity 365(有效期,天单位) -keystore D:/keys/tomcat.keystore(指定生成证书的位置和证书名称) -storepass 123456(获取keystore信息的密码) |

命令(复制):

| keytool -genkey -alias tomcat -keypass 123456 -keyalg RSA -keysize 1024 -validity 365 -keystore D:/keys/tomcat.keystore -storepass 123456 |

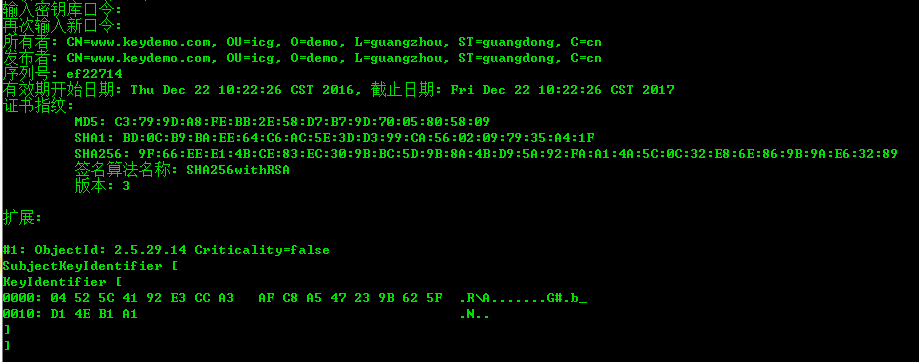

第二步:为客户端生成证书

为浏览器生成证书,以便让服务器来验证它。为了能将证书顺利导入至IE和Firefox,证书格式应该是PKCS12,因此,使用如下命令生成:

参数说明:

| keytool -genkey -alias client -keypass 123456 -keyalg RSA -storetype PKCS12 -keypass 123456 -storepass 123456 -keystore D:/keys/client.p12 |

命令(复制):

| keytool -genkey -alias client -keypass 123456 -keyalg RSA -keysize 1024 -validity 365 -storetype PKCS12 -keystore D:/keys/client.p12 -storepass 123456 |

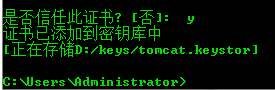

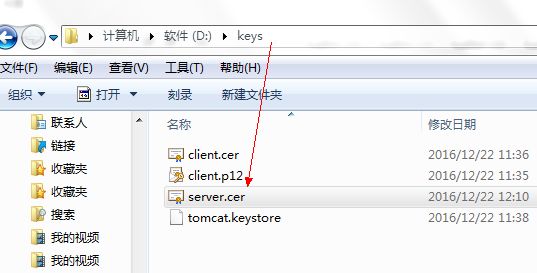

第三步:让服务器信任客户端证书

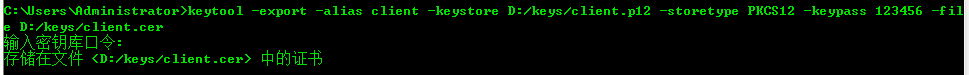

1. 由于不能直接将PKCS12格式的证书库导入,必须先把客户端证书导出为一个单独的CER文件,使用如下命令

| keytool -export -alias client -keystore D:/keys/client.p12 -storetype PKCS12 -keypass 123456 -file D:/keys/client.cer |

|

2. 将该文件导入到服务器的证书库,添加为一个信任证书

| keytool -import -v -file D:/keys/client.cer -keystore D:/keys/tomcat.keystore -storepass 123456 |

|

|

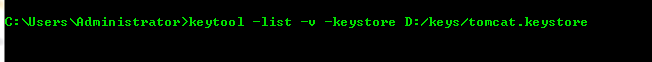

3. 完成之后通过list命令查看服务器的证书库,可以看到两个证书,一个是服务器证书,一个是受信任的客户端证书

| keytool -list -v -keystore D:/keys/tomcat.keystore |

第四步:让客户端信任服务器证书

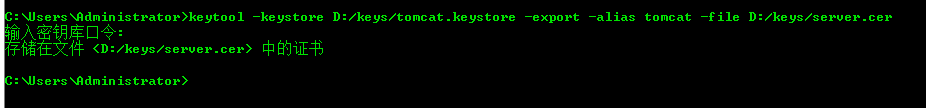

1. 由于是双向SSL认证,客户端也要验证服务器证书,因此,必须把服务器证书添加到浏览器的《受信任根证书颁发机构》。由于不能直接将keystore格式的证书库导入,必须先把服务器证书导出为一个单独的CER文件,使用如下命令:

| keytool -keystore D:/keys/tomcat.keystore -export -alias tomcat -file D:/keys/server.cer |

|

|

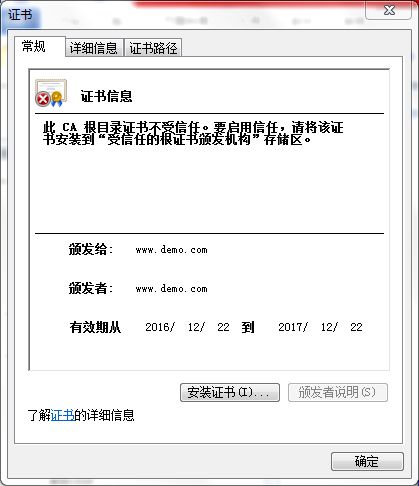

2. 双击server.cer文件,按照提示安装证书

|

|

其他填入方法:

打开浏览器-工具-internet选项-内容- 证书-把中级证书颁发机构里的www.demo.com(该名称即时你前面生成证书时填写的名字与姓氏)证书导出来-再把导出来的证书导入受信任的根颁发机构就OK了。

第五步:配置Tomcat服务器

配置:

| protocol="org.apache.coyote.http11.Http11NioProtocol" SSLEnabled="true" maxThreads="150" scheme="https" secure="true" clientAuth="false" sslProtocol="TLS" keystoreFile="D:/keys/tomcat.keystore" keystorePass="123456" truststoreFile="D:/keys/tomcat.keystore" truststorePass="123456" /> |

属性说明

| clientAuth:设置是否双向验证,默认为false,设置为true代表双向验证 keystoreFile:服务器证书文件路径 keystorePass:服务器证书密码 truststoreFile:用来验证客户端证书的根证书,此例中就是服务器证书 truststorePass:根证书密码 |

注意事项

a.设置clientAuth属性为True时,需要手动导入客户端证书才能访问。???

经测试,手动导入也不能访问,可能手动导入没成功,也可能因为属于双向验证,服务器可以识别浏览器的证书(服务器无限制),但由于服务器的证书是自签名的,不在浏览器安全证书列表中,所以浏览器验证失败,连接失败。

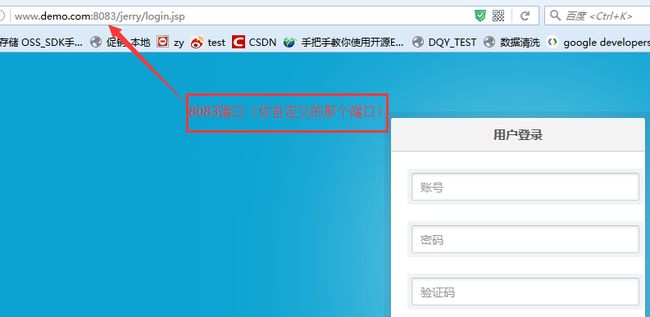

b.要访问https请求 需要访问8443端口,访问http请求则访问Tomcat默认端口(你自己设置的端口,默认8080,我的8083)即可。

c.设置clientAuth为false时,访问成功

加密但不信任的连接(自签名证书)

|

|

非加密连接(无证书)

|

|

加密且信任的连接(官方证书)

|

|

总结:

经过以上五步,你使用HTTPS 端口为8443 进行访问的时候 就是经过SSL信息加密,不怕被截获了。

通话的双方,必须是都拥有证书的端,才能进行会话,换句话说,就是只有安装了咱证书的客户端,才能与服务器通信。

小贴士:

强制 https 访问

在 tomcat/conf/web.xml 中的 后面加上这

|

|

完成以上步骤后,在浏览器中输入http的访问地址也会自动转换为https了。

这个配置不知为何并未生效,需进一步研究

附录1:

keytool常用命令

-alias 产生别名

-keystore 指定密钥库的名称(就像数据库一样的证书库,可以有很多个证书,cacerts这个文件是jre自带的,你也可以使用其它文件名字,如果没有这个文件名字,它会创建这样一个)

-storepass 指定密钥库的密码

-keypass 指定别名条目的密码

-list 显示密钥库中的证书信息

-v 显示密钥库中的证书详细信息

-export 将别名指定的证书导出到文件

-file 参数指定导出到文件的文件名

-delete 删除密钥库中某条目

-import 将已签名数字证书导入密钥库

-keypasswd 修改密钥库中指定条目口令

-dname 指定证书拥有者信息

-keyalg 指定密钥的算法

-validity 指定创建的证书有效期多少天

-keysize 指定密钥长度

使用说明:

1. 导入一个证书命令可以如下:

keytool -import -keystore cacerts-storepass 666666 -keypass 888888 -alias alibabacert -fileC:\alibabajava\cert\test_root.cer

其中-keystore cacerts中的cacerts是jre中默认的证书库名字,也可以使用其它名字 -storepass 666666中的666666是这个证书库的密码

-keypass 888888中的888888是这个特定证书的密码

-alias alibabacert中的alibabacert是你导入证书的别名,在其它操作命令中就可以使用它

-file C:\alibabajava\cert\test_root.cer中的文件路径就是要导入证书的路径

2. 浏览证书库里面的证书信息,可以使用如下命令:

keytool -list -v -alias alibabacert-keystore cacerts -storepass 666666

3. 要删除证书库里面的某个证书,可以使用如下命令:

keytool -delete -alias alibabacert-keystore cacerts -storepass 666666

4. 要导出证书库里面的某个证书,可以使用如下命令:

keytool -export -keystore cacerts-storepass 666666 -alias alibabacert -file F:\alibabacert_root.cer

5. 要修改某个证书的密码(注意:有些数字认证没有私有密码,只有公匙,这种情况此命令无效)

这个是交互式的,在输入命令后,会要求你输入密码

keytool -keypasswd -alias alibabacert-keystore cacerts

这个不是交互式的,输入命令后直接更改

Keytool -keypasswd -alias alibabacert-keypass 888888 -new 123456 -storepass 666666 -keystore cacerts

本文摘抄自:http://www.cnblogs.com/zhangzb/p/5200418.html