《Spring实战》-第十四章:保护方法(Security)(1)-使用注解保护方法

慢来比较快,虚心学技术

尽管Spring Security为我们提供了Web层的安全保护,我们依旧有可能会疏忽而导致用户通过正常访问路径访问到不应该访问的方法,所以除了在web层实施保护以外,我们还需要给底层的方法施加保护层。这样就能保证如果用户不具备权限的话,就无法执行相应的逻辑

Spring Security 提供了三种不同的安全注解:

- Spring Security 自带的 @Secured 注解;

- JSR-250 的 @RolesAllowed 注解;

- 表达式驱动的注解,包括 @PreAuthorize 、 @PostAuthorize 、 @PreFilter 和 @PostFilter 。

其中,@Secured 和 @RolesAllowed 方案非常类似,能够基于用户所授予的权限限制对方法的访问

基础环境:(详细配置解释请参考第九章文章)

5.1.3.RELEASE

5.1.3.RELEASE

junit

junit

4.12

test

javax.servlet

javax.servlet-api

3.1.0

provided

jstl

jstl

1.2

org.projectlombok

lombok

1.18.4

org.springframework

spring-core

${org.springframework.version}

org.springframework

spring-context

${org.springframework.version}

org.springframework

spring-test

${org.springframework.version}

org.springframework

spring-aop

${org.springframework.version}

org.aspectj

aspectjweaver

1.8.13

org.springframework

spring-webmvc

${org.springframework.version}

org.springframework.security

spring-security-core

${spring.security.version}

org.springframework.security

spring-security-web

${spring.security.version}

org.springframework.security

spring-security-config

${spring.security.version}

配置web环境

- 配置SpringMVC默认DispatcherServlet类

public class WebAppInitializer extends AbstractAnnotationConfigDispatcherServletInitializer {

private final Logger logger = LoggerFactory.getLogger(this.getClass());

/*AbstractAnnotationConfigDispatcherServletInitializer 会同时创

建 DispatcherServlet 和 ContextLoaderListener 。 GetServlet-ConfigClasses() 方法返回的带有 @Configuration 注解的

类将会用来定义 DispatcherServlet 应用上下文中的 bean 。 getRootConfigClasses() 方法返回的带有 @Configuration 注解的类将

会用来配置 ContextLoaderListener 创建的应用上下文中的 bean 。*/

@Override

protected Class[] getRootConfigClasses() {

return new Class[]{RootConfig.class};

}

@Override

protected Class[] getServletConfigClasses() {

return new Class[]{WebConfig.class};

}

@Override

protected String[] getServletMappings() {

logger.debug("DispatcherServlet获取匹配的前端控制器。。。。。。");

return new String[]{"/"};

}

}- 创建Spring Security的DelegatingFilterProxy,自动加载springSecurityFilterChain

/**

* 拦截发往应用中的请求,并将请求委托给 ID 为 springSecurityFilterChain的bean

* springSecurityFilterChain 本身是另一个特殊的 Filter,它也被称为 FilterChainProxy.它可以链接任意一个或多个其他的 Filter。

* Spring Security 依赖一系列 Servlet Filter 来提供不同的安全特性。

**/

public class SpringSecurityInitializer extends AbstractSecurityWebApplicationInitializer {}- 配置SpringMVC的根配置和Web配置

@Configuration

@ComponentScan(basePackages ={"com.my.spring"},excludeFilters = {@ComponentScan.Filter(type = FilterType.ANNOTATION,value = {EnableWebMvc.class})})

public class RootConfig {

}

@EnableWebMvc

@Configuration

@ComponentScan(basePackages = {"com.my.spring.controller"})

@Import(SecurityConfig.class)//引入Spring Security的配置

public class WebConfig extends WebMvcConfigurationSupport {

/**

* 定义一个视图解析器

*

* @return org.springframework.web.servlet.ViewResolver

*

* @author lai.guanfu 2019/3/5

* @version 1.0

**/

@Bean

public ViewResolver viewResolver(){

InternalResourceViewResolver resourceViewResolver = new InternalResourceViewResolver();

resourceViewResolver.setPrefix("/WEB-INF/view/");

resourceViewResolver.setSuffix(".jsp");

resourceViewResolver.setExposeContextBeansAsAttributes(true);

resourceViewResolver.setViewClass(JstlView.class);

return resourceViewResolver;

}

@Override

protected void configureDefaultServletHandling(DefaultServletHandlerConfigurer configurer) {

configurer.enable();

}

}- SecurityConfig.java:开启Spring Security并配置基本拦截和用户信息,增加两个用户

@Configuration

@EnableWebSecurity//启用Spring Security

public class SecurityConfig extends WebSecurityConfigurerAdapter {

/**

* 设置拦截路径

* @param http

* @throws Exception

*/

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests()

//配置拦截路径以及认证通过的身份,此处指定访问/user/**的请求会被拦截认证,必须以DBA或者ADMIN的身份登录

.antMatchers("/user/**").access("hasAnyRole('ROLE_DBA','ROLE_ADMIN')")

//表明除了上述路径需要拦截认证外,其余路径全部不进行认证

.anyRequest().permitAll()

//add()方法用于连接各种配置指令

.and()

//当重写configure(HttpSecurity http)方法后,将失去Spring Security的默认登录页,可以使用formLogin()重新启用

.formLogin();

}

/**

* 使用内存设置基本人物信息

* @param auth

* @throws Exception

*/

@Autowired

public void configureGlobal(AuthenticationManagerBuilder auth) throws Exception {

//使用内存添加用户名及登陆密码和身份,使用指定编码器对密码进行编码

auth.inMemoryAuthentication().passwordEncoder(new BCryptPasswordEncoder()).withUser("admin").password(new BCryptPasswordEncoder().encode("123456")).roles("ADMIN");

auth.inMemoryAuthentication().passwordEncoder(new BCryptPasswordEncoder()).withUser("dba").password(new BCryptPasswordEncoder().encode("123456")).roles("DBA");

//Spring Security 5.0之前的写法,5.0之后,如果没有指定密码编码器,将会报There is no PasswordEncoder mapped for the id "null"的错

/*auth.inMemoryAuthentication().withUser("admin").password("123456").roles("ADMIN");

auth.inMemoryAuthentication().withUser("dba").password("123456").roles("DBA");*/

}

}- 编写基本类

@Data//lombok注解,默认编译生成setter和getter方法

public class User {

/**

* 用户名

**/

private String userName;

/**

* 密码

**/

private String password;

/**

* 年龄

**/

private Integer age;

}- 编写基本dao,此处为方便起见,不实现jdbc

@Repository

public class BaseDao {

/**

* 根据用户名获取用户

* @param userName

* @return

*/

public User get(String userName) {

System.out.println("获取用户");

User user = new User();

user.setUserName(userName);

return user;

}

/**

* 根据用户名删除用户

* @return

*/

public void delete() {

System.out.println("删除用户!!!");

}

/**

* 保存用户

* @param user

* @return

*/

public User save(User user) {

return user;

}

}- 编写基本Service接口和实现类

public interface BaseService {

/**

* 获取管理员信息

* @return

*/

User getAdmin();

/**

* 获取DBA用户信息

* @return

*/

User getDBA();

/**

* 删除用户

*/

void deleteUser();

/**

* 添加用户

* @param user

* @return

*/

User addUser(User user);

}

@Component

public class BaseServiceImpl implements BaseService {

@Autowired

private BaseDao baseDao;

@Override

public User getAdmin() {

return this.baseDao.get("admin");

}

@Override

public User getDBA() {

return this.baseDao.get("dba");

}

@Override

public void deleteUser() {

this.baseDao.delete();

}

@Override

public User addUser(User user) {

return this.baseDao.save(user);

}

}- 编写基本controller

@Controller

public class MyController{

@Autowired

private BaseService baseService;

@RequestMapping(value = {"/user/getAdmin"},method = RequestMethod.GET)

public ModelAndView getAdmin(){

ModelAndView model = new ModelAndView();

User admin = this.baseService.getAdmin();

model.addObject("user",admin);

model.setViewName("showUserMessage");

return model;

}

@RequestMapping(value = {"/user/getDBA"},method = RequestMethod.GET)

public ModelAndView getDBA(){

ModelAndView model = new ModelAndView();

User dba = this.baseService.getDBA();

model.addObject("user",dba);

model.setViewName("showUserMessage");

return model;

}

@RequestMapping("/user/userForm")

public String login(){

return "userForm";

}

@RequestMapping(value = {"/user/addUser"})

public ModelAndView addUser(User user){

ModelAndView model = new ModelAndView();

User temp = this.baseService.addUser(user);

model.addObject("user",temp);

model.setViewName("showUserMessage");

return model;

}

@RequestMapping(value = {"/user/deleteUser"})

public ModelAndView deleteUser(){

ModelAndView model = new ModelAndView();

this.baseService.deleteUser();

model.addObject("message","删除成功!!!");

model.setViewName("showUserMessage");

return model;

}

}- 编写基本视图

/userForm.jsp

<%@ page contentType="text/html;charset=UTF-8" language="java" %>

新增用户

/showUserMessage.jsp

<%@ page contentType="text/html;charset=UTF-8" language="java" %>

<%@ taglib prefix="c" uri="http://java.sun.com/jsp/jstl/core" %>

<%@ page isELIgnored="false" %>

用户信息页

${user.userName}

${message}

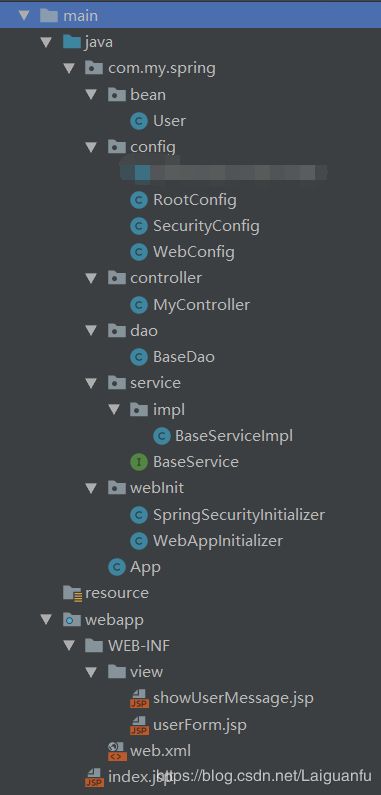

其基本目录结构如下:

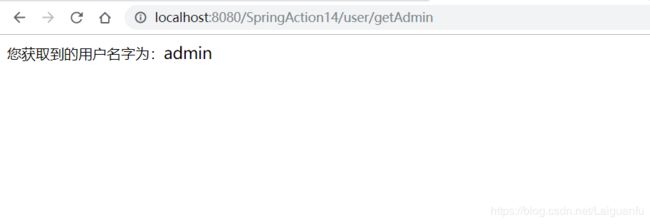

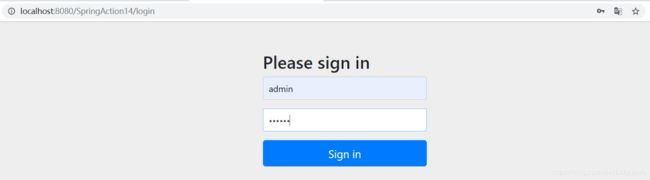

执行简单测试:

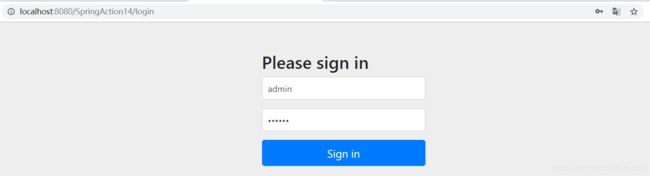

访问/user/getAdmin,使用dba进行登录

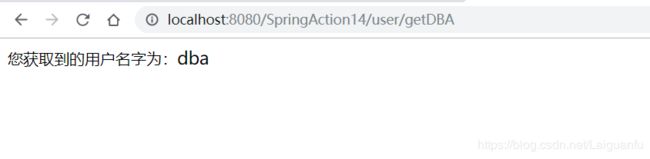

访问/user/getDBA,使用admin进行登录

可以看到,无论是amdin还是dba用户,只要具备/user/**的访问权限,就可以对路径内的方法拥有畅通的访问,这显然不是我们所允许的。

Ⅰ、@Secured注解实现方法访问权限限制

要使用@Secured之前,我们需要先开启Security的方法权限配置:@EnableGlobalMethodSecurity(securedEnabled = true)&GlobalMethodSecurityConfiguration

如果 securedEnabled 属性的值为 true 的话,将会创建一个切点,这样的话 Spring Security 切面就会包装带有 @Secured 注解的方法

@Configuration

@EnableGlobalMethodSecurity(securedEnabled = true)//开启全局方法权限控制

public class MethodSecurityConfig extends GlobalMethodSecurityConfiguration {

}接下来,为Service添加方法权限控制-@Secured(value = {})

@Secured 注解会使用一个 String 数组作为参数。每个 String 值是一个权限,调用这个方法至少需要具备其中的一个权限:

如下面的getAdmin方法只允许具备ROLE_ADMIN身份的用户访问,也就是admin

而getDBA方法则允许具备ROLE_ADMIN或者ROLE_DBA身份的用户访问,依此类推

@Component

public class BaseServiceImpl implements BaseService {

@Autowired

private BaseDao baseDao;

@Override

@Secured(value = {"ROLE_ADMIN"})

public User getAdmin() {

return this.baseDao.get("admin");

}

@Override

@Secured(value = {"ROLE_ADMIN","ROLE_DBA"})

public User getDBA() {

return this.baseDao.get("dba");

}

@Override

@Secured(value = {"ROLE_ADMIN"})

public void deleteUser() {

this.baseDao.delete();

}

@Override

@Secured(value = {"ROLE_ADMIN","ROLE_DBA"})

public User addUser(User user) {

return this.baseDao.save(user);

}

}测试结果:

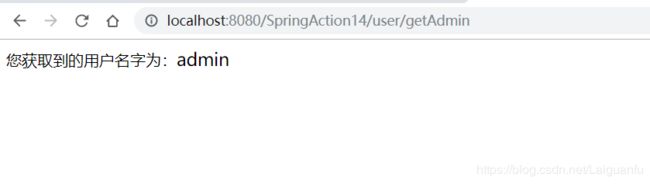

使用admin身份访问/user/getAdmin,允许访问

使用admin身份访问/user/deleteUser,允许访问

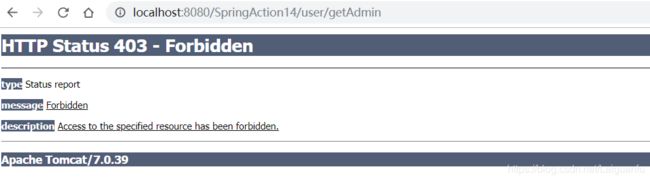

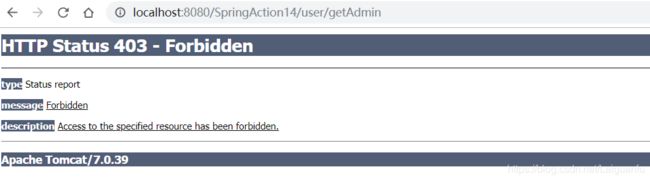

使用dba身份访问/user/getAdmin,权限不足

使用dba身份访问/user/deleteUser,权限不足

可以看到,即便dba拥有对/user/**路径的完全访问权限,依旧无法访问受限方法,方法保护成功

Ⅱ、 @RolesAllowed 注解实现方法访问权限限制

@RolesAllowed 注解和 @Secured 注解在各个方面基本上都是一致的。唯一显著的区别在于 @RolesAllowed 是 JSR-250 定义的 Java 标准注解

两者使用上的区别在于注解名称和@EnableGlobalMethodSecurity()开启的方式

①引入maven依赖

javax.annotation

jsr250-api

1.0

②更改MethodSecurityConfig,开启jsr250Enabled 支持,值得注意的是,此处实际上可以同时使用securedEnabled和jsr250Enabled,两者并不冲突

@Configuration

@EnableGlobalMethodSecurity(jsr250Enabled = true)

public class MethodSecurityConfig extends GlobalMethodSecurityConfiguration {

}③更改目标方法使用的注解

@Component

public class BaseServiceImpl implements BaseService {

@Autowired

private BaseDao baseDao;

@Override

@RolesAllowed(value = {"ROLE_ADMIN"})

public User getAdmin() {

return this.baseDao.get("admin");

}

@Override

@RolesAllowed(value = {"ROLE_ADMIN","ROLE_DBA"})

public User getDBA() {

return this.baseDao.get("dba");

}

@Override

@RolesAllowed(value = {"ROLE_ADMIN"})

public void deleteUser() {

this.baseDao.delete();

}

@Override

@RolesAllowed(value = {"ROLE_ADMIN","ROLE_DBA"})

public User addUser(User user) {

return this.baseDao.save(user);

}

}④执行测试

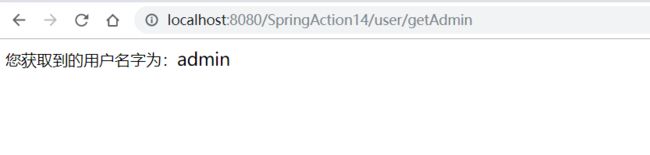

使用admin登录,访问/user/getAdmin,允许访问

使用admin登录,访问/user/deleteUser,允许访问

使用dba登录,访问/user/getAdmin,访问受限

使用dba登录,访问/user/deleteUser,访问受限