bugku杂项 二到十一题

二,这是一个单纯的图片

http://123.206.87.240:8002/misc/1.jpg 点击是一张jpg图片,不能正常打开。

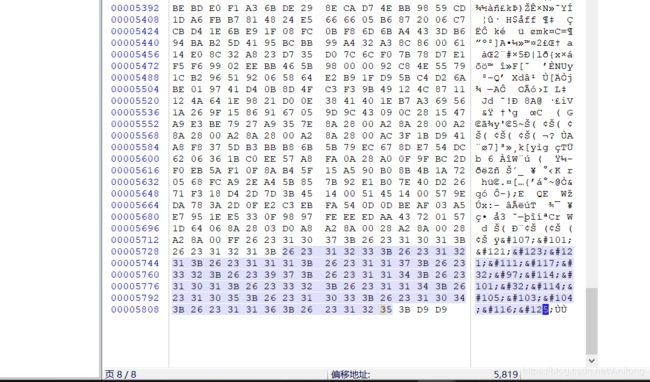

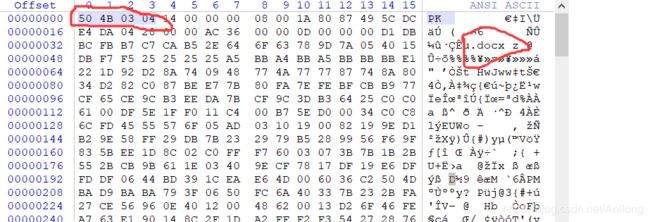

将图片放到WinHex工具中,最下面有一行Unicode编码,

将编码在线编译成中文得到flag

将编码在线编译成中文得到flag

补充的知识:

JPEG (jpg),文件头:FFD8FF

PNG (png),文件头:89504E47

GIF (gif),文件头:47494638

ZIP Archive (zip),文件头:504B0304

RAR Archive (rar),文件头:52617221

TIFF (tif),文件头:49492A00

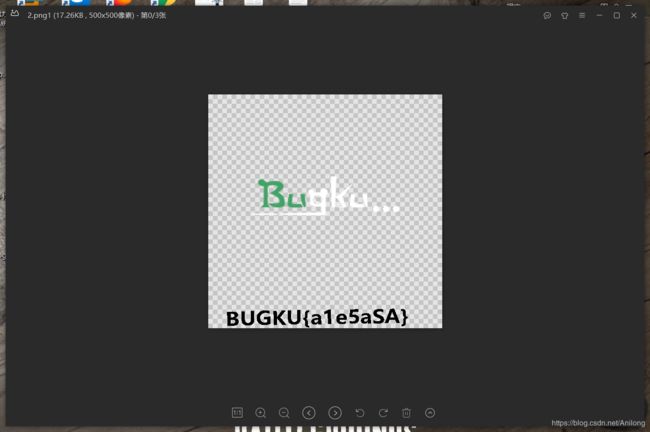

三,隐写

打开是一个压缩包,将其解压得到一个png图片,能打开图片,首先查看图片属性,没找到flag。

放入WinHex中,没法现flag,发现宽高不一样猜想图片可能被截图了。

将A改为F,另存图片打开,得到flag。

*补充的知识:

*补充的知识:

第一行为文件头

第二行前八行表示宽高,前四行为宽,后四行为高

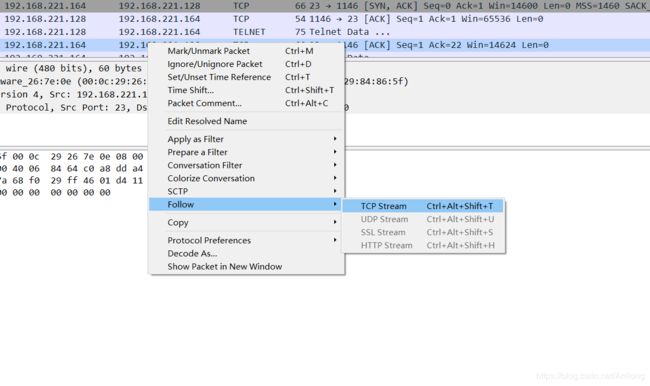

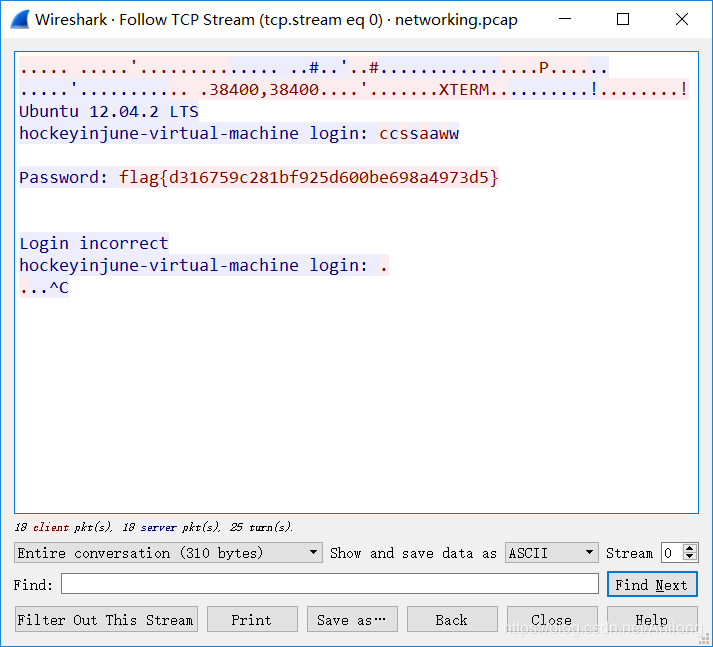

四,telent

下载是一个压缩包,解压后得到一个文档里面是一个带有pcap格式的文件,百度得知是一个流量包可以用工具wireshark来跑,下载工具后将流量包放入进行追踪

得到flag flag{d316759c281bf925d600be698a4973d5}

得到flag flag{d316759c281bf925d600be698a4973d5}

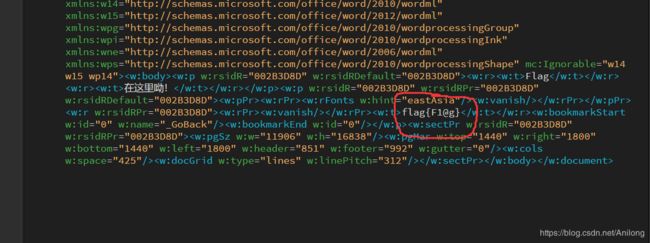

五,眼见非实

下载为一个文件放到WinHex中发现文件头为zip50 4B 03 04压缩包开头,并且还有.docx文件,所以猜想应该是压缩包里面有文档,所以将后缀改为zip,再解压。

解压后是docx文档,打开里面是乱码的,在放入WinHex中跑,发现头文件还是zip,所以在改后缀zip,解压得到一个眼见非实的文件夹,找到

word->document.xml用Dw打开

找到flag flag{F1@g}

找到flag flag{F1@g}

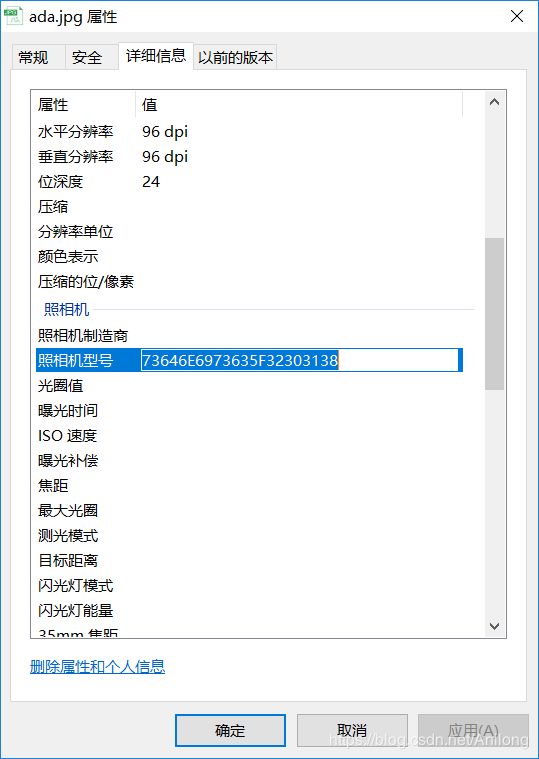

六,啊哒

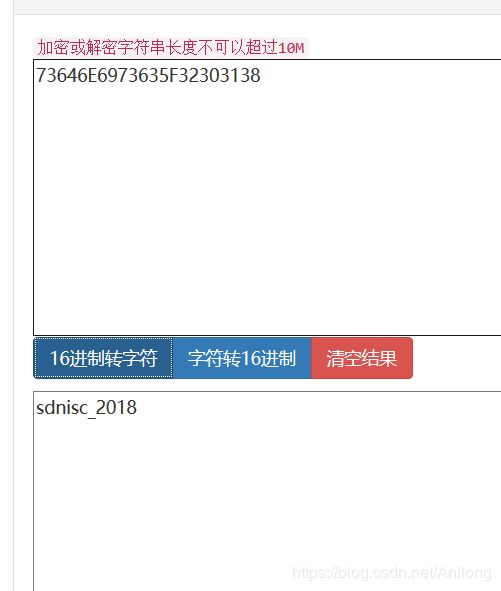

打开实压缩包解压得到一张jpg图片,能打开,先查看属性看到了一串数字,输入答案错了,再看里面有EF猜想是16进制,在线转换一下

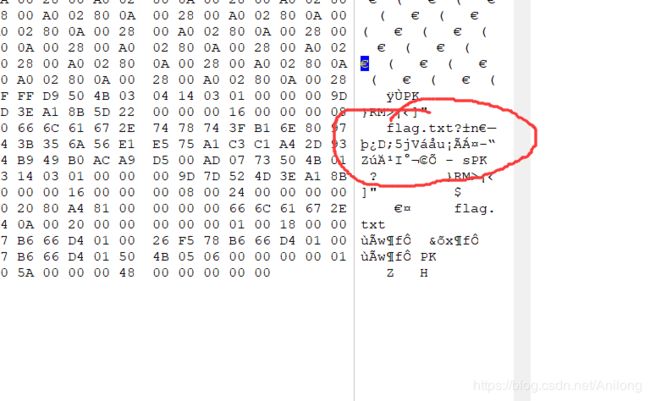

得到 sdnisc_2018输入答案又错了,在放入WinHex跑,看到最后有一个flag字样

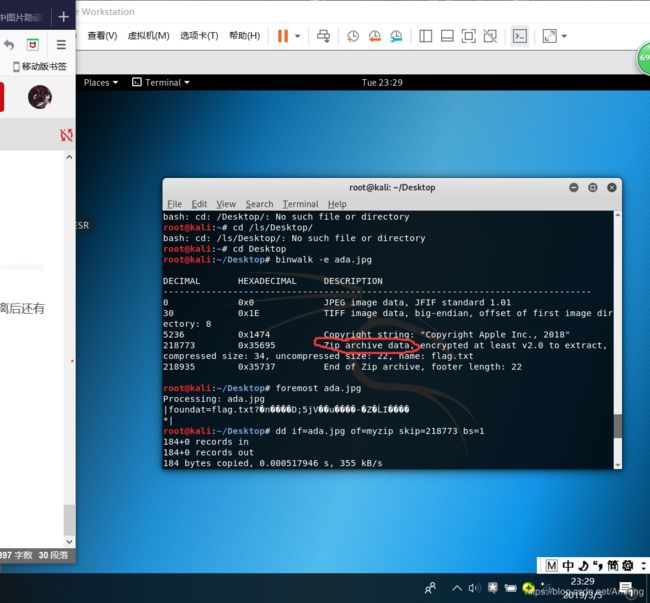

应该是在后面藏东西了,放到binwalk中查看发现有一个zip,用dd分离后还有密码应该就是sdnisc_2018这个了,分离压缩包,输入密码。

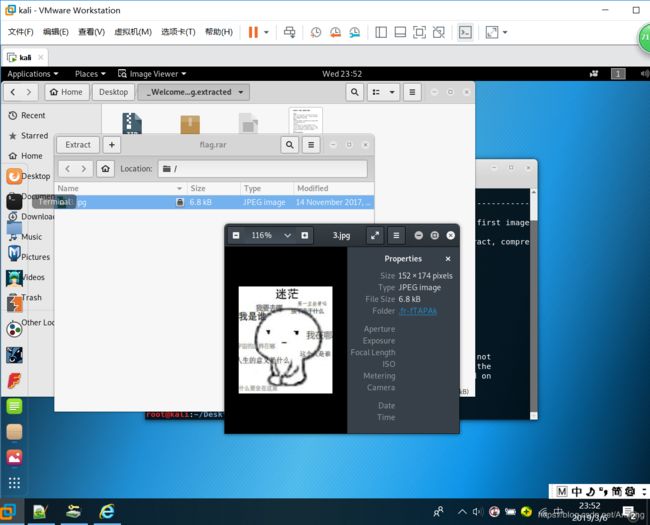

七,又是一张图片还单纯吗?

http://123.206.87.240:8002/misc/3.zip

一张jpg图片,查看属性没有什么信息,直接放入binwalk中发现里面还有一张图片,然后用foremost来进行分离,就得到了隐藏得图片

八,宽带信息泄露

八,宽带信息泄露

RouterPassView是一个找回路由器密码的工具。

大路由器的备份文件通常包含了像ISP的用户名重要数据/密码,路由器的登录密码,

无线网络的关键。如果失去了这些密码1 /钥匙,但仍然有路由器配置的备份文件,RouterPassView可以帮助你从你的路由器恢复您丢失密码的文件。

conf.bin:路由器备份的配置文件一般是.bin格式,默认名称通常是conf.bin,

这个备份的配置文件中,包含了宽带账号、宽带密码以及WiFi密码等信息,有时候,对我们找回宽带账号与密码或者WiFi密码很有很大的帮助。

查百度得知conf.bin为路由器配置文件,可以用routerpassview查看。

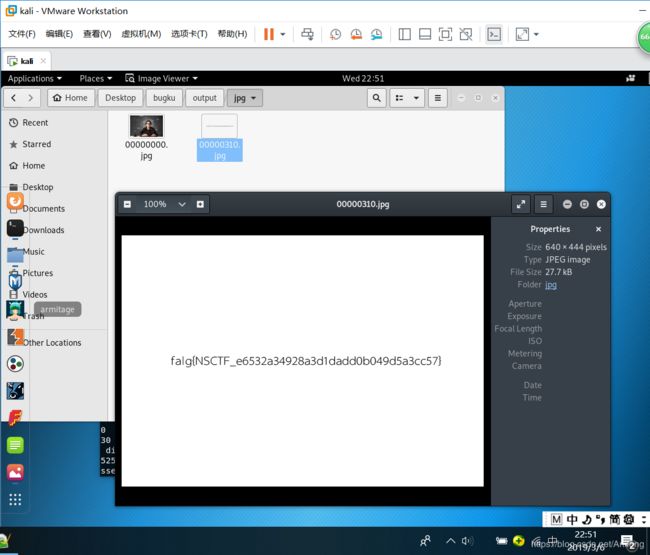

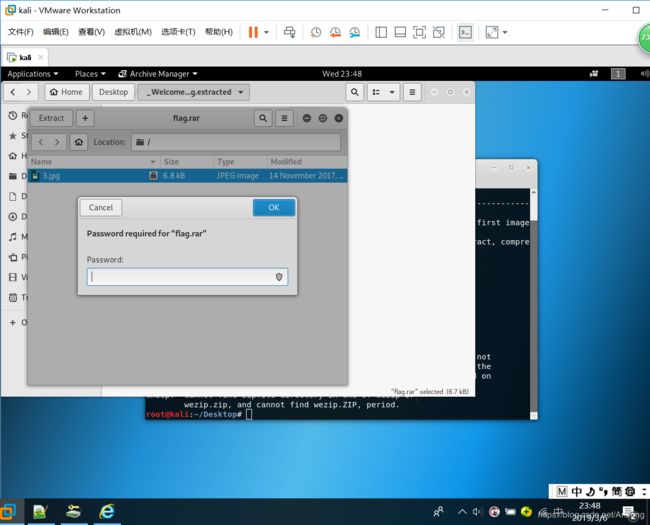

九,隐写2

九,隐写2

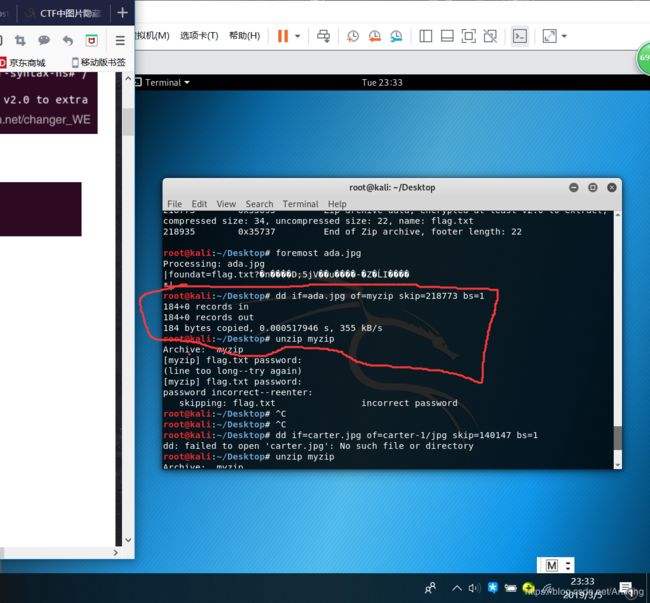

下载是一张jpg,HEX跑一下也没看出什么来,直接放入binwalk查看,发现有zip,然后用dd将zip分出来。

发现还需要一个密码

发现还需要一个密码

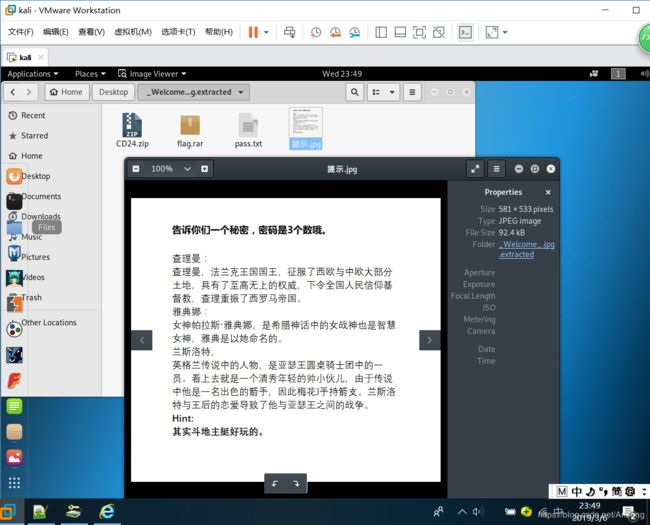

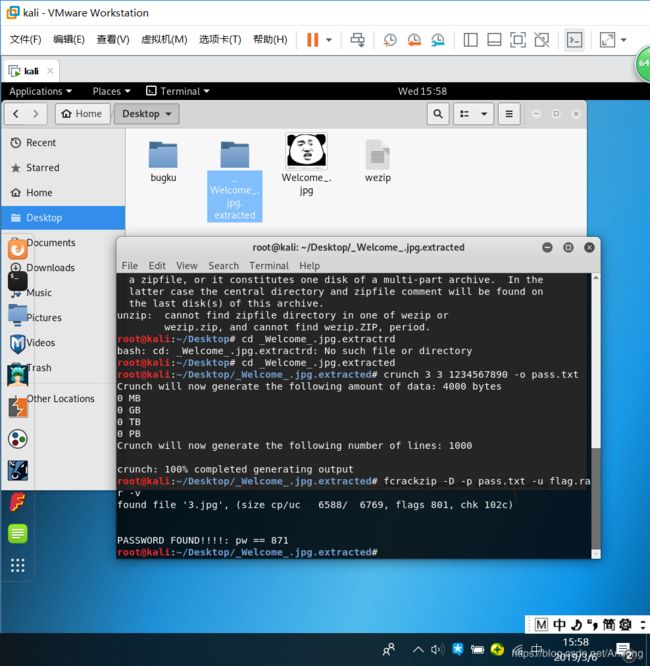

发现里面还有一个提升说是三个数,百度一下可以在kali里面使用crunch创建字典。

发现里面还有一个提升说是三个数,百度一下可以在kali里面使用crunch创建字典。

得到一张3.jpg图片。。。。没办法在放到HEX看一下

得到一张3.jpg图片。。。。没办法在放到HEX看一下

看到了flag,输入错了0.0,猜想应该是要转码什么得,问度娘说是要base64编码,在线转换得到flag输入正确。

看到了flag,输入错了0.0,猜想应该是要转码什么得,问度娘说是要base64编码,在线转换得到flag输入正确。

十,多种方法解决

十,多种方法解决

下载是一个exe的应用程序,按老办法,首先打不开,看一下属性没有什么,在扔到HEX中看右边是一大串的base64码,要用base64图片转换。

得到一个二维码,扫码得flag KEY{dca57f966e4e4e31fd5b15417da63269}

得到一个二维码,扫码得flag KEY{dca57f966e4e4e31fd5b15417da63269}

十一,闪的好快

下载是一个半截的gif二维码动图,猜想是不是下面的被截了用HEX改了高,改了几下好像不行,然后百度找到了一个神器StegSolve,嘻嘻。

神器StegSolve具体使用功能:

File Format:文件格式,这个主要是查看图片的具体信息

Data Extract:数据抽取,图片中隐藏数据的抽取

Frame Browser:帧浏览器,主要是对GIF之类的动图进行分解,动图变成一张张图片,便于查看

Image Combiner:拼图,图片拼接