欢迎大家前往腾讯云+社区,获取更多腾讯海量技术实践干货哦~

背景:5月23-24日,以“焕启”为主题的腾讯“云+未来”峰会再广州召开,广东省各级政府机构领导、海内外业内学术专家、合作伙伴及行业大咖悉数到场,共话云计算与行业数字化新发展。

腾讯企业IT部安全运营中心总监蔡晨,在24日下午的安全分论坛上,介绍了腾讯如何将十几年在内网安全建设的经验输出成为解决方案,助力更多企业实现业务安全。

以下为蔡晨演讲全文:

大家早上好!我是来自于腾讯技术工程事业群企业IT部总监蔡晨,也是腾讯安全专家工程师。我在腾讯13年,都在做企业安全相关的工作,也是一个安全方面的一个老兵。

首先,我要介绍一下,腾讯到底在企业内网或者企业安全上遇到哪些问题或者是哪些挑战,这些困难是否会引起大家的共鸣。

第二,腾讯在内网安全方面做了十几年,腾讯跟其他传统安全厂商或者是企业内网安全的思路和理念到底是否一致?或者说我们的特点是什么。

第三,我今天讲很多东西,可能没有办法通过几个月的时间,或者是一两年的时间就能实现,想告诉大家,现在会有什么样产品可以帮助到大家。所以这个时候,也是非常感谢腾讯云的黎巍总,我跟黎巍总申请了机会给大家讲。

腾讯面临的终端安全威胁

腾讯的内网或腾讯企业面临过的安全问题是什么?我把最近一年腾讯面临的主要三大企业安全问题呈现出来:首先对我们来说最严重的一类就是钓鱼邮件,去年整个大行业趋势比较相像,勒索病毒很多企业都受到了攻击,在腾讯勒索病毒攻击是非常厉害的。大家知道Wannacry和petya,可能大家不知道Locky,这是对腾讯发起的勒索病毒的攻击形态,除了勒索病毒的攻击形态,还有大量的比较高级的后门。比如说Adwind,这是一个高级木马家族,持续性对腾讯定点的钓鱼攻击,针对高管、财务人员等重要岗位的邮件钓鱼,还有帐号,种植木马等,一年差不多有3百万封的钓鱼邮件。

第二类是军工级木马。我们知道很多一些高价值的漏洞,或者是一些没有被公开的漏洞,甚至是军工木马,相当于核武器技术在互联网开放,这两年军工木马平民化趋势明显加快。腾讯内部,内网的安全团队,包括跟电脑管家的团队、安平的厂家合作,我们会遇到一些对企业边界穿透力非常强的DNS隧道木马,例如去年整个行业影响比较大的Xshell供应链式木马等。可能我们员工从互联网下载一个运维工具,本身是植入过后门的,这个后门,通过DNS隧道式进行启发激活,并且进行远端操控。这种植入方式是越来越普遍。

第三类是广谱木马。腾讯大概每一年可以从内网的机器上挖出来大概有5千起普通病毒木马的情况,可能常规的挖矿、勒索、蠕虫类的东西,这是我们遇到企业内网比较严重的三大类威胁。

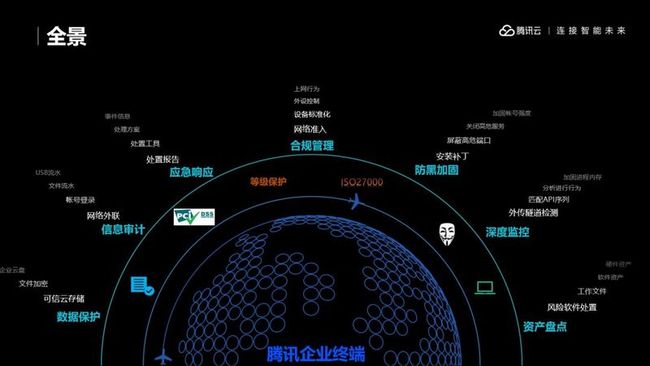

腾讯企业终端安全管理全景

除了刚才这些威胁之外,企业内网终端安全包括非常多的内容。像腾讯云的业务、微信的业务、游戏的业务,他们在国内的运营和上线及海外的运营上线都需要过很多的安全合规性的内容。比如说等保3、PCI ,还有欧盟的规则,这些规则对终端方面都有明确的要求。

所以在终端安全方面,我们会根据业务需求,对合规性的要求做定制化的功能支持。

另一方面,企业IT的一些管理者或者我们的企业CIO或者是CTO可能对企业的终端进行摸底的情况,比如说这一家企业有多少的PC,有多少个Windows,有多少Mac OS,以及这些设备在哪里,在什么地方,它安不安全等信息盘点的情况。包括对抗被动式的黑客入侵,我的终端有没有防黑的加固,对APT有没有深度的安全检测,这些都是腾讯终端安全要考虑的内容。

理念(高可见、极速处置、云管云控)

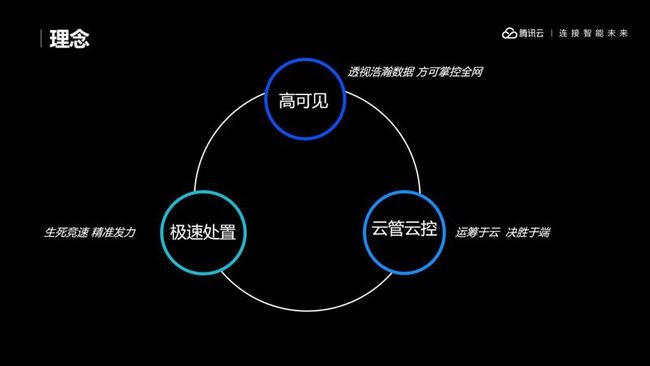

刚才讲的是说我们遇到的一些问题和我们面临的一些业务场景和诉求。究竟腾讯是怎么考虑这些事,其实我们想了想,总结了一下,我们跟人家有不太一样的地方,其实归结为三点:

第一点是高度重视数据安全,安全数据是高可见的,因为只有透过浩瀚的数据才对全网进行管控;

第二是遇到紧急的情况,或者是安全危机的情况下,我们一定要有极速处置的能力,才能第一时间把风险隔离掉;

第三,作为一家互联网企业,我们注重体验和系统部署的灵活性,比如终端是一个非常轻量的控制模式,我们采用的架构是云管、云控的模式。

高可见是指安全数据的高可见,这一直是我们近年来奋斗的方向和目标。如果跟黑客对抗,你都看不到它,那你相当于跟它不在一个维度上,你没有看到它,就没有办法消灭它,所以它一定会打败你。

我们数据的高可见有两个维度,一是说我们的数据够不够广,我们会把终端、内网的所有数据,包括所有的应用系统,还有帐号类的数据全部归结在一起,腾讯一天内网有400亿的规模,数据类型大概200多类;

还有一个纬度就是数据够不够深。举个例子:一个中国黑客团队开发的木马家族,木马是没有文件的,一旦感染到内存中,常驻内存并不在OS上。如果你的防御监控手段还停留在文件级是看不到它的,这时候需要把终端的监控下沉,下沉到进程API的级别,看木马注入到哪个层面进行API调用,还有是XShell DNS接受指令的方式,通常我们看的是tcp、http等连接,但是对DNS这一块,对大多数企业来说,53 UDP通讯不会有相应的检测规则,当黑客用这种武器跟你对抗的时候,你发现你根本没有办法发现黑客的存在。

当然我们收集了大量广度和深度的数据后,这些东西如何对企业安全人员形成可见的效应。这张图是我们企业内部安全人员第一时间能够看到的,比如终端、服务器、我们的应用、出口、我们的网络到底发生了怎样的安全事件。这些都有强大的后台去支撑大量的数据运算和机器学习,由大量的规则检测模型得出的结果。

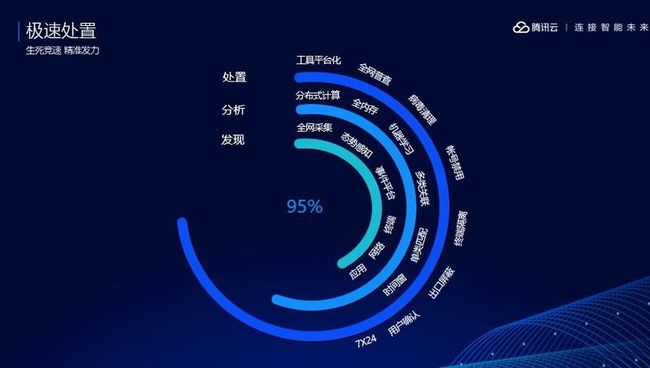

根据这些事件,它会把它分成高中低等风险级别,然后安全人员就有序对这些事件进行风险的处置、隔离,或者是风险进一步排查,还有源头溯源工作。在遇到安全问题或者发现安全有风险的时候,我们希望是,一定要有一种方式或者是一种工具能够做到极速的处置。

为什么要极速?大家可以看我这张图上,把时间要求得非常苛刻,5分钟、10分钟、30分钟,原因是这样的。在我们十几年跟职业黑客团队对抗积累的经验,当高级木马激活的状态下,它在30分钟内有能力将单台PC数据和文件进行获取,并且把关键的帐号,或者你企业的信息或者是IP地址池都拿到手,向内网的服务器或者是更多的PC进行扫描,120分钟已经有能力拿下多台服务器、多台PC,并且从服役器、PC转移相关的文件上传到网上。

所以在腾讯里面,经过十几年的构建,我们其实是做到了从5分钟的时间可以把我们所需要的数据采集到云端,在15分钟的时间内,云端通过各种的安全规则分析,数据的挖掘,数据的串联,可以把风险识别出来。安全人员在30分钟内就可以对这些风险进行处置或隔离清理。在接下来的一天和两天内赢得足够的时间追查黑客、病毒木马到底是怎么进来的,或者是信息是怎么泄露出去,然后再溯源相关的工作,这就大大争取了时间,赢得了跟黑客对抗的生死时速竞赛。

云管、云控,作为腾讯这样一个互联网企业而言,其实员工的生产力跟工作效力是非常重要的,互联网的员工希望有一个轻量的客户端在终端保护到它。我们在腾讯员工的终端上部署的安全系统只做两件事:一个是数据的汇报,一个是云端接收和策略下发。

但是我们在云端分成两朵云,一朵云是用来处理基本的策略管理和加固类策略、软件管理策略。这些都是数据量比较轻的轻DATA,存放在公有云。

一朵云我们会把客户端汇报的数据进行深度的分析,大数据的分析,或者平台的一些时间窗的数据,这些数据量比较大,运算量比较大,这种胖DATA会放在私有云。

所以说客户端是非常瘦的形态,云是非常胖的形态,用这种方式在云端保证用户的体验和安全分析决策是非常精准的。

腾讯云+IT企业终端安全管理产品矩阵

在腾讯的终端安全领域,我们提炼出腾讯现行的四款产品,这些产品对终端安全、终端管理有重要意义。

终端使用的安全产品叫iOA,支持Windows跟Mac两个系统,终端高级APT的防护还有常规的入侵防护,当然它可以兼容其他的杀毒软件模块。比如说我们跟电脑管家有很好的联动和融合的作用,腾讯内部使用杀毒软件是电脑管家,iOA跟电脑管家有一个联动。

腾讯有5万员工,移动端有一个做MDM的产品,IT Login,企业内部使用,嵌入员工使用办公移动的APP里面;比如说大家看到的KM、MOA等,它所完成的事情除了统一认证,还可以对企业员工使用的移动设备进行远程管理;比如说设备丢失以后如何查处,IT login大概接入了18万移动办公设备。

对于终端文件的管理,其实腾讯内部不太希望员工各自选用形形色色的云SAAS类的文档储存产品,其实我们对内部提供了名字叫做企业云盘的云存储类的产品。它除了常规的云存储,还会提供其他的功能,比如文件漫游、同步盘等。能够满足员工在多设备、多PC、多移动端、移动场景这些基本的功能场景下的日常的远程工作或者是移动工作需求,腾讯有13000多人去使用这个产品,大概每一天会新增1T的文件量。

在腾讯内部有一个具备丰富安全大数据的云端,叫TSOC。它收集企业终端、内部网络、应用,以及行为数据、安全性数据,数据进到TSOC以后,里面有对抗模式,态势感知,能够将我们的风险可视化,第一时间给到企业安全管理人员或者是企业安全管理者。能够帮助他们快速去收敛风险,还有决策企业的风险到底出在哪里,问题在哪里。我们认为腾讯这4款产品对腾讯的企业安全,有非常重要的意义。

欢迎大家访问我们的欢迎大家访问我们的主页和微信公众号(TencentiOA),了解更多产品详情。

此文已由作者授权腾讯云+社区发布,原文链接:https://cloud.tencent.com/dev...

欢迎大家前往腾讯云+社区或关注云加社区微信公众号(QcloudCommunity),第一时间获取更多海量技术实践干货哦~