5月12日至今,肆虐全球的WannaCry勒索病毒让全球网民度过了灰暗恐慌的一周,也让诸多普通网民真正意识到,网络安全并非只是网络公司或安全公司的事了,自己也是网络安全中的一员。据了解,WannaCry勒索病毒是***组织“影子经纪人”外泄的***工具,而该组织日前再次发出警告,将于今年6月披露更多的***工具,主要瞄准路由器、浏览器、Windows 10、或者手机!这就是说,第一波的勒索病毒主要针对Windows系统,而接下来的将会涉及到我们每个人的手机!

在写文章前,我想先问一个问题:你觉得网络安全距离你有多远?

估计如果是一周前,很多人会回答说,网络安全是不是网络公司和安全公司的事情么,跟我有什么关系?

而现在,在经历了肆虐全球的WannaCry(想哭)勒索病毒后,相信越来越多的人开始意识到自己也是网络安全中的一员!

从5月12日起,WannaCry勒索病毒迅速席卷了全球150多个国家和地区,近30万台电脑遭到***。中国也深受其害,除了诸多个人用户受到病毒勒索外,我国许多行业也受到极大影响,其中包括:石油、教育、公安、交通等重要领域。

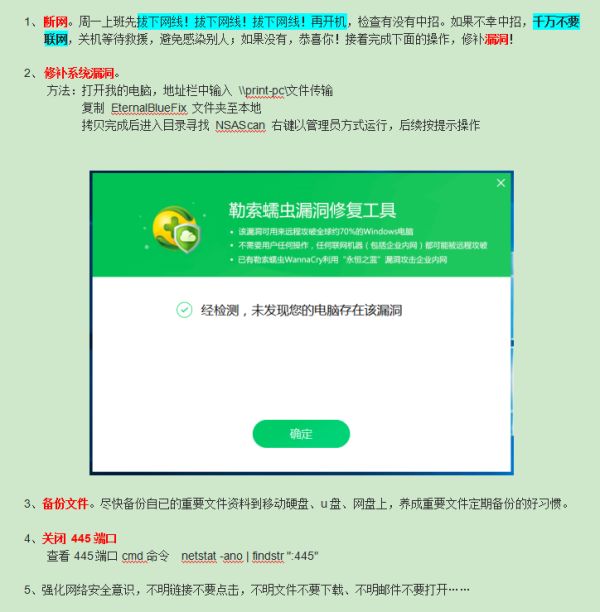

病毒爆发后,各大安全厂商及技术专家纷纷献策,针对WannaCry勒索病毒的讨论和分析一直没有停止过。各大公司内部也紧急发布了针对小白用户的防“毒”指南!我们随便来看两例:

两份提醒的最后无一例外地都在强调一件事:安全意识!

预防网络风险,意识、习惯是关键!

云计算-恩威-成都:为了安全,不要去百度网盘下东西,考虑网盘内可能存有病毒文件。不要点击未知的链接、软件和邮件,更不要用百度网盘和U盘近期。

PHP-狄钦dQ-广州:平时上网不要在随意下载未知名的文件,单位很多办公电脑以前都是各种奇怪的游戏软件,还有360,金山,电脑管家等全家桶。办公的人都不知道自己怎么下载来的。引来病毒也是有的事。目前特殊时期,暂时规定不能自行下载软件,相关下载都需经过安全检查。设备上都做了ACL限制和终端隔离,网络设备商已经出了相关安防指导,我们总部IT和网络安全部门已经连发三封邮件了。

目前没有彻底解决方案,一旦电脑中毒要么给钱要么重装,个人电脑可能不是特别要紧,要是服务器或重要数据被***那就gg了。

Java+李赛+郑州:莫名的恐慌,小白更是会胡乱下载,下载东西习惯到官网下,虽然不能保证百分百。如果个人电脑中招了,重装系统可以解决吧,论数据备份的重要性。

铲屎官~项目经理~北京:所以网管就把网站禁用了,安全教育不能少,措施也不能少,下载后检验md5值,虽然有点费事,但是起码安全一丢丢。根本的问题还要自己解决。数据就悲剧了。

网工-sevenot-成都:对于小白用户来说,养成一个良好的上网、使用习惯,能够防御普遍性***就足够了。

好吧,再来看看这个国际大企业微软针对WannaCry勒索病毒的声明。除了告知用户们及时添加补丁之外,在最后,也强调:

为保护我们的客户整体生态系统的原则,以下原则请牢牢记住:一些常见的网络***经常会通过网络钓鱼策略或恶意附件的方式,客户应该提高警惕,不要轻易打开不可信或未知来源的文档!

在网络安全的世界里,没有一款软件是完美的,都会存在潜在的漏洞。我们不能将自己的安全完全寄托在安全工具里,只有提高自己的网络安全意识,养成良好的上网习惯,做到不好奇、不乱点、及时备份,才能在病毒、***突袭的时候明哲保身。就像网友们所说的:“只有遇到类似于WannaCry勒索病毒的时候,才知道一个好的上网习惯是有多么重要”。

***为什么可以做到在无需知道源码的情况下找出系统漏洞?

相信很多人都会有疑问:Windows并没有开源,每次大规模爆发的网络***都和Windows漏洞有关。像这次爆发的WannaCrypt病毒,***为什么可以在不看源码的情况下挖出漏洞呢?来看看我们51CTO开发者群里的小伙伴怎么说吧:

Java+李赛+郑州:扫面开放端口,不断传递数据,观看返回数据的变化?类似暴力破解?

云计算-恩威-成都:但最主要的还是Windows,也就是微软默许了这个行为,不然哪有安全厂商的天下。一般软件在测试的时候,都会留下后门或者快捷键,Windows系统大,因此漏洞也就多了。打个比方,你写10000行代码肯定比你写100行代码错误的地方要多得多。

人非圣贤孰能无过,在编Windows的时候(还有就是开发者编程水平不是很高考虑层面不广),或多或少的会留下漏洞,在发布后这些漏洞就会被不怀好意的人揪出来。同时,Windows为了适应各种不同的硬件,以及满足作为PC操作系统的需求,他要靠大量复杂的组件去提供各种功能。Windows为了占有市场,给开发者提供的权限很大。有一种反编译技术叫“脱壳”,几乎没有哪个是***做不到的,只要你发布补丁,就会有人利用,当然还还可以抓包分析,所以找寻某个软件漏洞的技术和工具以及思想多了。总结来说就是以下几点原因:

1、使用Windows的人很多,所以发现bug的几率高;

2、WIndows为了面向开发者,提供了Win32API接口、framework、dll类库,有时难免会有代码缺陷漏洞;

3、Windows的服务、端口、策略、注册表的依赖项很多,一旦有一方面漏洞就会影响其他的;

4、Windows很多软件和底层的逻辑不是很严密;

5、微软内部技术人员代码泄露或者离职从事其他行业所引发的连锁反应;

6、很多安全优化类的软件接管了Windows的防火墙、安全IPsec策略和杀软功能;

7、WindowsNT内核问题,而且视窗类型的操作系统对硬件支持需要很多协议的一旦那个协议或者标准存在问题就会影响上层或者全局;

8、随着编译与反编译、加密与解密、网络等其他技术的不断发展,各种工具软件不断开发出来 这样对系统造成了危险;

前端-杨益达-成都:苹果和安卓主要是应用商店的应用证书安全白名单机制,像安卓没有root你装下来源不明的应用也一样能读取和监控你手机的大量信息。

PHP-Coeus-安徽:其实就是因为没有开源BUG和漏洞才多的吧,就像我们前端的

不需要知道源码也知道你ajax请求的地址和参数,然后就尝试能不能XSS。

Android-arige-北京:其实每个平台的漏洞都差不多,只不过window的漏洞影响面大,所以大家都知道。另外window的市场很大,更受***青睐,更愿意下功夫去挖它的漏洞。

研发管理-彭-深圳:脱壳是对付加密的,而且从黑盒测试中可以返现很多漏洞的。一般公司的测试都不看代码,有经验的测试能够发现很多bug,不过利用bug比如做堆栈溢出以后执行特定代码需要编程功力,发现0day的都是大牛,首先搞出某种***方式的也是大牛,其他的人只要沿着这个思路不停地去尝试***系统,就可以找出很多漏洞了。这个不需要看源代码,比如搞sql注入的,现在大把的工具给你用。

另外有些漏洞是扫街出来的,比如你给一个web服务器发送一些特定数据,然后它crash了,或者出来一堆莫名其妙的输出,说明这里有个漏洞,很可能是个溢出,然后你尝试更改发送数据,分析那里的二进制数据代码,也许就发现了一个新漏洞了。

Java-胜新-大连:其实做后台开发把代码给代码漏洞扫描工具扫描过一遍以后也是同样的感觉。

勒索病毒敲响警钟,移动支付的安全如何保障?

据了解,肆虐全球的WannaCry勒索病毒是***组织“影子经纪人”外泄的***工具,而该组织日前再次发出警告,将于今年6月披露更多的***工具,主要瞄准路由器、浏览器、Windows 10、或者手机!这就是说,如果说第一波的勒索病毒主要是针对Windows系统,那么接下来的***将会瞄准我们每个人的手机!这对于出门不带现金,习惯了手机支付的同学们无疑是一记重击!在***横行的今天,移动支付的安全该如何保障呢?

后端接口开发-刘声杰-成都:移动支付最需要我们做的就是关闭一些不必要的免密支付,比如取消对手机设置指纹。支付宝免密码支付,太有安全隐患了,如果企业自己设计支付类的第三方产品,一定要考虑这些。比如通过一定的数据收集分析该用户的消费习惯,如果发现有异常,就直接提醒用户,但是分析用户消费习惯。这个是不太好界定什么才是异常消费,因此用户习惯才是关键。

51CTO-小官-运营:如果产品中涉及到支付,可以调用支付宝插件,集成接口。但是还没有支付宝官方声明的安全问题

PHP-Coeus-安徽:说到底,还是很久以前说过的那句话,安全着东西主要还是看人,无论预防还是***,人才是最大的漏洞。互联网没有啥安全可言的,暗网下多少见不得人的勾当,我们现在使用到的互联网只是整个互联网的九牛一毛而已。

网络&兴趣:服务端Linux的安全性要比win高出很多了吧,再加上大公司一般都有很高端和齐全的安全设备在出口和专人维护,想突破还是很困难的,手机端的支付密码也都是加密传输的,就算被捕获,不懂密码学也不好破解的。

云计算-恩威-成都:

移动支付方式场景划分主要包括远程支付和近场支付。

关于移动支付安全如何保障,我来说说我的分析思路吧!

1、移动安全现状和特性是什么?(理论和现实)

2、影响移动支付的安全因素有那些?(保护得寻找源头)

3、移动支付软件的设计者、开发者和产品运营的人应当些什么?(细节和目的)

技术性保护:源码保护、文件风险检测、APK防止二次打包、so库加密、dex三重保护、安全评估及处理。

社会性逻辑保护:

1. 双重身份验证(APP和手机验证)

2. 使用官方应用商店的支付应用

3. 加强设备本身安全性

4. 使用信用卡而非借记卡

5. 使用可信任的因特网连接

6. 设置账户更改警报

7. 确定转账人信息

8.必要时不定期修改密码

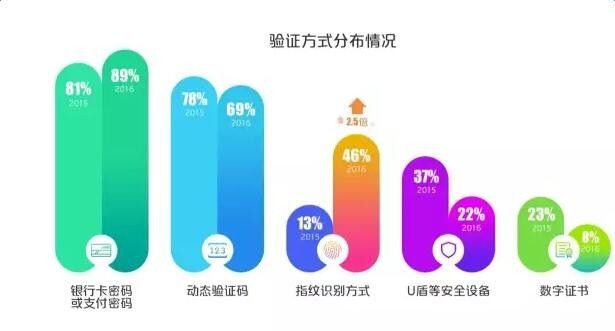

远程支付中,终端APP多通过TLS/SSL协议完成用户和远程服务器间的网络安全连接,通过数字证书实现双端身份认证,并使用协商的对称会话密钥对后续传输的交易信息进行加密和完整性保护。尤其是andriod,由于系统的开源,所以底层的漏洞会引发移动支付安全(包括录屏、劫持数据包、***、保存密码等等)。

Java-勇波-北京:扫一扫支付尽管快捷,但你只要打开支付界面,所谓安全就在手机解锁和软件解锁2个了。还是密码的好些,但又不方便 。因此支付宝微信,还是少放些钱后解绑所有银行卡,信用卡,在安全方面,没有什么绝对安全的,还是使用习惯的问题。

网工-sevenot-成都:其实生物识别的密码并没有我们想象中的安全,生物特征一旦别窃取,就基本告别任何安全体系,因为我们没法改变自己的生物特征。对于普通用户来说,一个良好的使用习惯比学习安全知识来得实用,一个良好的使用习惯,能够防御普遍性***就足够了。

后端接口开发-刘声杰-成都:其实,我们只要保护好自己的很多个人信息,尤其是支付密码必须和其他平台的密码不一致。现在很多APP都会收集手机里面的个人信息,很多网站的密码还不知道是否加密,所以我们一定要保证支付密码和其他平台不一样。

写在最后

WannaCry勒索病毒1.0和2.0的余温还未冷却,***就又嚣张放话,手机移动端将成为他们的***对象之一。本篇文章,汇总了诸多技术牛人们对于安全,尤其是手机支付安全的看法,希望能给你一些启示,在病毒来袭时,提前做好防护措施。最后,套用一句“云计算-恩威-成都”的话:有守卫,财安全!

欢迎加入51CTO开发者QQ交流群 312724475讨论。