本章内容简介

之前Cisco设备还是主流设备的时候,很多大型企业网络都喜欢用Cisco6509当作核心交换机。一来它的性能优越,性价比高;二来它有防火墙功能模块,可以免去企业购买防火墙的费用。但如今Cisco已经不再是中国各大企业的主流品牌,Cisco逐步被H3C、华为等设备代替。本案例讲解企业将带有防火墙模块的Cisco 6509更换为H3C 12516的案例,在防火墙与核心设备分离以后该如何处理。

本案例我本人只参与了第一阶段的方案设计与实施,加上第一阶段的技术相对复杂得多,所以本文只对第一阶段的操作进行讲解。

本文同步课程已在51cto学员进行发布

链接:http://edu.51cto.com/course/12625.html

一、需求分析

1.1、企业网络现状分析

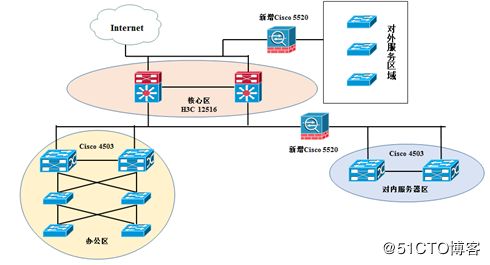

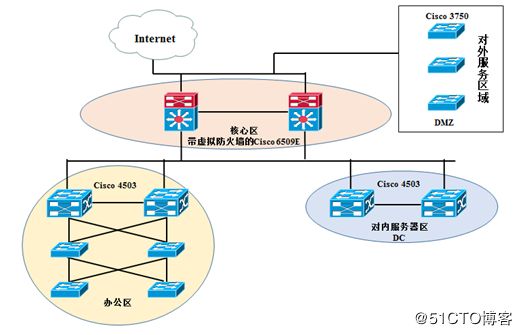

市局级单位建设的局域网于8年以前投运,网络分为四个区域,分别是核心区、对外服务器区(以下简称DMZ)、办公网络区、对内服务器区(以下简称DC)。不管是DMZ区域还是DC区域,都需要经过防火墙再访问。

![]()

网络投运之初,网络设备是由市局统一招标采购的Cisco设备。核心设备是Cisco 6509E,防火墙是Cisco 6509E上的FWSM功能板卡。因为投运时间较长,Cisco 6509E的部件老化,加上DC去和DMZ区投运的服务器越来越多,所以Cisco 6509E已经难以承载如此大的网络业务流量。

1.2、企业需求

由于核心设备Cisco 6509E设备老化,难以承受如此大的网络流量。市局网络做出如此需求:将核心设备Cisco 6509E更换为H3C 12510。

在更换了核心设备以后,原先Cisco 6509E上的FWSM功能板卡也将被移除,所以市局还另外采购的两台Cisco ASA5520,分别负责DC和DMZ区域的访问控制。另外,本次割接涉及了核心设备和防火墙,出于安全方面的考虑,市局禁止一次性割接。先移除Cisco 6509E上的防火墙模块,更换为实体的Cisco ASA 5520。待网络业务运行稳定以后再更换核心交换机。

1.3、网络环境分析

在该市局的局域网环境中,办公区、DC的网关位置在办公区汇聚交换机Cisco 4503E上,Cisco 4503E与核心交换机Cisco 6509E之间做了一对互联地址。办公区域与核心之间使用OSPF路由协议,DC区域与核心区域之间使用静态路由。

对外服务器区的网关位置在FWSM上,然后在Cisco 6509E上将指向DMZ区域的静态路由发布到OSPF中,使得办公区域的Cisco 4503E可以学习到该区域的路由。

另外,Cisco 6509E上的FW模块是路由模式,与Cisco 6509E路由引擎的互联地址如下图所示:

每个虚拟防火墙都配置了指向inside和Outside的静态路由。

二、案例前置知识点

2.1、Cisco 6509 FW模块介绍

Cisco 6509E上的防火墙模块(FWSM)不同于以往的防火墙设备。传统的防火墙是一台单独的带有以太网接口的设备,但是Cisco 6509E的FWSM上没有任何接口,可以插在交换机的任何一个槽位上,Catalyst 6509作为企业的汇聚或核心交换机,往往要为企业的不同部门划分子网和VLAN,FWSM模块的加入为不同部门之间搭建了坚实的屏障。

下图展示了Cisco 6509的FWSM:

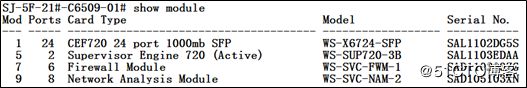

该FWSM插在Cisco 6509E上,可以通过show module命令查看:

2.2、Cisco 6509 FW模块操作

Cisco FWSM的操作命令和Cisco ASA几乎没有区别。只是为了实现多个防火墙的功能,在FWSM内使用context分为多个逻辑防火墙,每个逻辑防火墙的功能与一台单独的防火墙功能相同,并且每个context的功能是独立的,互不干扰,可以单独配置主机名、ACL和静态路由。在配置context的时候需要绑定VLAN接口:

context DMZ allocate-interface Vlan51 allocate-interface Vlan81 config-url disk:/admin.cfg join-failover-group 2 ! context DC allocate-interface Vlan52 allocate-interface Vlan82 config-url disk:/internet.cfg join-failover-group 1 |

然后在每个Context里面配置VLAN接口的IP地址等信息(这个地址仅为举例使用,不作为该案例网络环境的参考):

SJ-5F-F-FWSM/DMZ# show run

FWSM Version 4.0(12) ! hostname DMZ …… enable password C8V1gIjWVIv4TGRK encrypted ! interface vlan51 nameif inside security-level 100 ip address 10.18.192.178 255.255.255.248 standby 10.18.192.179 ! interface vlan81 nameif outside security-level 0 ip address 10.18.192.182 255.255.255.248 standby 10.18.192.183 |

一台FWSM模块上分为DC和DMZ两个context,就相当于是DC和DMZ区域分别接了一个单独的防火墙。如果想要切换context,可以在特权模式下输入change context

当然,如果是两台Cisco 6509E,则FWSM也应该有两块,分别插在两台交换机上。如果交换机Cisco 6509E配置了HSRP双机热备,则FWSM上的任何context也应该配置Failover双机热备。

2.3、交换机与FWSM如何联动?

Cisco 6509E交换机与FWSM的相应Context之间配置了相应的互联VLAN及互联IP地址,以名称为DMZ的context为例,如果DMZ这个context里面绑定的VLAN是51和81,则这两个VLAN接口就是Cisco 6509E与FWSM的互联VLAN。

SJ-5F-F-FWSM# show run …… context DMZ allocate-interface Vlan51 allocate-interface Vlan81 config-url disk:/admin.cfg join-failover-group 2 …… |

Cisco 6509E-1上针对VLAN 51和VLAN 81的配置如下(该IP地址是案例中使用的IP地址,请注意!)

SJ-5F-C6509E-1#show run int vlan 51 description ip address 10.98.43.10 255.255.255.248 standby 51 ip 10.98.43.9 standby 51 priority 150 standby 51 preempt

SJ-5F-C6509E-1#show run int vlan 81 description ip vrf forwarding Schedule_××× ip address 172.31.200.10 255.255.255.248 standby 81 ip 172.31.200.9 standby 81 priority 150 standby 81 preempt |

Cisco 6509E-2上针对VLAN 51和VLAN 81的配置如下

SJ-5F-C6509E-2#show run int vlan 51 description ip address 10.98.43.11 255.255.255.248 standby 51 ip 10.98.43.9 standby 51 priority 110 standby 51 preempt

SJ-5F-C6509E-2#show run int vlan 81 description ip vrf forwarding Schedule_××× ip address 172.31.200.11 255.255.255.248 standby 81 ip 172.31.200.9 standby 81 priority 110 standby 81 preempt |

登录到FWSM的Active设备,则可以查看到FWSM上关于VLAN 51和VLAN 81的接口地址配置,正好与Cisco 6509E上的地址成一对互联地址:

SJ-5F-F-FWSM/DMZ#show run int vlan 51 ! interface vlan51 nameif inside security-level 100 ip address 10.98.43.12 255.255.255.248 standby 10.98.43.10 ! SJ-5F-F-FWSM/DMZ#show run int vlan 81 ! interface vlan 81 nameif outside security-level 0 ip address 172.31.200.12 255.255.255.248 standby 172.31.200.10 |

然后,在Cisco 6509E上,将DMZ区域内的网段写成静态路由,下一跳地址指向FWSM一侧的互联地址。然后FWSM内的路由,下一条指向Cisco 6509E一侧的互联地址。

最后需要提醒一下,FWSM是无法直接登录的。想要操作FWSM,需要先登录到Cisco 6509E,然后使用show module命令查看到FWSM是哪一块板卡:

![]()

这里,Firewall Module即FWSM在第7槽位,所以在Cisco 6509E上输入:

session slot 7 proce 1命令,就进入到FWSM了。

三、第一阶段方案设计

3.1、更换防火墙

该案例第一阶段的任务是将FWSM停用,然后在核心与DMZ区域之间、核心与DC区域之间增加Cisco 5520防火墙。更换防火墙后,拓扑图如下:

新更换的防火墙均采用透明模式,这样就可以避免在防火墙设备上规划路由。防火墙无需维护路由表,这也进一步减轻了防火墙的工作负担。在核心与DMZ区域之间的防火墙接替FWSM context DMZ的功能;核心与DC区域之间的防火墙接替FWSM conext DC的功能。

把FWSM context DMZ上的ACL全部复制粘贴到DMZ区域的新防火墙上;然后再将FWSM context DC上的ACL全部复制粘贴到DC区域的新防火墙上。由于FWSM的配置和Cisco ASA一致,所以ACL可以直接复制粘贴,不需要做任何更改。

3.2、DMZ区域网关下移

原本DMZ区域的网关位于FWSM上,现在FWSM停用,且新增的防火墙是透明防火墙,不能继续担任网关的功能,所以DMZ区域的业务网关需要重新设计。

在DMZ区域新增二台H3C 7506E设备,作为DMZ区域的新网关设备。在Cisco 6509E上删除掉DMZ区域所有关于业务网关的配置,并将配置转移到H3C 7506E上。Cisco 6509E与H3C 7506E之间运行OSPF路由协议。

Cisco 6509E上关于DMZ区域的三个业务网关的配置:

Cisco 6509E-1: interface vlan 101 description DMZ-Bank ip address 10.96.231.82 255.255.255.240 standby 101 ip 10.96.231.81 standby 101 priority 120 standby 101 preempt standby 101 track GigabitEternet 9/10 60

interface vlan 102 description DMZ-ZhiFuBao ip address 10.96.232.82 255.255.255.240 standby 102 ip 10.96.232.81 standby 102 priority 120 standby 102 preempt standby 102 track GigabitEternet 9/10 60

interface vlan 103 description DMZ-Bank-Union ip address 10.96.231.98 255.255.255.240 standby 103 ip 10.96.231.97 standby 103 priority 120 standby 103 preempt standby 103 track GigabitEternet 9/10 60

Cisco 6509E-2: interface vlan 101 description DMZ-Bank ip address 10.96.231.83 255.255.255.240 standby 101 ip 10.96.231.81 standby 101 priority 100 standby 101 preempt

interface vlan 102 description DMZ-ZhiFuBao ip address 10.96.232.83 255.255.255.240 standby 102 ip 10.96.232.81 standby 102 priority 100 standby 102 preempt

interface vlan 103 description DMZ-Bank-Union ip address 10.96.231.99 255.255.255.240 standby 103 ip 10.96.231.97 standby 103 priority 100 standby 103 preempt |

将这个配置转移到H3C 7506E上,同时在Cisco 6509E上删掉int vlan 101、int vlan 102和int vlan 103。这里需要注意的是,H3C 7506E不支持Cisco的私有协议HSRP,所以在H3C 7506E上应该使用的双机热备协议是VRRP。

H3C 7506E-1上配置网关的命令如下:

interface vlan 101 description DMZ-Bank ip address 10.96.231.82 255.255.255.240 vrrp vrid 101 virtual-ip 10.96.231.81 vrrp vrid 101 priority 120 vrrp vrid 101 preempt vrrp vrid 101 track 1 reduce 60

interface vlan 102 description DMZ-ZhiFuBao ip address 10.96.232.82 255.255.255.240 vrrp vrid 102 virtual-ip 10.96.232.81 vrrp vrid 102 priority 120 vrrp vrid 102 preempt vrrp vrid 101 track 1 reduce 60

interface vlan 103 description DMZ-Bank-Union ip address 10.96.231.98 255.255.255.240 vrrp vrid 103 virtual-ip 10.96.231.87 vrrp vrid 103 priority 120 vrrp vrid 103 preempt vrrp vrid 101 track 1 reduce 60 |

H3C 7506E-2上配置网关的命令如下:

interface vlan 101 description DMZ-Bank ip address 10.96.231.83 255.255.255.240 vrrp vrid 101 virtual-ip 10.96.231.81 vrrp vrid 101 preempt

interface vlan 102 description DMZ-ZhiFuBao ip address 10.96.232.83 255.255.255.240 vrrp vrid 102 virtual-ip 10.96.232.81 vrrp vrid 102 preempt

interface vlan 103 description DMZ-Bank-Union ip address 10.96.231.99 255.255.255.240 vrrp vrid 103 virtual-ip 10.96.231.87 vrrp vrid 103 preempt |

3.3、重新规划DC、DMZ区路由

在网络改造之前,DC区域与核心区域之间使用的是静态路由,而DMZ区域的网关就在核心设备上。在第一阶段的改造中,除了更换防火墙以外,最好给整个网络架构也来一次优化设计。将DC区域与核心区域之间改为OSPF互联;DMZ区域的网关进行下移到H3C 7506设备上,且DMZ区域与核心区域之间仍然使用OSPF。

DC区域与核心区域之间的IP互联地址设计如下

本端设备 |

本端接口 |

对端设备 |

对端接口 |

互联IP地址(段) |

SJ-5F-C6509E-1 |

GigabitEthernet 8/1 |

DC-16F-C4503E-1 |

GigabitEthernet3/1 |

10.98.43.12/30 |

SJ-5F-C6509E-2 |

GigabitEthernet 8/1 |

DC-16F-C4503E-2 |

GigabitEthernet3/1 |

10.98.43.16/30 |

DMZ区域与核心区域之间的IP互联地址设计如下:

本端设备 |

本端接口 |

对端设备 |

对端接口 |

互联IP地址(段) |

SJ-5F-C6509E-1 |

GigabitEthernet 8/2 |

DC-5F-7506E-1 |

Gigabit3/0/1 |

10.98.43.20/30 |

SJ-5F-C6509E-2 |

GigabitEthernet 8/2 |

DC-5F-7506E-1 |

Gigabit3/0/3 |

10.98.43.24/30 |

在核心设备Cisco 6509E-1上配置互联IP地址,并配置将互联地址发布到已经存在的OSPF进程中,然后删除掉Cisco 6509E-1指向DMZ和DC区域的静态路由。

在Cisco 6509E-1上的配置:

interface gigabitEthernet 8/1 no switchport ip address 10.98.43.13 255.255.255.252 no shutdown

interface gigabitEthernet 8/2 no switchport ip address 10.98.43.21 255.255.255.252 no shutdown

router ospf 100 network 10.98.43.12 0.0.0.3 area 0 network 10.98.43.20 0.0.0.3 area 0

no ip route 10.96.231.0 255.255.255.0 10.98.43.10 name DMZ no ip route 10.96.232.0 255.255.255.0 10.98.43.10 name DMZ no ip route 10.96.233.0 255.255.255.0 10.98.43.20 name DC no ip route 10.96.234.0 255.255.255.0 10.98.43.20 name DC |

在Cisco 6509E-2上的配置:

interface gigabitEthernet 8/1 no switchport ip address 10.98.43.17 255.255.255.252 no shutdown

interface gigabitEthernet 8/2 no switchport ip address 10.98.43.25 255.255.255.252 no shutdown

router ospf 100 network 10.98.43.16 0.0.0.3 area 0 network 10.98.43.24 0.0.0.3 area 0

no ip route 10.96.231.0 255.255.255.0 10.98.43.10 name DMZ no ip route 10.96.232.0 255.255.255.0 10.98.43.10 name DMZ no ip route 10.96.233.0 255.255.255.0 10.98.43.20 name DC no ip route 10.96.234.0 255.255.255.0 10.98.43.20 name DC |

在DC区域的汇聚交换机Cisco 4503E和DMZ区域的汇聚交换机H3C 7506E上也需要配置接口IP地址并将该业务区域的网段全部发布到OSPF中。但是需要注意的是,如果Cisco 4503E上存在去往办公区域或DMZ区域的静态路由的话,也需要将静态路由删除,因为静态路由的AD值小于OSPF路由的优先级。

四、第一阶段验证与测试

4.1、验证网络连通性

在验证网络连通性的时候,先暂时不要将防火墙接入网络中。目的是为了在网络连通性的有问题的时候便于故障的排查。

在核心上必须能收到来自DC区域和DMZ区域的所有路由:

SJ-5F-C6509E-1#show ip route ospf Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP ……

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 11 subnets, 3 masks O 10.96.231.0/24 [110/11] via 10.98.43.22, 00:00:09, GigabitEthernet8/2 O 10.96.232.0/24 [110/11] via 10.98.43.22, 00:00:09, GigabitEthernet8/2 O 10.96.233.0/24 [110/11] via 10.98.43.14, 00:05:51, GigabitEthernet8/1 O 10.96.234.0/24 [110/11] via 10.98.43.14, 00:05:51, GigabitEthernet8/1 …… |

4.2、验证防火墙的安全策略

在网络连通性测试完全正常以后,再将防火墙接入网络中。如果此时出现核心或者汇聚交换机无法收取路由的时候,可以在防火墙上检查相关策略,例如是否放行OSPF协议等。待核心和汇聚交换机上学习到全部路由以后,再逐步检查重要的业务系统,发现无法正常访问的,需要立即检查防火墙上的ACL配置,看是否有ACL缺失等问题。

在Office区域找一台办公电脑,访问DC区域、DMZ区域的重要业务,注意不能以ping通为最终现象。

五、第二阶段的设计内容

5.1、第二阶段任务介绍

第二阶段的任务,就是将核心的Cisco 6509E更换为H3C S12500。完成这个任务需要将两台H3C S12500进行通电测试并安装上架。最后将Cisco 6509E中的配置翻译为H3C的配置命令以后写入两台H3C S12500。由于作者本人全程未参与第二阶段的实施,而且第二阶段的实施难度较低,所以在这里就不提供第二阶段的设计方案了。不过呢,既然说到了H3C 12510,那么我还是为大家对H3C 12510做一个简短的介绍。

5.2、H3C 12510-X设备介绍

H3C S12500是新华三技术有限公司(以下简称H3C公司)面向云计算数据中心设计的核心交换产品,采用先进的CLOS+多级多平面正交交换架构,提供业界最高的交换性能和最丰富的云计算特性。

S12500是目前业界性能最高的核心交换设备,单机可以提供3072个线速万兆端口或者768个线速40G/100G端口,提供超高密度万兆、25G和高密40G、100G能力;为了满足云计算数据中心虚拟化的要求,S12500首次提出了IRF2(第二代智能弹性架构)、IRF3.1(第三代智能弹性架构升级版)和MDC(多租户设备环境)三种技术的融合,真正实现网络设备资源池化,给用户提供最灵活的选择;面对下一代数据中心突发流量,创新的采用了“分布式入口缓存”技术,可以实现数据200ms缓存,满足数据中心、高性能计算等网络突发流量的要求;同时支持独立的控制引擎、检测引擎、维护引擎,为系统提供强大的控制能力和50ms的高可靠保障。

S12500产品包括S12504、S12508、S12518、S12510-X、S12516-X、12504X-AF、12508X-AF、12512X-AF、12516X-AF等型号,能够适应不同网络规模的端口密度和性能要求,为数据中心网络建设提供有力的设备保障。同时结合H3C系列路由器、交换机、安全、iMC以及H3Cloud为数据中心网络提供全系列的解决方案。