Writeup of NJUPT CTF platform's some easy Reverse

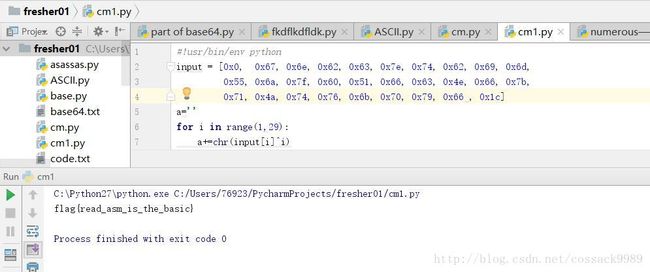

2nd-ReadAsm2

本题主要考查基础的汇编阅读能力

顺利拿到flag

4th-WxyVM

这题目,贼鸡儿烦~

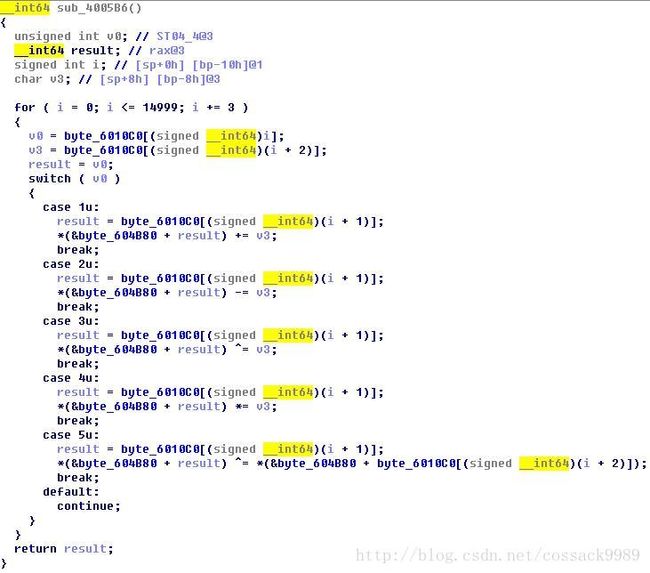

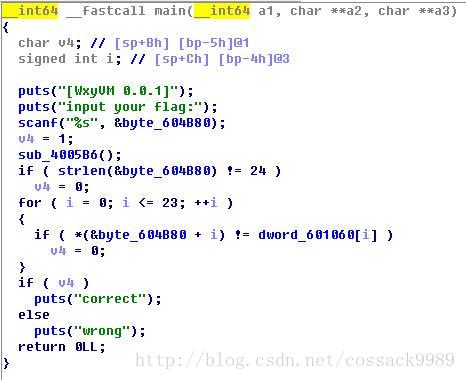

话不多说,IDA pro打开WxyVM1,发现是ELF文件,找到main函数,发现调用了sub_4005B6函数,F5调出伪代码

发现byte_6010C0数组的15000个元素按顺序三个一组分成5000组子序列,记子序列为An[3],n={1,2,3,……,5000},An中的三个元素主导着该函数运行

不妨认为byte_604B80数组有24个元素,

且发现dword_601060 = [C4,34,22,B1,D3,11,97,7,DB,37,C4,6,1D,FC,5B,ED,98,DF,94,D8,B3,84,CC,8,]

(注意数组各元素的地址逐个间隔4位,因为dword为4字节型,所以不要把多余的FF,00读入)

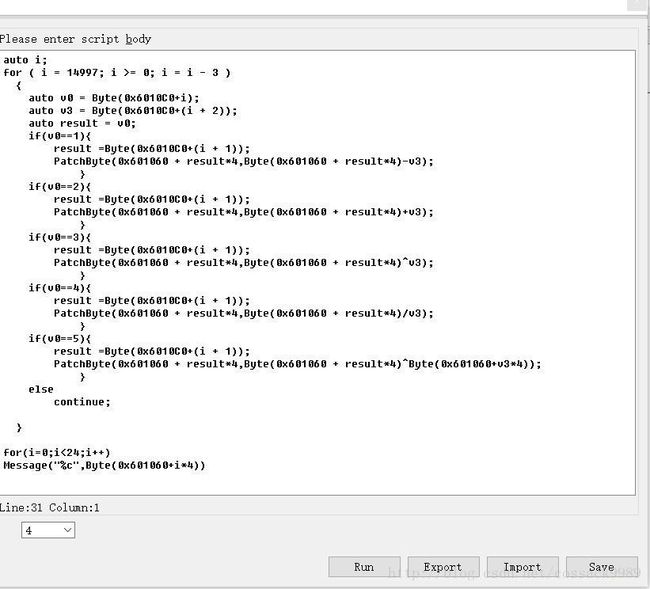

但是正当我打算写python脚本时,不知道该怎么把byte_6010C0给dump下来……于是疯狂百度,求助IDC(IDA pro自带的脚本)

Shift+F2召唤Execute script怼脚本,借鉴了无数例子(甚至某个巨佬CSDN上的wp)之后终于成功

运行得结果nctf{Embr4ce_Vm_j0in_R3}

(默默说一句……IDC脚本真的是懒人福利,有些时候就是抄一抄函数~~~)

(emmmmmmmIDApython也是不错的脚本)