picoCTF 2018 wp《一》

也不知道是啥时候开始的比赛,反正是国外的,今天才知道,写个wp吧

@Time : 2018/10/4

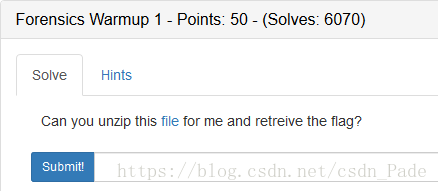

Forensics Warmup 1

下载文件,发现一张图,直接就是wp

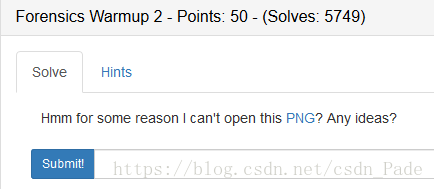

Forensics Warmup 2

这个愿意大概是这张图是打不开的吧,但是不好意思啊,我这里直接就能打开!

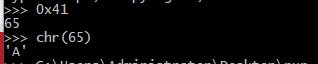

General Warmup 1

将 0x41 转成ascii就行了啊

flag : picoCTF{A}

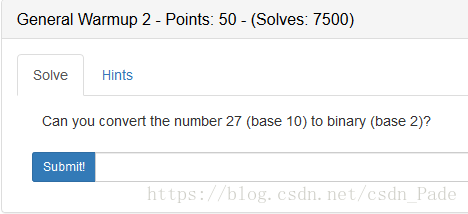

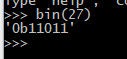

General Warmup 2

将 十进制的27转换成二进制。。

flag : picoCTF{11011}

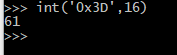

General Warmup 3

十六进制 0x3D转换成十进制

flag : picoCTF{61}

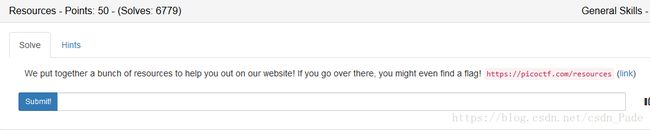

Resources

访问网站就能拿到flag

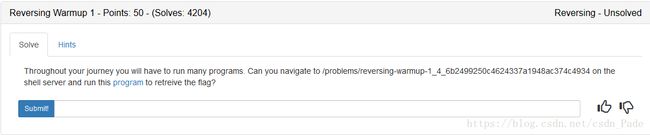

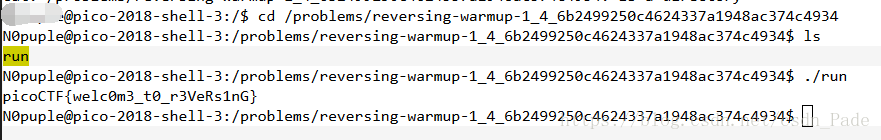

Reversing Warmup 1

通过右上方的shell进入shell页面,再通过自己的账户密码进入shell,这题很简单,运行run文件就行

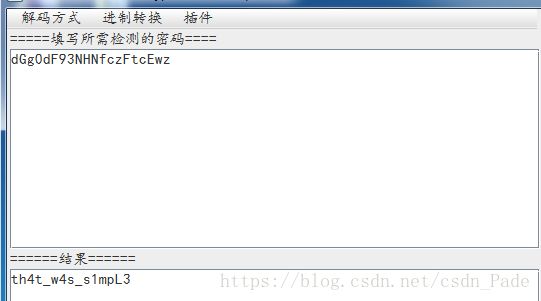

Reversing Warmup 2

base64解码

picoCTF{th4t_w4s_s1mpL3}

Crypto Warmup 1

已知了一个表,密钥,密文,根据这些来找明文,可以看出密钥和密文同样长,那么很可能是一对一的关系,那么如下: 比如 第一个 密钥 t ,对应的密文 l,在表中可以显示出来:

那么可以看出,明文的第一个字母为S,如此可以找出所有的明文 SECRETMESSAGE

因此:picoCTF{SECRETMESSAGE}

Crypto Warmup 2

题目里面明说了是rot13,那么

grep 1

下载这个文件,打开即可!

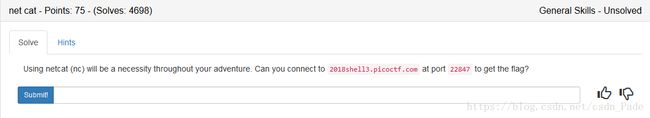

net cat

很简单,nc一下就好

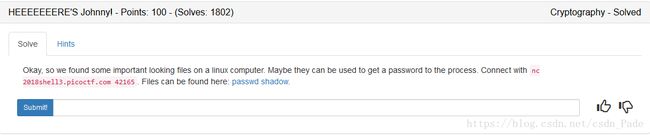

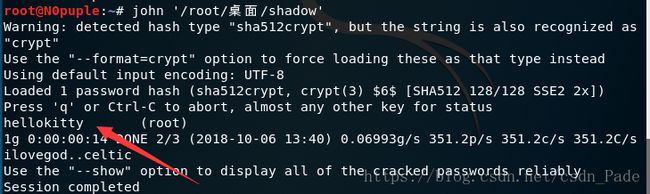

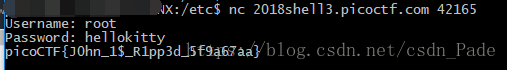

HEEEEEEERE'S Johnny!

给了我们一个passwd和shadow文件,

passwd root:x:0:0:root:/root:/bin/bashshadow root:$6$HRMJoyGA$26FIgg6CU0bGUOfqFB0Qo9AE2LRZxG8N3H.3BK8t49wGlYbkFbxVFtGOZqVIq3qQ6k0oetDbn2aVzdhuVQ6US.:17770:0:99999:7:::

然后一个nc,

应当是要我们登录的,那么我们就得破解这个shadow文件了,是时候掏出我们的John了

strings

下载文件,拖进Ubuntu,strings一下就可以了

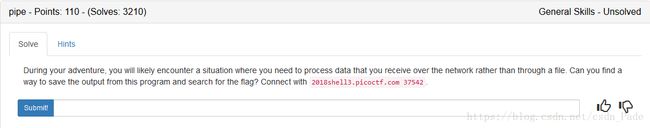

pipe

nc链接之后,会输出很多东西,我们都不需要,于是,grep一下~

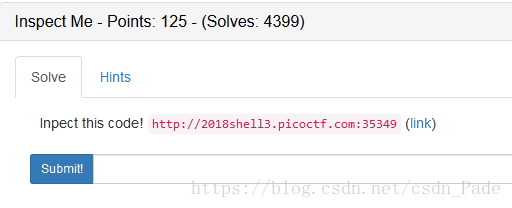

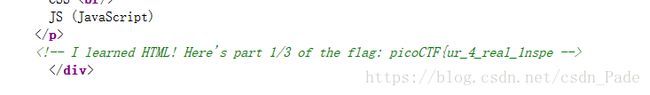

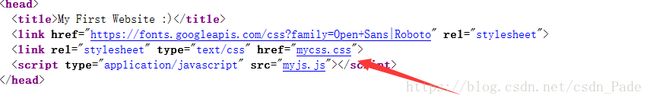

Inspect Me

访问网站,查看源代码获取一部分flag

实在找不到什么其他的线索,突然发现,

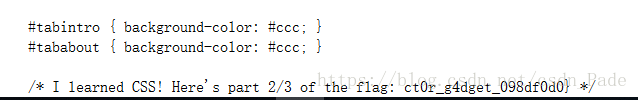

css和js都是自己写的,于是分别打开 mycss.css,myjs.js,在css中发现

于是合起来

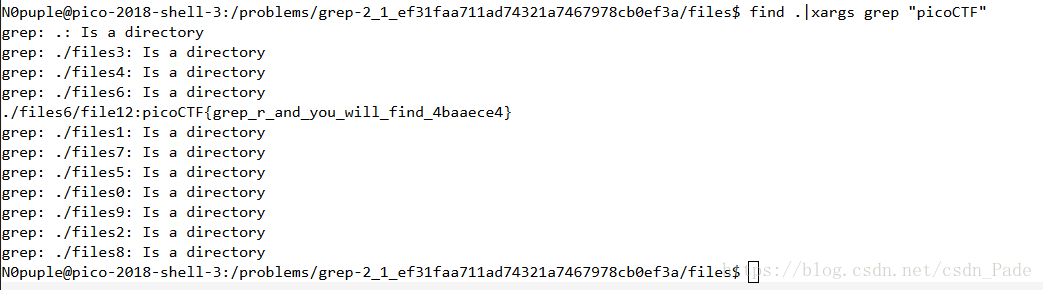

picoCTF{ur_4_real_1nspect0r_g4dget_098df0d0}grep 2

还是查找文件

Aca-Shell-A

Client Side is Still Bad

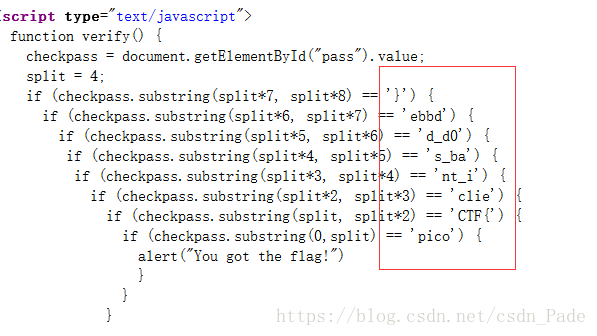

点进链接,直接查看源代码,可以看到

于是就出来了啊,,

picoCTF{client_is_bad_d0ebbd}

Desrouleaux

这题,给了一个字典,然后是要我们回答问题,根据这个字典回答问题就好了

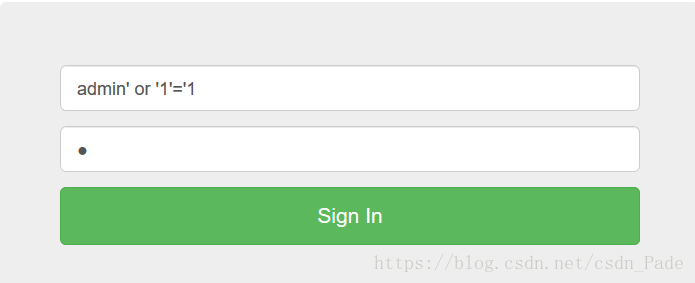

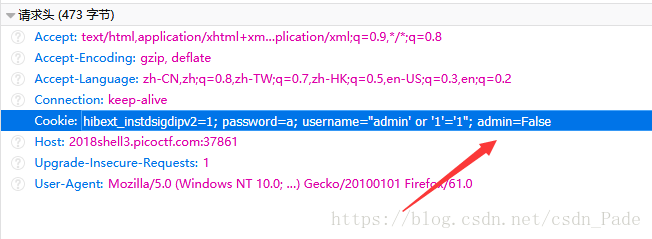

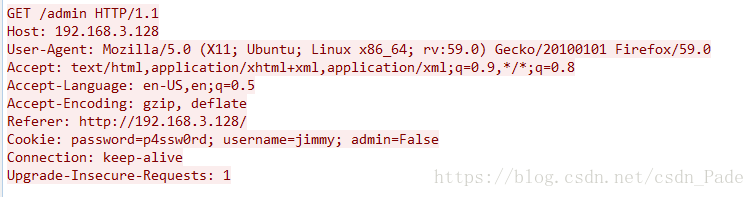

Logon

进入之后是一个登录界面,万能密码搞一波

但是。。。

查看cookie发现

改成True就好了,firefox F12 或者 burp都行

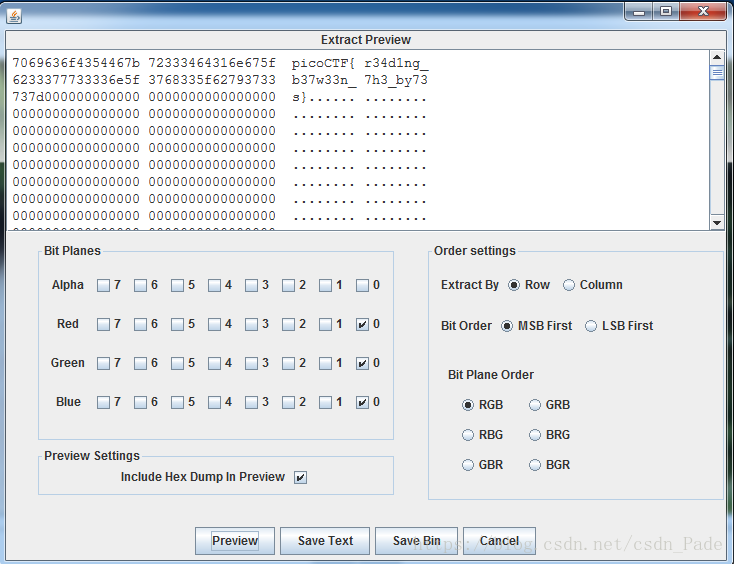

Reading Between the Eyes

下载图片,6.6M,ummm心疼

想多了想多了,拿出神器stegsolve , data extract 就好了

picoCTF{r34d1ng_b37w33n_7h3_by73s}

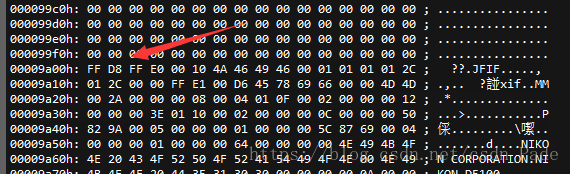

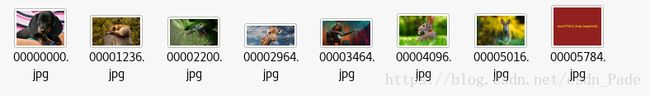

Recovering From the Snap

下载文件之后,根据题目信息猜测他是一个图片,

文件的中央发现了一个FF D8 ,明显是jpg文件头,于是从这个FF D8开始截取,一直截取到最后,最后得到了一张图片

但是实际上有很多张图片的,我们把这张图片丢进kali , 用foremost 跑一下得到

没错,最后一张就是我们要的flag了

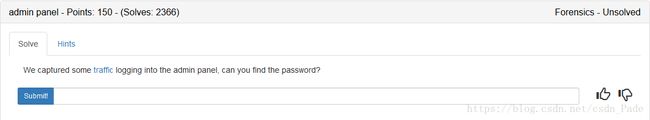

admin panel

一个pcap包,打开看看

在包里面,发现了账号密码兴致勃勃地去交,一片红字啪啪打脸

原来后面这个包才是真正的flag

assembly-0

buffer overflow 0

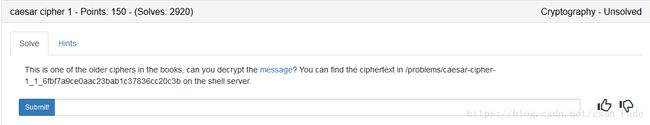

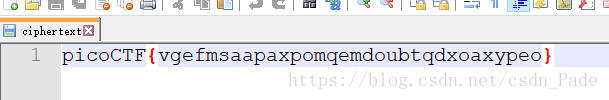

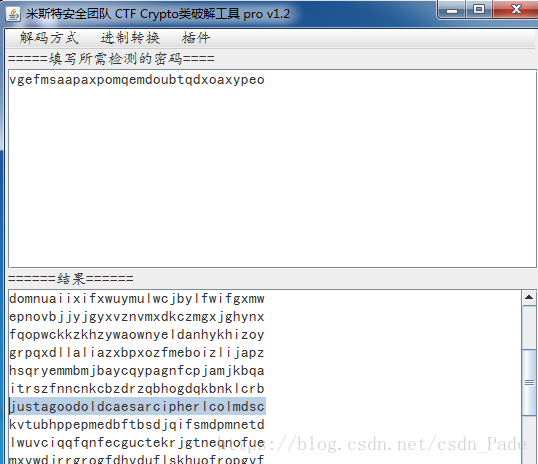

caesar cipher 1

就是一个凯撒密码

将大括号里面的字符凯撒就好了

picoCTF{justagoodoldcaesarcipherlcolmdsc}

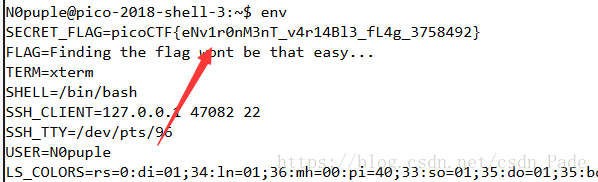

environ

这是要我们去服务器上面找flag???环境变量?顿时有灵感了

进他的shell里面,执行env命令就行了,或者export也行,但是echo $PATH 不行的哦

有点太长,就在这里分开,下次再写

https://blog.csdn.net/csdn_Pade/article/details/83047441