#实验吧--MISC

1.MD5之守株待兔,你需要找到和系统锁匹配的钥匙

GET方式提交一个key,得到key的md5。

几次提交发现:系统生成的md5是随机的。联想随机数据发现:提交速度快时系统的md5是不变的。

因此可以猜测:系统的md5是否是和时间有关?尝试用时间的几个组合。。。未果

试试直接用py的获取时间函数。

成功了。

这题要熟悉一下1、py request包的使用,2、py time.time()函数

import requests

import time

t = str(int(time.time()))

url = "http://ctf.shiyanbar.com/misc/keys/keys.php?key="+t

r = requests.get(url)

r.encoding='gbk'

print(r.text)2.你没有见过的加密!

这题满满的都是坑点,感受到慢慢的恶意......

原题给了一串字符串......还被盖住了一部分Orz......F12 copy 出来全部。

然后看提供的加密PHP,倒着推吧......先看到base64加密,扔去解密一下吧。

得到一串数字,继续观察发现while内会把不足三位的补全三位,那就三位一分割三位一分割。

之后看到了srand,seed已经固定了,伪随机数。当seed固定rand生成的数组也固定。

这也就是题面为啥一定要让你去Linux下运行:php版本不同这个rand生成的值也会不同......

找不同php版本跑吧......

依旧感觉到了恶意......这题需要补的知识点:php:srand/rand函数

放一个php在线网站:http://www.dooccn.com/php/

"""

"""

m = [13,219,2,184,153,240,144,77,253,96,175,153,118,188,10,6,188,4,238,25,107,158,179,138]

#n = [154,251,74,124,83,194,223,230,195,229,89,120,122,165,45,12,108,95,158,170,28,92,128,242]

# php5.3

n = [107,183,99,223,226,137,255,56,162,1,221,252,41,207,127,101,223,97,157,106,13,235,223,247]

s =''

for i in range(0,24):

s = s+ chr(m[i]^n[i])

print(s)3.啦啦啦

对wireshark的使用不够熟练。

这道题首先让学习了wireshark 对于post包提取文件的操作。

其次要补习zip伪加密的形式。

通过wireshark提取出了4个php文件。(文件直接告诉你了文件原名与文件类型...)重命名即可得到一个docx和zip

zip里面有4个加密了的txt文件。

不知道大佬们怎么看出的伪加密。。。这里

Copy一手大佬的笔记:

一个 ZIP 文件由三个部分组成:

压缩源文件数据区+压缩源文件目录区+压缩源文件目录结束标志

-

压缩源文件数据区:

50 4B 03 04:这是头文件标记(0x04034b50)

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密)

08 00:压缩方式

5A 7E:最后修改文件时间

F7 46:最后修改文件日期

16 B5 80 14:CRC-32校验(1480B516)

19 00 00 00:压缩后尺寸(25)

17 00 00 00:未压缩尺寸(23)

07 00:文件名长度

00 00:扩展记录长度 -

压缩源文件目录区:

50 4B 01 02:目录中文件文件头标记(0x02014b50)

3F 00:压缩使用的 pkware 版本

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密,这个更改这里进行伪加密,改为09 00打开就会提示有密码了)

08 00:压缩方式

5A 7E:最后修改文件时间

F7 46:最后修改文件日期

16 B5 80 14:CRC-32校验(1480B516)

19 00 00 00:压缩后尺寸(25)

17 00 00 00:未压缩尺寸(23)

07 00:文件名长度

24 00:扩展字段长度

00 00:文件注释长度

00 00:磁盘开始号

00 00:内部文件属性

20 00 00 00:外部文件属性

00 00 00 00:局部头部偏移量 -

压缩源文件目录结束标志:

50 4B 05 06:目录结束标记

00 00:当前磁盘编号

00 00:目录区开始磁盘编号

01 00:本磁盘上纪录总数

01 00:目录区中纪录总数

59 00 00 00:目录区尺寸大小

3E 00 00 00:目录区对第一张磁盘的偏移量

00 00:ZIP 文件注释长度

加密标记位尾部奇数则加密,偶数则不加密。

解压出来,发现4个txt里面放的都是png的16进制码、还原得到二维码。

ps拼接:记得把白边去掉...

4.你知道他是谁吗?

一道NTFS隐写的题。

跟着这道题可以了解一下NTFS的原理和隐写流程。(要求最好能够做出一隐写文件)

贴一个大佬的博客:http://www.cnblogs.com/Chesky/p/ALTERNATE_DATA_STREAMS.html

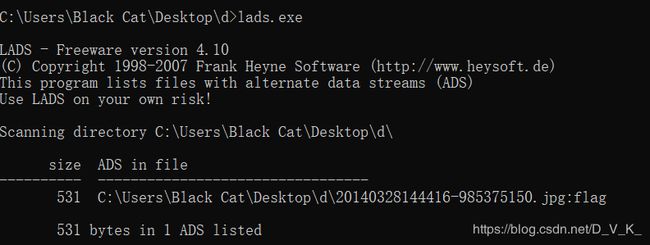

同时这道题要用到两个工具:lads.exe和ntfsstreamseditor.exe

最开始拿到图片,先贴到百度搜一波。知道了这个人叫做:托马斯杰斐逊。好的,然后就不会了。

日常看题解:知道了两个工具。(找工具又找了半天......)

首先使用lads扫一波图片文件发现:存在一个隐藏的数据流文件。

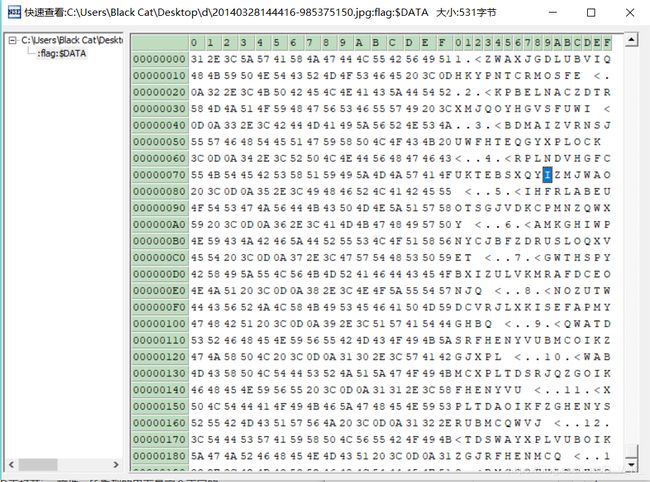

之后用ntfsstreamseditor.exe读出隐藏的文件:

还有一种做法是用Hxd.exe查看。也是可行的。

这样就得出了明显的 "杰弗逊转轮密码" (不看大佬的题解我去哪知道),搜一波解密方式,可得flag。

总结:1.ntfs隐写以及ntfs数据流原理。

2.杰弗逊转轮密码