作业1:查找至少1个国内著名黑客的信息、1个国外黑客的信息

国内黑客——黄鑫

大家都知道微软网站被黑客入侵是因为木马软件的缘故。这个以特洛伊战争中使用的木马正大摇大摆地杀入互联网的领地,而这个软件的编写者就是被我们称为木马教父的黄鑫。

黄鑫还是西安电子科技大学的学生时,为了给自己的电脑杀毒,黄鑫一头栽进网络安全的世界里再也没有出来。1999年上半年,黄鑫写出了冰河木马软件。随着冰河木马在网上的迅速传播,黄鑫的名字被越来越多的人熟悉。

冰河木马一经问世就颇受争议,争议的核心是它既可当作植入被攻击端的木马,也可作为正当的网络远程管理利器。黄鑫自己从未用它黑过任何一台别人的电脑,如同一个纯粹的剑客武痴,他关注的只是技术本身。

在那场中美黑客大战中,许多人都用了黄鑫写的程序去攻击。黄鑫始终认为,对真正的黑客来说,破坏并不是目的,技术研究的最终目的是在自由与开放的环境中发挥每个人的专长。

江湖中,任何厉害的“武功”本身并没有害,只是要看用它来杀人,还是救人。当90%的人用“冰河”来给别人种木马时,黄鑫觉得“冰河”已失去了再升级的意义,他终止了冰河木马升级开发后,又关闭了“木马冰河”个人站点,因为这个网站正被众多狂热的黑客痴迷者变成“木马黑机”的交流园地。

2000年底,黄鑫加盟网络安全网站“安全焦点”,他将完成公司本职工作之外的精力都用于知名扫描器“XSCAN″的开发升级以及“安全焦点″的建设维护。国外黑客——凯文鲍尔森

众所周知,凯文米特尼克世界最著名的黑客之一,不过我介绍的不是他,我所介绍的是凯文鲍尔森,历史上五大最著名的黑客之一。

他的另一个经常被提及的名字是Dark Dante。24岁的凯文鲍尔森在1989年因入侵计算机和电话系统被捕时,已经被FBI盯上很长时间了。然而在庭审之前,他成功逃跑,FBI追踪他17个月直到他再次犯案才将其成功抓获。

1990年,洛杉矶广播电台举办了一个活动:第102个打入电话的听众为获奖者,奖品是一辆保时捷跑车。凯文侵入电话网络KIIS-FM电话线,让别人的电话都打不进来,以确保他能打进第102个电话并去申领奖品。

此后FBI开始追查凯文鲍尔森,因为他闯入了FBI的数据库和用于存放那些敏感的窃听资料的联邦电脑系统。

鲍尔森的专长就是闯入电话线,他经常占据一个基站的全部电话线路。鲍尔森还会重新激活黄页上的电话,并提供给自己的伙伴进行出售。Poulson留下了很多未解之谜,1991年他因被人匿名举报,在洛杉矶一家超市被捕,被判处以五年监禁。

在狱中,鲍尔森干起了记者的行当,并且被推举为Wired News的高级编辑。在他最出名的文章里面,详细的通过比对Myspace的档案,识别出了744名性罪犯。作业2:《网络攻防技术与实践》课本知识学习及课后实践作业

第一章 网络攻防技术概述

1.黑客和骇客的区别?

黑客是一个带有褒义的词语,是指那些技术高超、爱好钻研计算机系统并竭力提高其性能的程序员。他们不以破坏或扰乱计算机系统为目的,相反,他们竭其所能,不断改进和完善计算机系统,为计算机的发展做出了巨大贡献。

骇客是指恶意攻击者,是指那些强行闯入终端系统或者以某种恶意目的干扰终端系统完整性的人。2.物理攻击与社会工程学

物理攻击是指通过各种技术手段绕开物理安全防护体系,从而进入保护的设施场所或设备资源内,获取或破坏信息系统物理媒体中受保护信息的攻击方式。

物理攻击分为 暴力型 和 技巧型 两种方式

暴力型物理攻击并没有精巧的技术手段与方法,主要依赖高科技武器的威力或武装人员的战斗技巧;而技巧型物理攻击则是人类智慧与行动力的完美结合,期望的目标是在神不知鬼不觉中攻破包括人类守卫在内的物理安全防护体系,在不触动安全警报的情况下,获取或破坏秘密信息。

社会工程学有着与物理攻击不同的特性,物理攻击需要尽量躲避或者直接消灭防护者,而社会工程学需要直接面对防护者,从他那里直接骗取敏感信息、或者不露痕迹地获取访问权,因此社会工程学攻击是更难实施的。作业3:安全工具的使用

1.wireshark使用教程

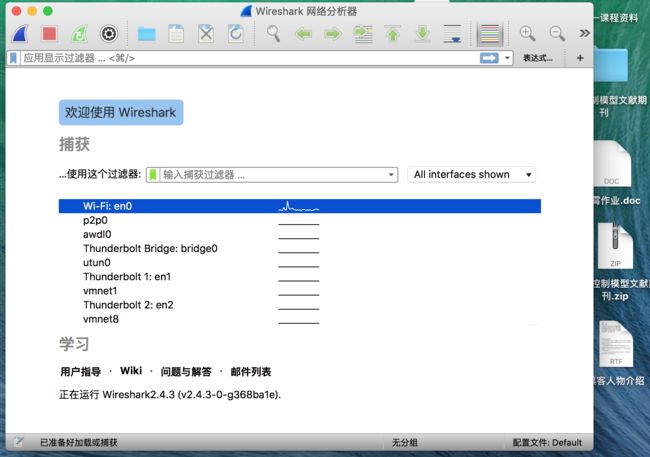

打开Wireshark,显示界面如下:

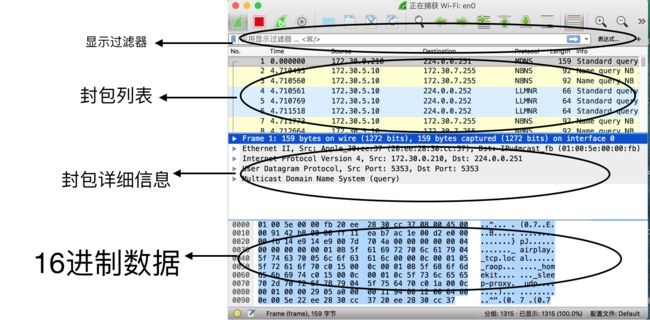

在选项栏中选择捕获选项,选取你要捕获的对象,比如Wi-Fi:en0,点击开始按钮,开始抓包,如图所示:

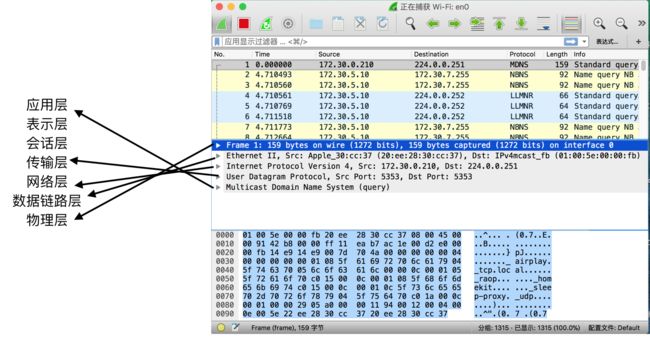

Wireshark窗口介绍

WireShark 主要分为这几个界面

1. 显示过滤器,用于过滤

2. 封包列表,显示捕获到的封包, 封包列表的面板中显示,编号,时间戳,源地址,目标地址,协议,长度,以及封包信息。 你可以看到不同的协议用了不同的颜色显示。

3. 封包详细信息, 显示封包中的字段这个面板是我们最重要的,用来查看协议中的每一个字段。

4. 16进制数据 各行信息分别为

Frame: 物理层的数据帧概况

Ethernet II: 数据链路层以太网帧头部信息

Internet Protocol Version 4: 互联网层IP包头部信息

Transmission Control Protocol: 传输层T的数据段头部信息,此处是TCP

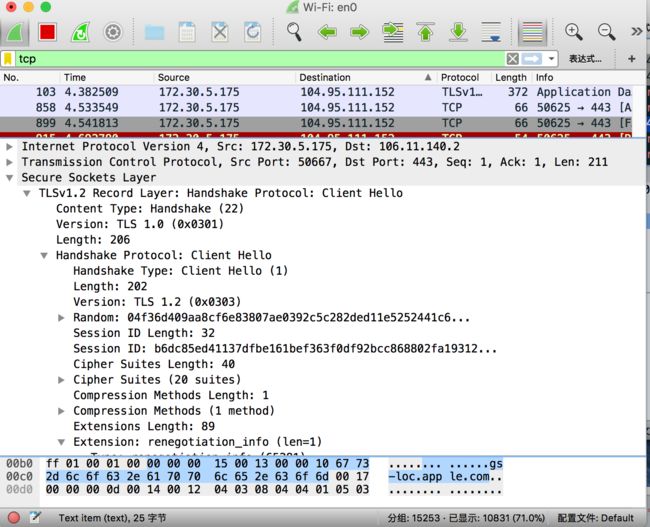

Hypertext Transfer Protocol: 应用层的信息,此处是HTTP协议从下图可以看到wireshark捕获到的TCP包中的每个字段。

作业4:kali视频学习

渗透测试的过程

我们将一个完整的授权安全渗透测试流程分为几个步骤:

1.信息收集:选择目标的过程,对目标信息进行收集整理的过程。信息过程收集包括但不限于目标在线主机、域名信息、邮箱地址、常用密码、同网段信息等。

2.漏洞分析:在收集了足够信息之后,我们要判断目标可能会存在哪些漏洞,这里就需要搜索引擎搜索或借助通用的漏洞扫描器来完成。

3.漏洞利用:得到漏洞信息后,基本都可以找到对应的攻击方法,攻下目标。

这部分包含两方面:一是对现有漏洞进行利用,得到一定权限,二是提升自己的权限。

4.权限维持:是指我们成功攻破一个系统后,继续保持对系统权限的控制,通常会通过创建高权限隐藏账户或者安装后门程序实现。

kali 信息搜集之“Google Hack”

theharvester

theharvester是一个社会工程学工具,它通过搜索引擎、PGP服务器以及SHODAN数据库收集用户的email,子域名,主机,雇员名,开放端口和banner信息。

theharvester -d baidu.com -l 100 -b all

-d 后接欲探测域名; -l 限制搜索数目; -b 设定调用的搜索引擎kali 信息搜集之目标获取

域名系统(DNS)——是因特网的一项服务,它作为将域名和IP地址相互映射的一个分布式数据库,能够使人更方便的访问互联网。DNS为了把一个域名解析成IP地址,能够更方便的进行访问的过程。

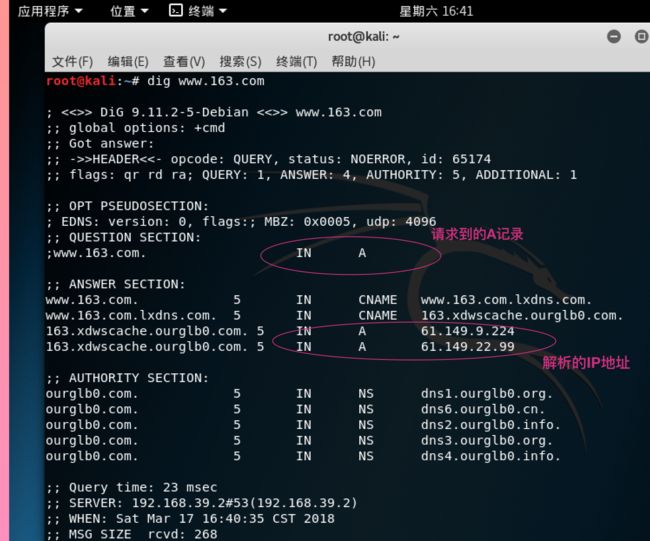

使用Dig进行域名解析

输入dig www.163.com,可到它的信息。

在这个查询段中,Dig显示出我们查询的输出,默认的查询是查询A记录。

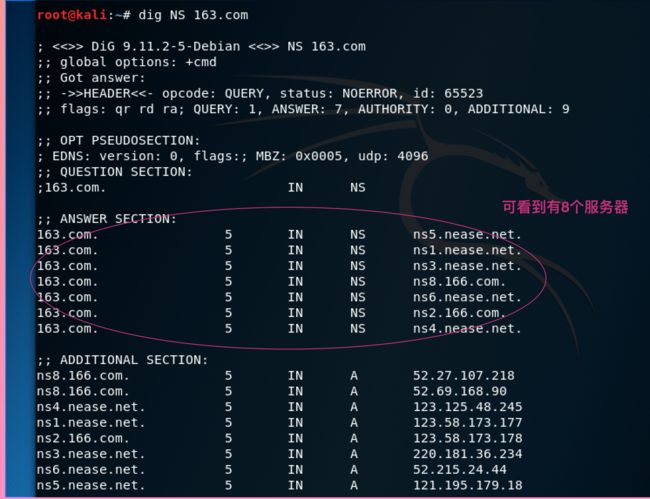

使用Gig进行域传送漏洞测试

然后选择其中一台DNS服务器对目标域名信息进行测试;

没有漏洞显示Transfer failed传送失败。

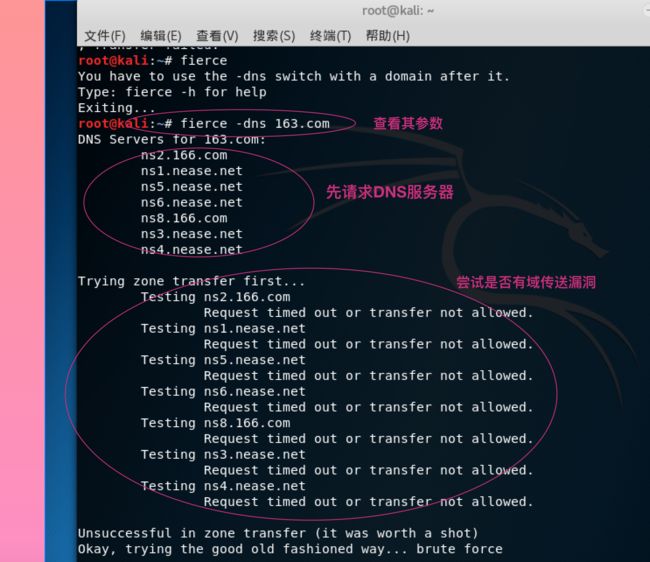

子域名枚举工具介绍与使用

获取目标DNS服务器,并检测是否存在区域传送漏洞,最后进行暴力枚举二级域名信息。

没有漏洞,之后开始暴力枚举。

作业5:python教程学习

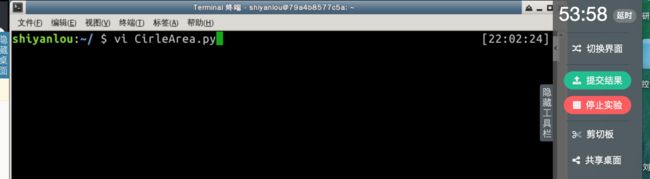

####1.圆的面积挑战实验

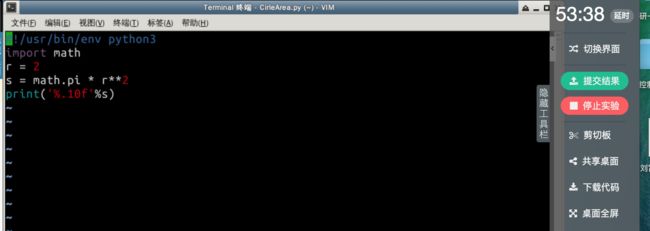

首先命名一个为CircleArea.py的文件,并打开它,如图所示:

告诉 shell 使用 Python 解释器执行其下面的求圆面积代码,如图所示:

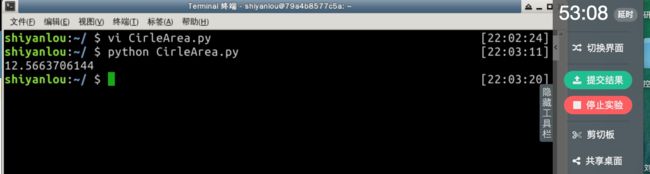

执行结果,如图所示:

####2.字符串操作挑战实验

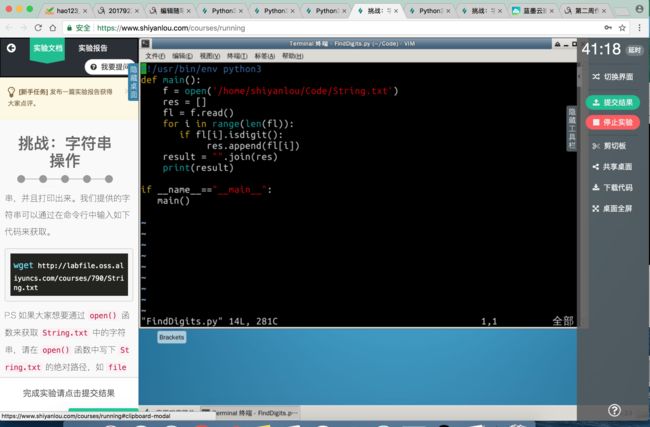

首先根据题目要求在/home/shiyanlou/Code下创建一个FindDigits.py的文件,在文件中输入代码,如图所示:

字符串可以通过在命令行中输入如下代码来获取:

wget http://labfile.oss.aliyuncs.com/courses/790/String.txt

运行结果,如图所示:

3.python教程疑问解答

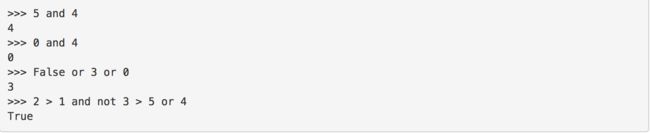

1.根据and运算符, 它的参数从左向右解析,一旦结果可以确定就停止。5 and 4运算结果是4,为什么0 and 4运算结果是0?

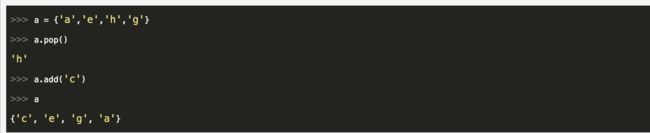

2.根据所学知识pop(),出栈应该是最后一个'g',为什么出栈的是'h'?还有add()增加的元素应该在后面,为什么最后显示在第一个?