实验操作

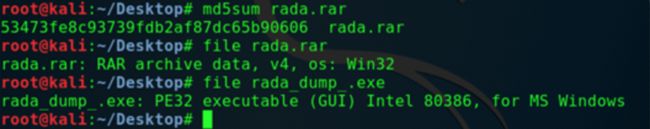

在linux 下使用md5sum工具进行计算哈希值。

确认文件格式

使用命令:strings RaDa.exe | less 查看程序可以打印的字符串

发现呈现乱码,推测程序加壳。

0X02 目标运行测试

注意:目标程序运行测试请勿在工作环境下进行

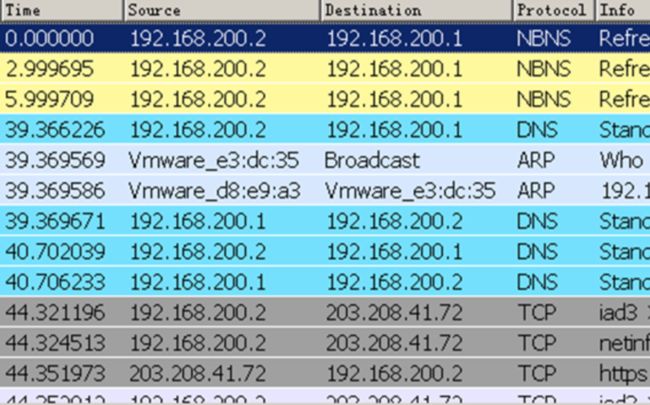

运行filemon、wireshark、regmon监控工具,然后再执行样本rada.exe,使用上述三个监控工具记录日志并保存。

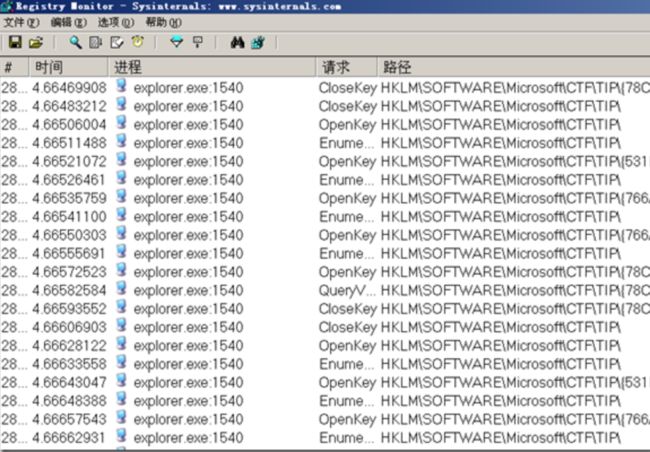

注册表行为:

以下按照行为顺序叙述目标行为:

创建键值:HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

设置键值:HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\RaDa 添加路径:C:\RaDa\bin\RaDa\RaDa.exe(此意为将路径C:\RaDa\bin\RaDa\RaDa.exe的RaDa.exe文件添加到系统自启动中)

关闭键值:HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

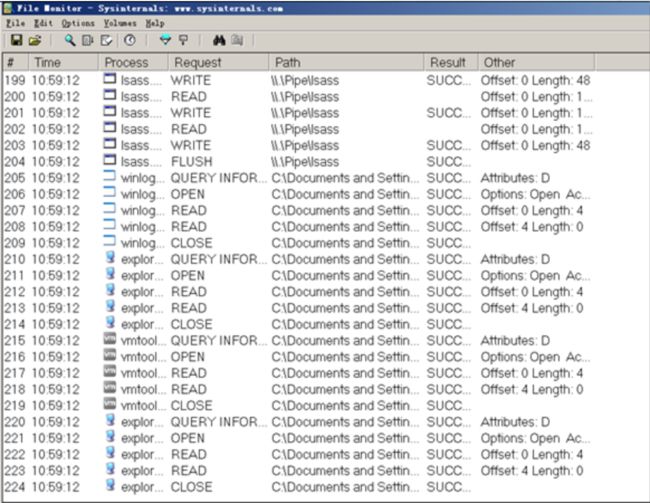

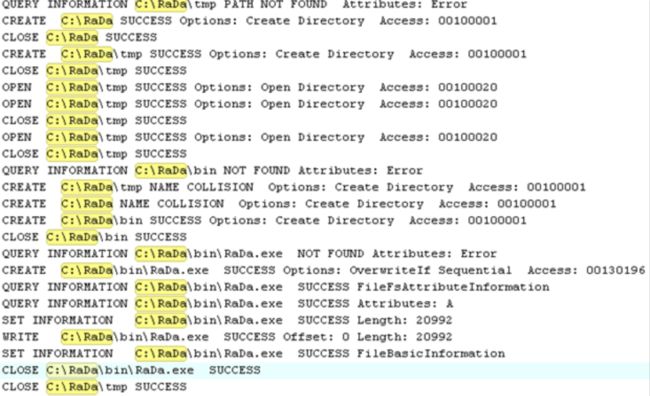

文件系统行为:

以下按照执行目标行为过程顺序叙述监测行为:

首先查看路径C:\下是否存在文件夹RaDa\tmp。(结果是不存在)

在C盘创建文件夹RaDa。

在RaDa文件夹中创建子文件夹tmp。

打开路径C:\RaDa\tmp。(测试子文件夹tmp创建是否成功)

查看路径C:\RaDa下是否存在文件夹bin。(结果是不存在)

创建路径C:\RaDa\tmp。(结果是名称冲突,创建失败。原因是上面的操作已经创建了该路径)

创建路径C:\RaDa。(结果是名称冲突,创建失败。原因是上面的操作已经创建了该路径)

创建路径C:\RaDa\bin。(创建成功)

查询路径:C:\RaDa\bin\RaDa.exe (结果是不存在)

在上条的路径下创建该文件,查询属性、文件大小,写入文件。