目录

- 1 实验目的

- 2 实验内容

- 3. 实验报告

- 3.1 DNS

- 3.2 FTP

- 3.3 DHCP

- 3.4 smtp和pop3

- 姓名:傅伟杰

- 学号:201821121018

- 班级:计算1811

1 实验目的

熟练使用Packet Tracer工具。分析抓到的应用层协议数据包,深入理解应用层协议,包括语法、语义、时序。

2 实验内容

使用Packet Tracer,正确配置网络参数,抓取应用层协议的数据包并分析,协议包含DNS、FTP, DHCP, stmp, pop3。步骤包含:

- 建立网络拓扑结构

- 配置参数

- 抓包

- 分析数据包

3. 实验报告

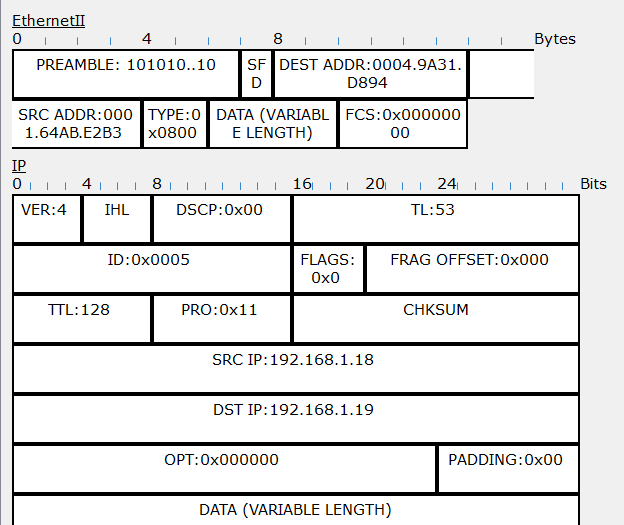

3.1 DNS

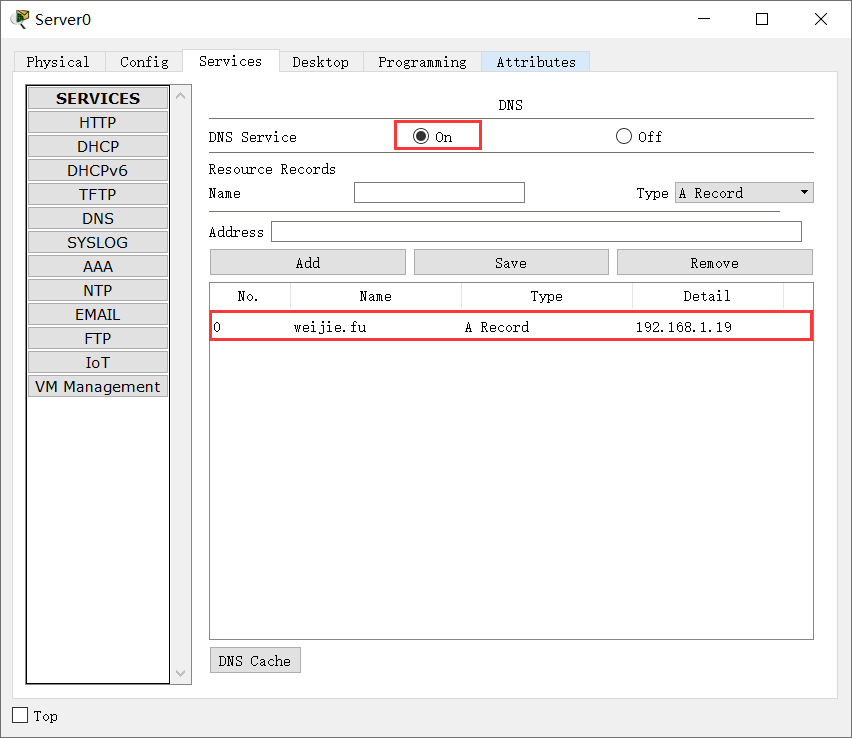

配置参数

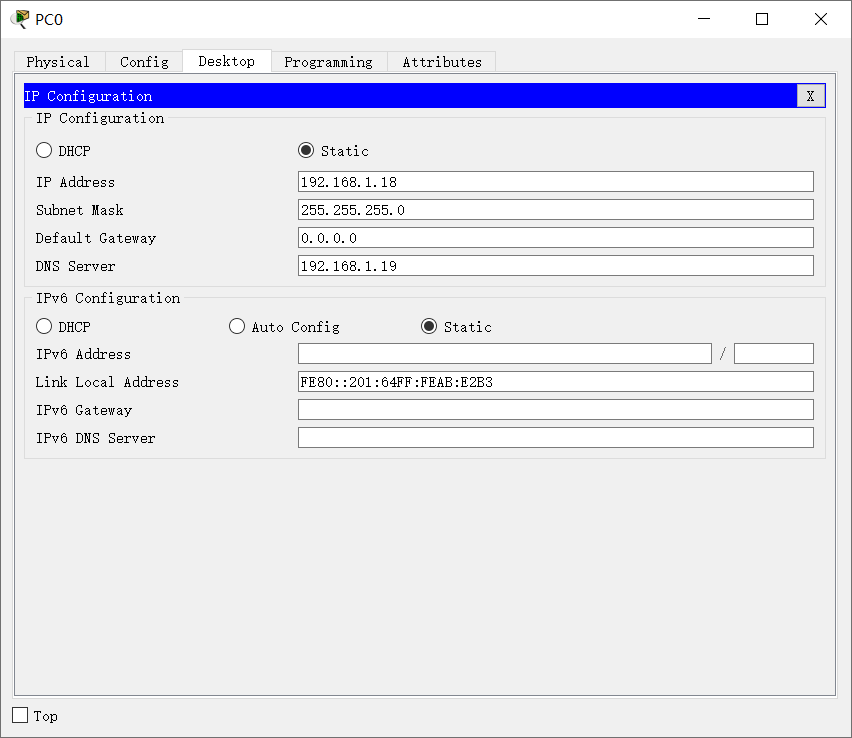

客户端的IP地址:192.168.1.18

交换机的IP地址:192.168.1.19

域名为:weijie.fu

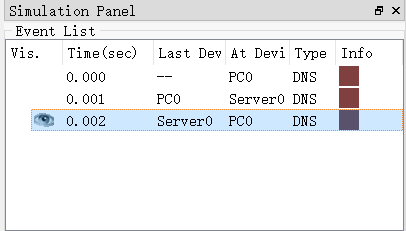

抓包操作流程:

1.将DNS的服务打开,配置DNS的名称(weijie..fu),IP地址(192.168.1.19)

2.进入PC端的IP设置将DNS Server设置为交换机的IP地址192.168.1.19

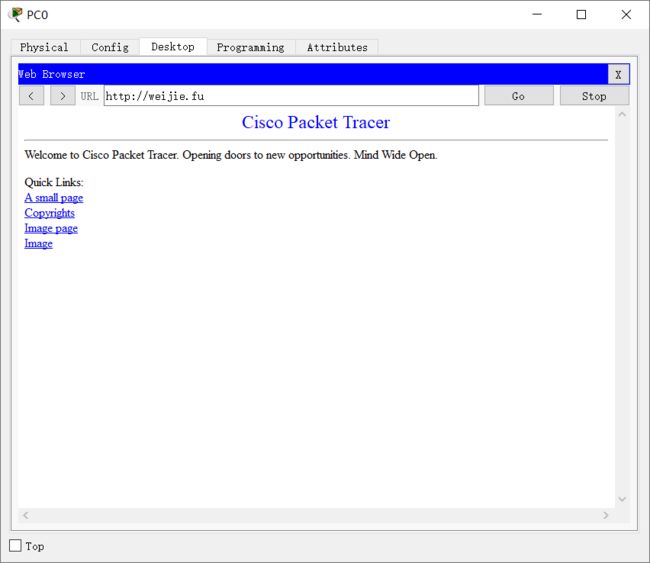

3.在浏览器中输入设置的域名(weijie.fu),可以正常访问与原IP地址相同的内容

抓包并分析抓到的数据包

NAME:查询名,也就是我们所设置的域名

长度不固定,且不使用填充字节,一般该字段表示的就是需要查询的域名(如果是反向查询,则为IP,反向查询即由IP地址反查域名),一般的格式如下图所示。

TYPE:查询类型

CLASS:查询类

TTL:TTL全称是“生存时间(Time To Live)”,简单的说它表示DNS记录在DNS服务器上缓存时间。

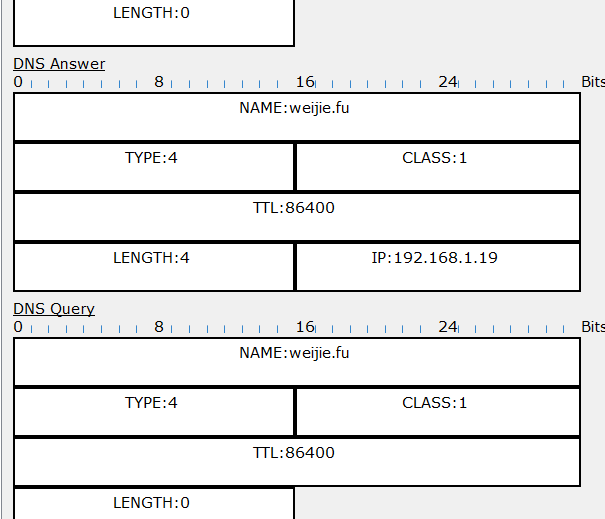

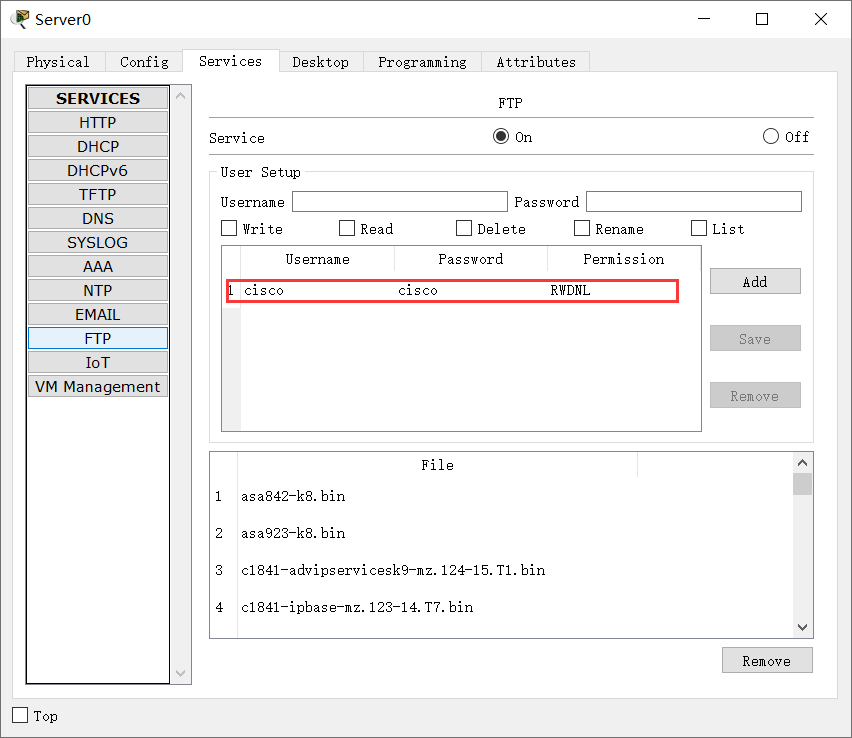

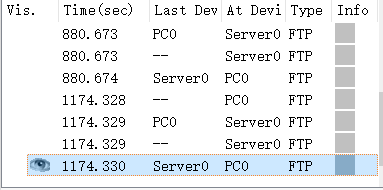

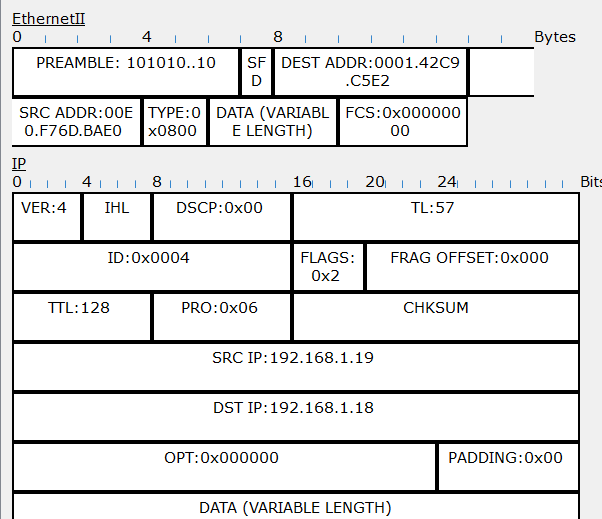

3.2 FTP

抓包过程

1.打开FTP,添加账号和密码,这里我选择使用原先设置好的账号和密码皆为(cisco)

2.在PC端的Command Prompt进行如下操作

通过命令行访问ftp服务器

输入ftp 192.168.1.19

接着输入账号

请求包会显示我们的用户名称

响应包会要求我们输入密码

这里需要注意的是,密码时不会在屏幕上显示的

响应包后会显示密码通过

接着就可以在ftp对服务器上进行远端操作了

这里选择quit(退出)

如需要了解其他的功能操作可以输入 help,会显示所有的操作选项

dir会显示所有的文件

我们可以对所需的文件进行上传下载等等的操作

抓到的数据包如下

Code:FTP响应码

ftp服务器常用code 220 说明链接成功 230 说明用户成功登录

501 510 参数的语法错误

等等

Message:解释对应响应码的含义

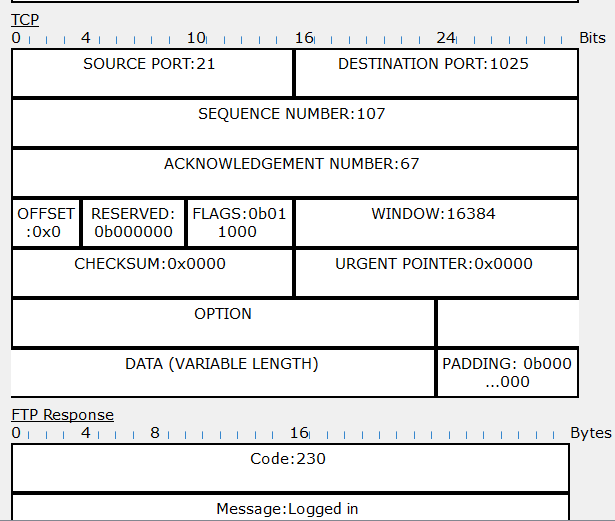

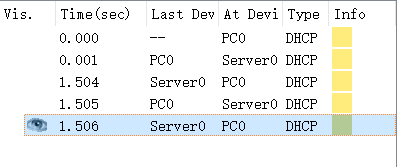

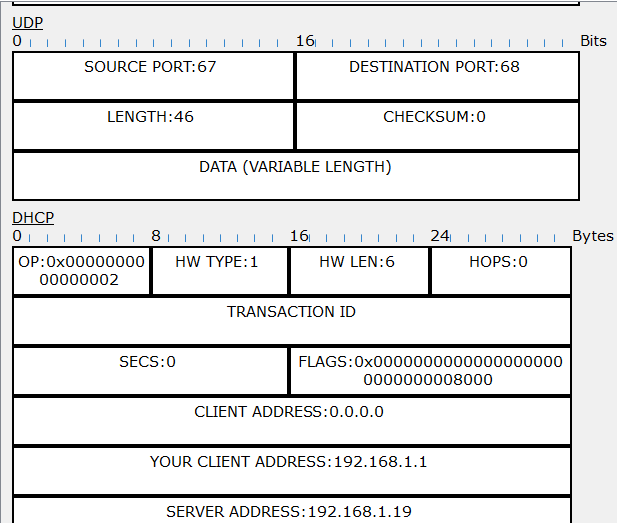

3.3 DHCP

抓包过程

1.将DHCP的服务打开

2.将IP地址的认证方式从静态切换DHCP

抓到的数据包如下

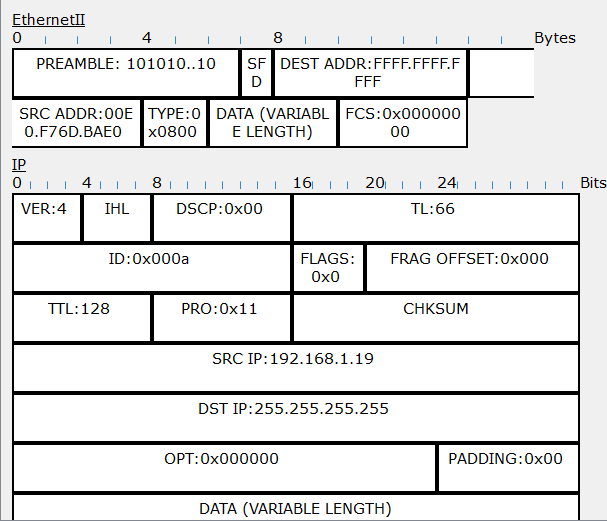

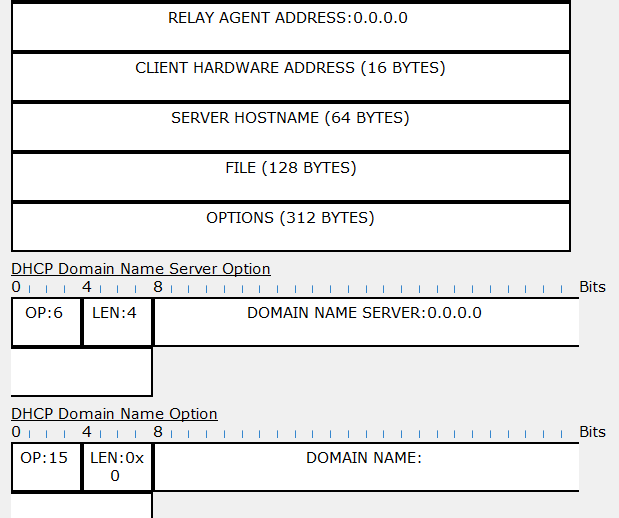

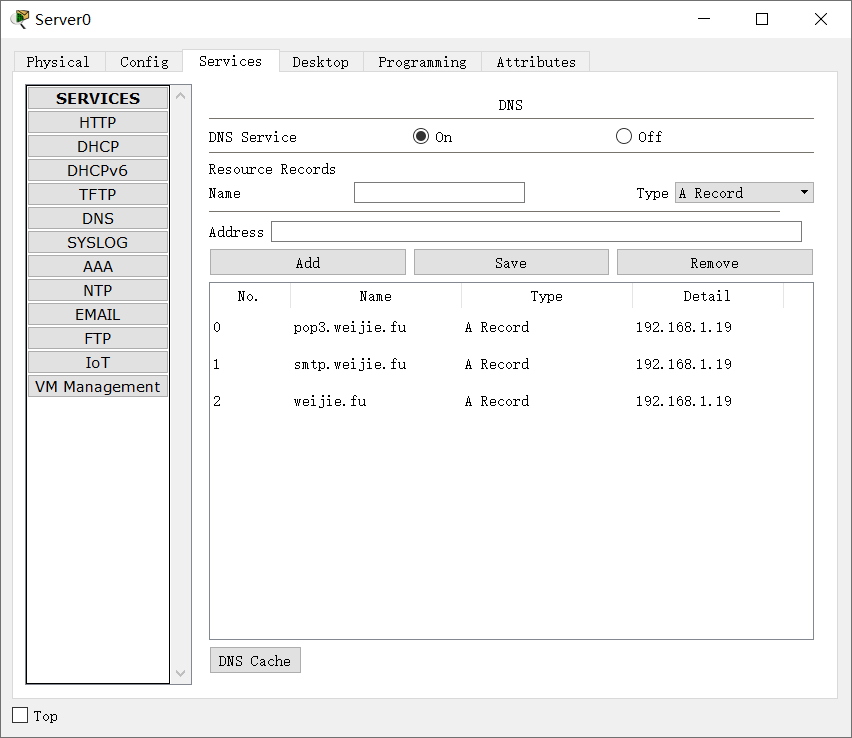

3.4 smtp和pop3

抓包过程

1.将IP的认证方式切换为静态IP

2.在服务端的DNS添加smtp和pop3对应的域名以及IP地址

3.在服务端的email中设置Domain Name以及账户密码

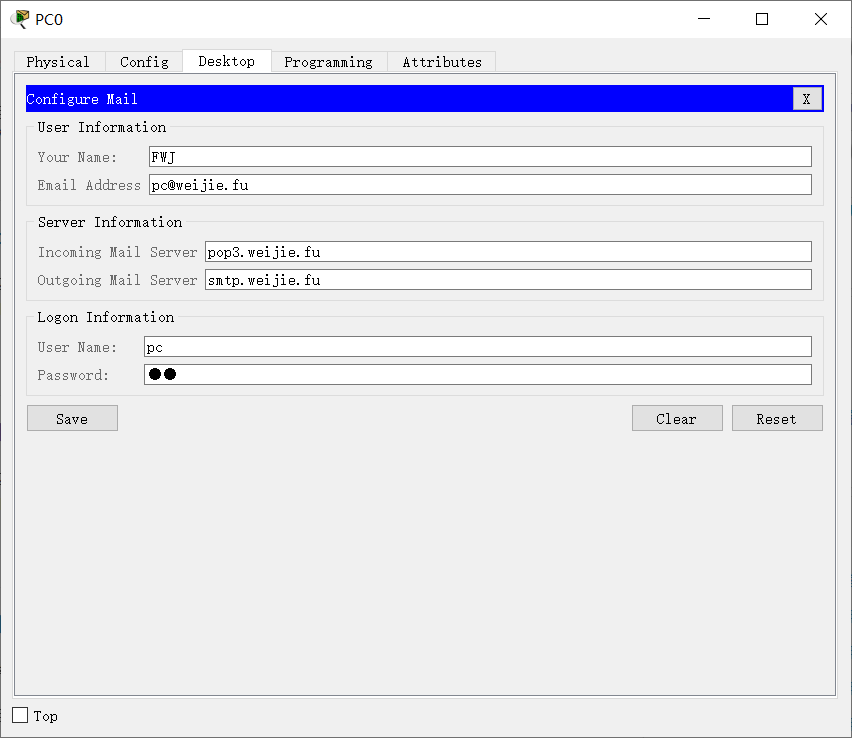

4.进入邮箱的配置的界面,Incoming Mail Server 和 Outgoing Mail Server 中对应填入配置好的pop3和smtp的域名,从而实现邮箱的呼入和接受的功能

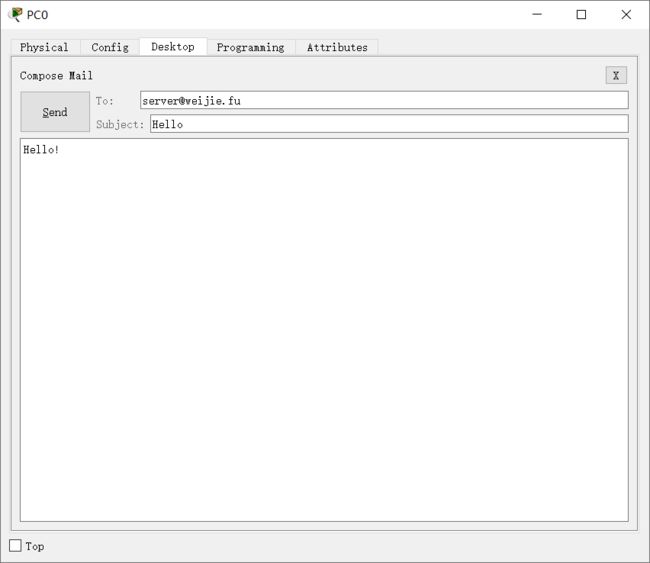

5.发送如下邮件,发送给 [email protected]服务端设置的邮箱

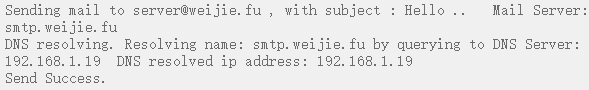

6.出现如下界面即为操作正确,邮箱发送成功

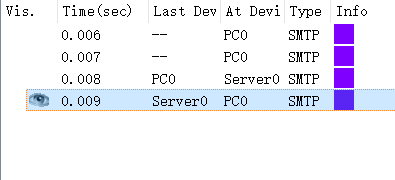

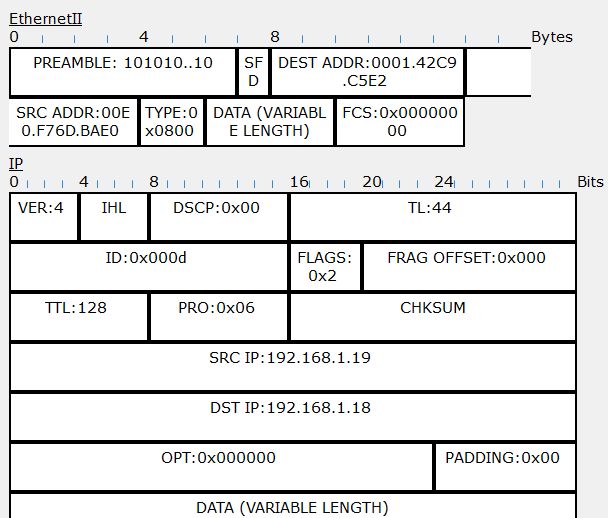

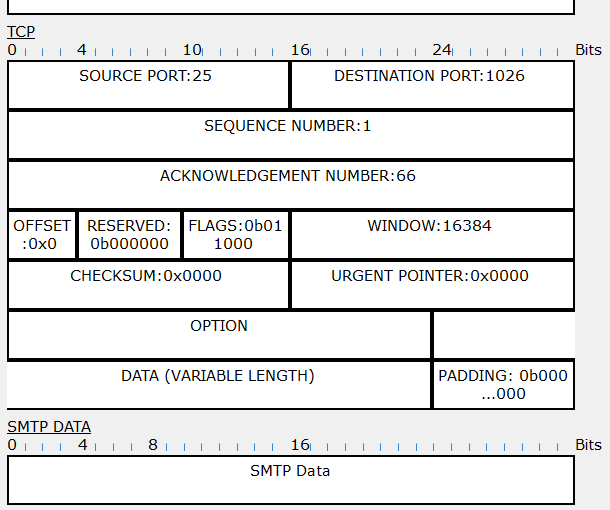

抓到的数据包的分析

通过该实验产生新的疑问及解答

Question1:如果在ftp链接过程中输入了错误的账号和密码会出现什么问题?

Answer1:服务器要求我们重新链接,重新进行ftp的链接。

界面显示如下:

Question2:smtp和pop3域名设置如果设置成 smtp.weijie.fcadsasd,pop3.weijie.fcadsasd,就是最后一段过长,在邮箱的Configure中出现错误?

Answer2:尚未解决该问题。

参考资料:

[1] 结合Wireshark捕获分组深入理解TCP/IP协议栈

[2] 结合Wireshark捕获分组深入理解TCP/IP协议栈之HTTP协议