1、签到

get flag:

Qftm{You should sign in}

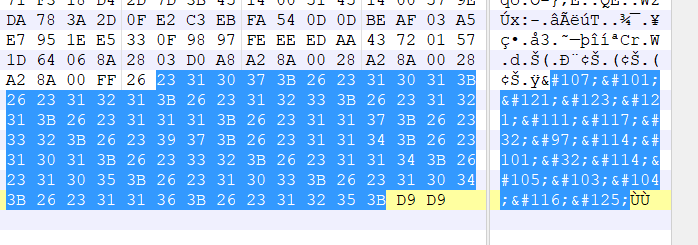

2、这是一张单纯的图片

查看图片十六进制

提去特殊字符串进行解码

get flag:

key{you are right}

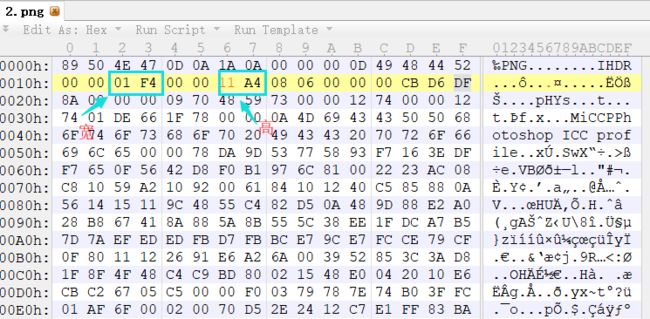

3、隐写

解压压缩包得到一张图片

打开图片发现只有一个“Bu“可能缺少了什么东西,尝试更改其宽高,得到flag

PS:从第二行开始,前四位是宽,后四位是高。

get flag:

BUGKU{a1e5aSA}

4、telnet

wires hark打开数据包进行分析,根据提示对telnet进行过滤,get flag。

get flag:

flag{d316759c281bf925d600be698a4973d5}

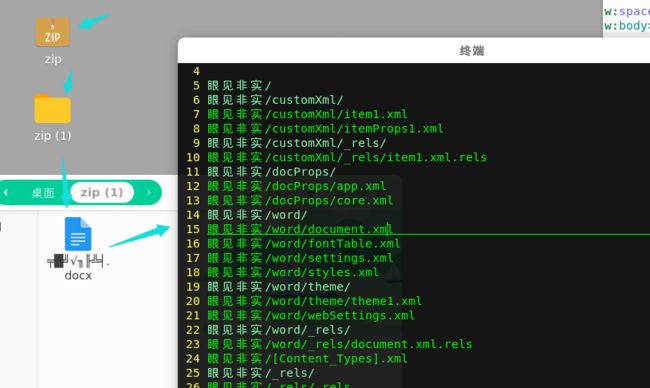

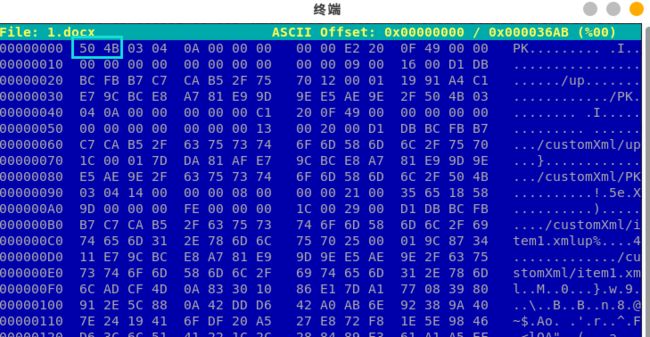

5、眼见非实(ISCCCTF)

解压得到一个word,vi查看文件内容,可以看到有许多目录,猜测word是一个压缩包

word---->zip

解压word压缩包,得到许多xml文件,遍历内容得到flag

get flag:

flag{F1@g}

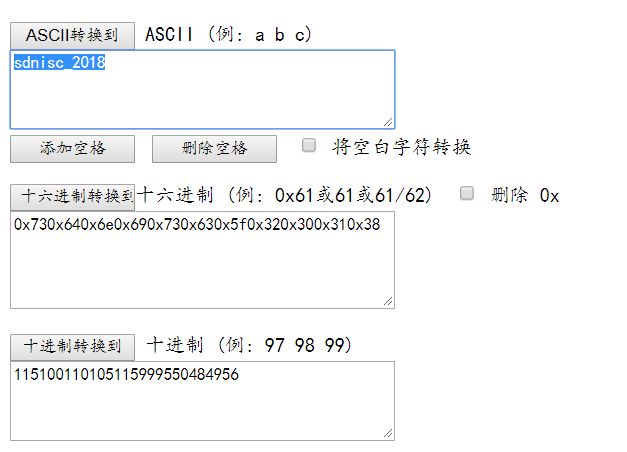

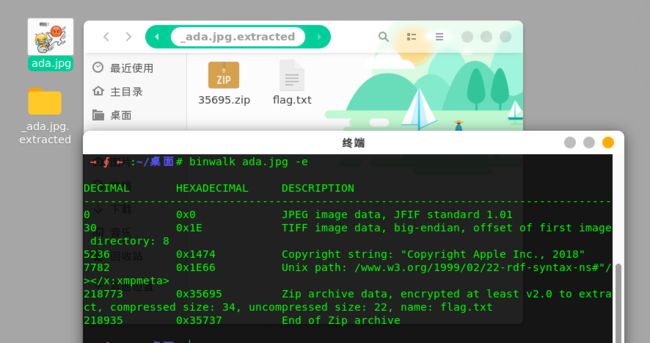

6、啊哒

查看图片属性,得到特殊数据

解码十六进制得到一个字符串

提交,发现并不是flag,binwalk分析得到压缩包里面有一个flag.txt被加密,使用上面解出的字符串作为密码得到flag

get flag:

flag{3XiF_iNf0rM@ti0n}

7、又一张图片,还单纯吗

binwalk分析可知里面存在其它图片,利用foremost快速得到其中的图片

get flag:

falg{NSCTF_e6532a34928a3d1dadd0b049d5a3cc57}

8、猜

根据提示,尝试进行图片识别

识图得到:刘亦菲

get flag:

key{liuyifei}

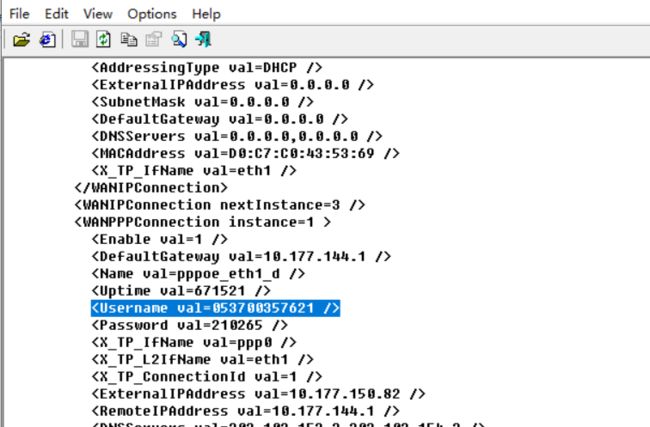

9、宽带信息泄露

根据提示,则需要找到某个用户,下载的文件是一个配置文件,可能是路由器的配置文件,使用工具RouterPassView打开查看宽带用户

PS:RouterPassView可以帮助你从你的路由器恢复您丢失密码的文件。

get flag;

flag{053700357621}

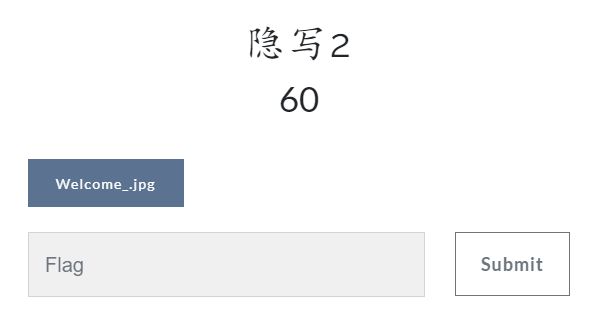

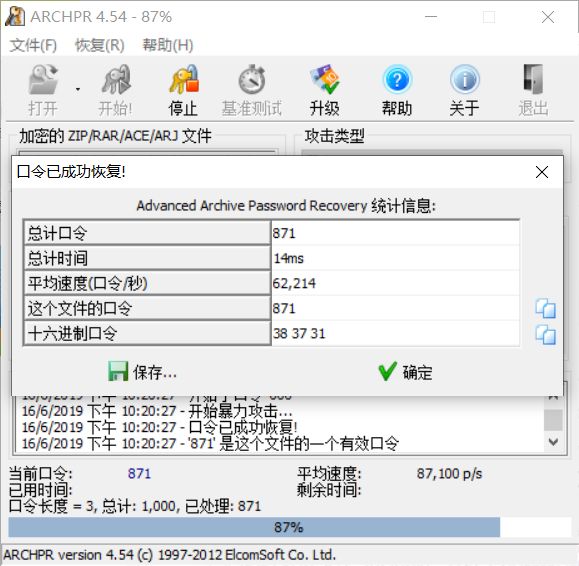

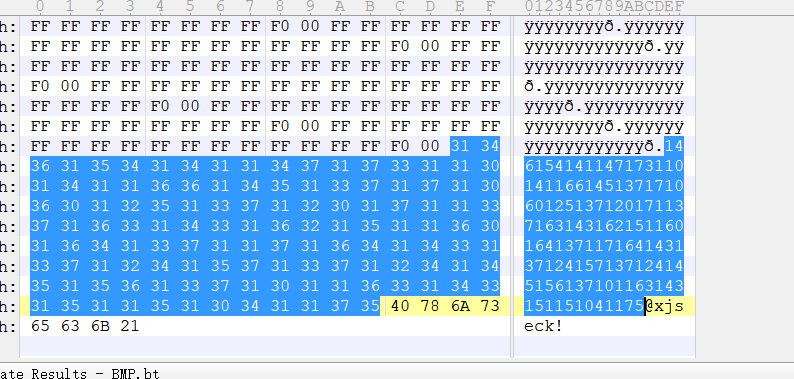

10、隐写2

foremost分离图片中存在文件,根据提示进行压缩包爆破

取出图片查看其十六进制得到flag

get flag:

flag{y0u Are a h@cker!}

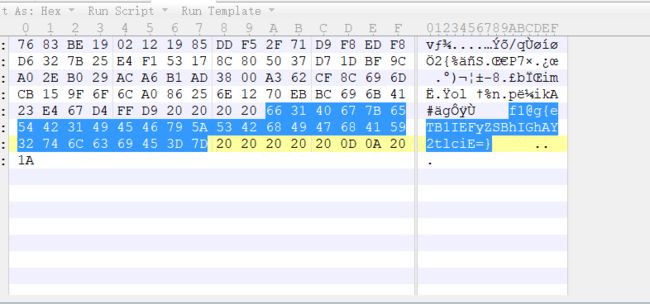

11、多种方法解决

查看key.exe十六进制得到二维码,扫描get flag

get flag:

KEY{dca57f966e4e4e31fd5b15417da63269}

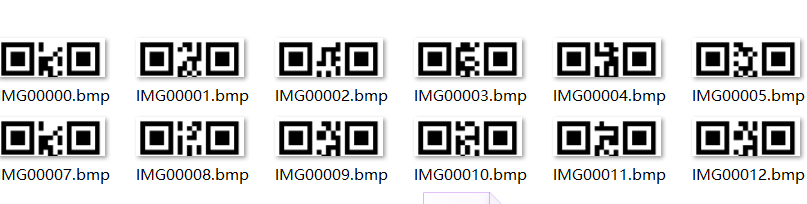

12、闪的好快

打开图片发现是动图,并且每一帧的动画都是一个二维码,尝试分离每一帧,使用工具GifSplitter进行分离,但是分离出来的二维码不完整

此时可以利用工具Stegsolve进行每一帧的浏览

通过扫码发现每一帧都存在一个字符,将这18个字符进行拼接得到flag

get flag:

SYC{F1aSh_so_f4sT}

13、come_game

通过玩游戏(当游戏玩到第二关的时候)可以得到游戏配置文件 save1,十六进制查看save1,猜测字符2为通关的数字

尝试将其修改为33 34 35,当到了第5关的时候可以得到flag,游戏通关

get flag:

SYC{6E23F259D98DF153} #flag格式有问题

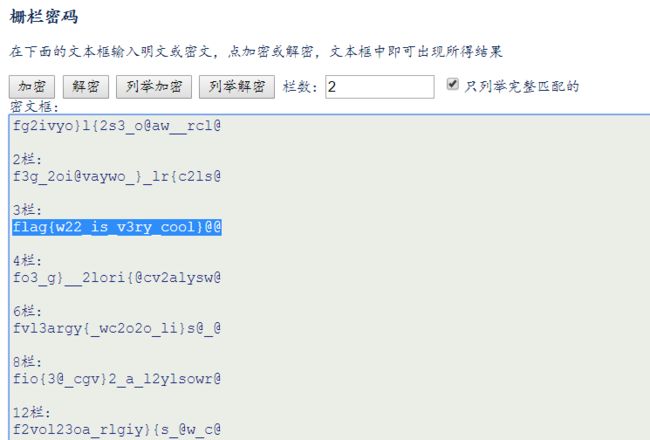

14、白哥的鸽子

将文件放入十六进制编辑器中,在后面得到一串特殊字符串

将字符串进行栅栏解密得到flag

get flag:

flag{w22_is_v3ry_cool}

15、linux

终端下cat flag得到flag

get flag:

key{feb81d3834e2423c9903f4755464060b}

16、隐写3

下载图片发现图片高度不正常,尝试更改,得到flag

get flag:

flag{He1l0_d4_ba1}

17、做个游戏(08067CTF)

懂点Android逆向的人都会很快做出来,使用jd-gui查看Java代码,在PlaneGameFrame.class文件中得到flag

get flag:

flag{DajiDali_JinwanChiji}

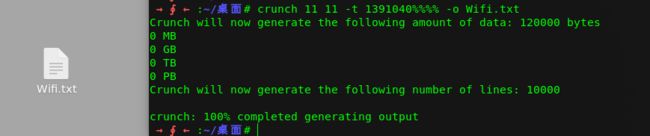

18、想蹭网先解开密码

根据tips密码为手机号,现在知道密码前7位,后四位可通过爆破得到,利用Linux下的crunch工具辅助爆破。

PS:Crunch是一种创建密码字典工具,该字典通常用于暴力破解。使用Crunch工具生成的密码可以发送到终端、文件或另一个程序。

crunch [minimum length] [maximum length] [character set] [options]

crunch命令常用的选项如下所示。

-o:用于指定输出字典文件的位置。 -b:指定写入文件最大的字节数。该大小可以指定KB、MB或GB,但是必须与-o START选项一起使用。 -t:设置使用的特殊格式。 -l:该选项用于当-t选项指定@、%或^时,用来识别占位符的一些字符。

生成Wifi.txt字典

PS:命令解析

crunch 11 11 -t 1391040%%%% -o Wifi.txt

最小11 最大11

-t 指定模式

@ 插入小写字母

, 插入大写字母

% 插入数字

^ 插入特殊符号

利用Linux下Wifi破解工具aircrack-ng破解wifi.cap密码

get flag:

flag{13910407686}

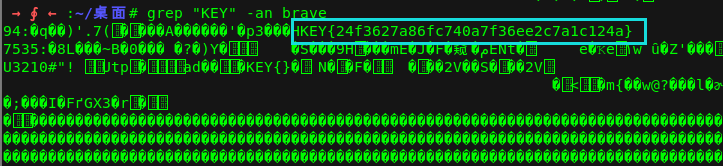

19、Linux2

根据提示,使用Linux下grep搜索关键字KEY得到flag

→ ∮ ← :~/桌面# grep "KEY" -an brave

PS:a代表二进制问价、n代表字符串出现的位置

get flag:

KEY{24f3627a86fc740a7f36ee2c7a1c124a}

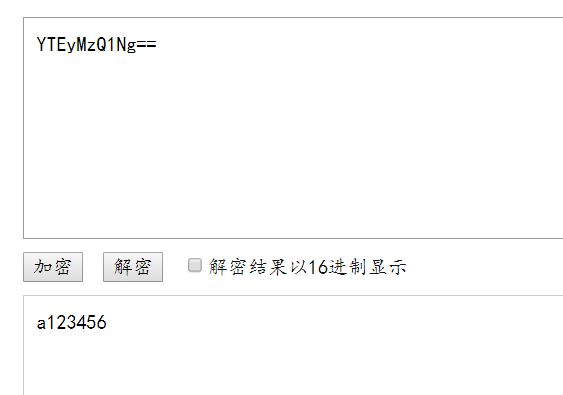

20、账号被盗了

修改cookie得到新的Url

Login游戏界面

填写信息进行抓包,真的可以刷枪,你信不233333

过滤TCP可以看到特殊流量

可以看到,上面base64编码内容是某账号账户和密码

利用账号登陆163邮箱得到flag

get flag:

flag{182100518+725593795416}

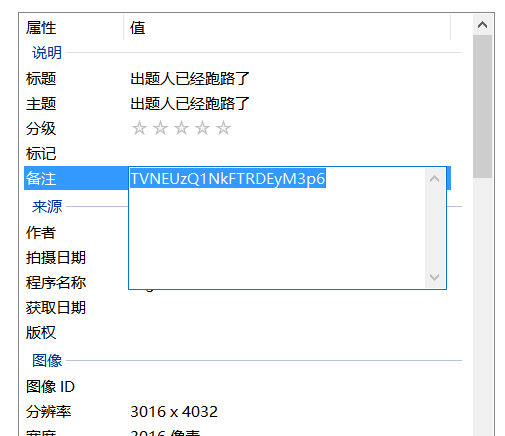

21、细心的大象

查看图片属性

foremost分离处压缩包,利用图片备注信息base64解码进行解密得到图片,修改图片高度得到flag

get flag:

BUGKU{a1e5aSA}

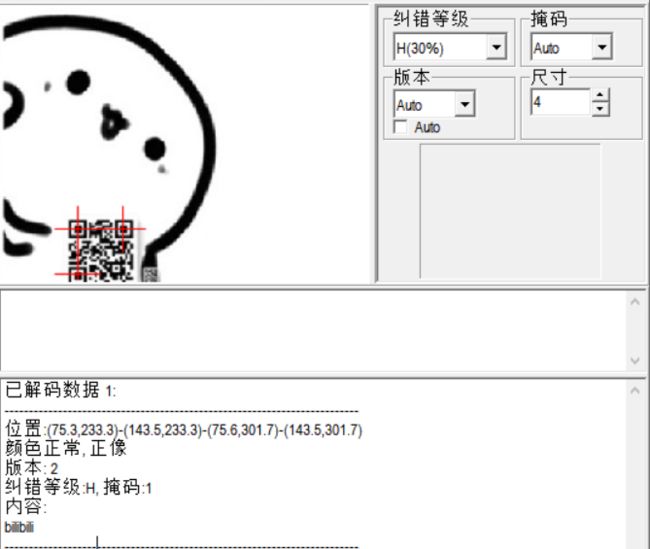

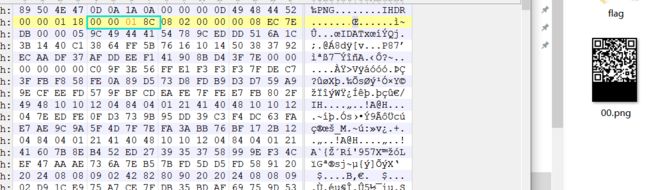

22、爆照(08067CTF)

binwalk分析图片发现隐藏文件,利用binwalk和foremost分离隐藏文件,只能得到88文件其他的不到,此时利用dd命令进行分离

dd if=8.jpg of=11 skip=48892 bs=1

得到几张图片

binwalk分析这几张图片,发现前三张存在被修改的记录

第一张包含二维码直接扫描得到:bilibili

第二张图片属性中存在特殊字符串,对其进行解码

第三张图片binwalk分析,分离出压缩包,得到一张二维码,扫描得到:panama

根据题目flag提示,将上述得到的三个字符串组合成最终的flag

get flag:

flag{bilibili_silisili_panama}

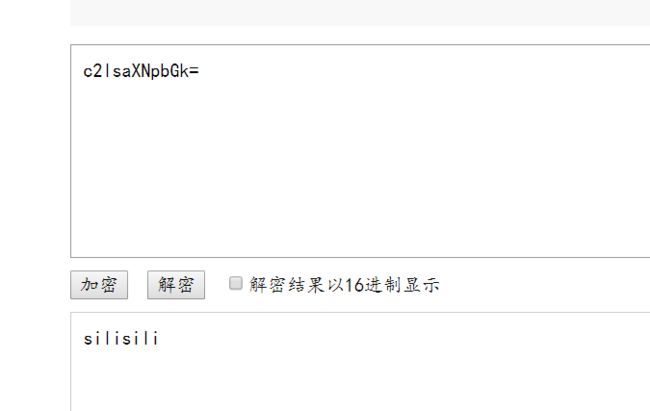

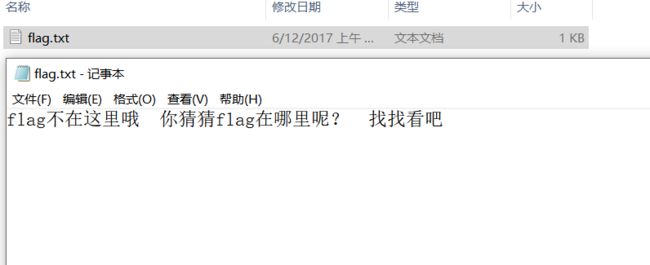

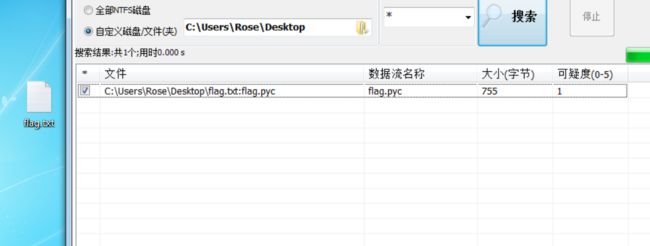

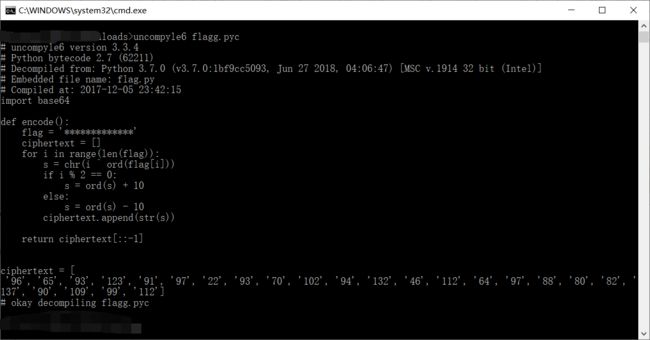

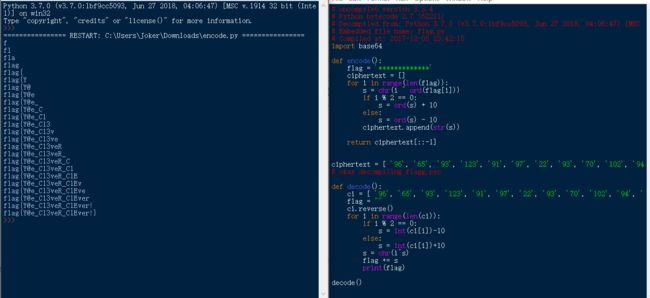

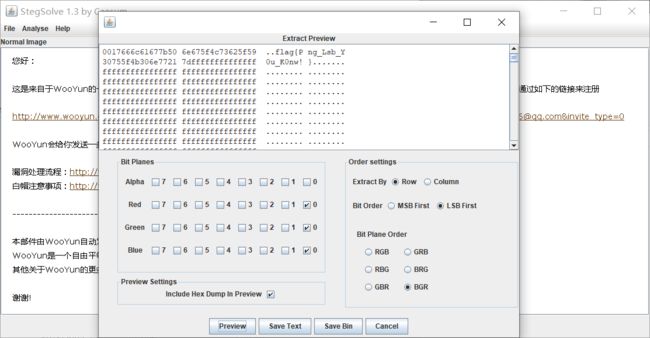

23、猫片(安恒)

根据提示LSB隐写得到新的二维码

修改图片头部得到二维码

下意识修改图片高度,得到完整二维码

扫描二维码得到云盘连接:https://pan.baidu.com/s/1pLT2J4f

链接下载得到flag.rar压缩包,使用WinRAR解压,得到flag.txt,发现并不是flag,依据题目提示还有一个提示NTFS没有用到,于是利用工具ntfsstreamseditor进行提取,得到一个pyc文件,将pyc反编译回去,得到一个python的flag加密函数。

NTFS数据提取

pyc反编译

编写相应的解密函数得到解密的flag

get flag:

flag{Y@e_Cl3veR_C1Ever!}

24、多彩

该题脑洞很大!!!!

附上安全脉搏一篇详细的writeup

https://www.secpulse.com/archives/69465.html

25、旋转跳跃

利用音频分析工具MP3Steno,结合key直接进行解码得到 sycgeek-mp3.mp3.txt

Decode.exe -X -P syclovergeek sycgeek-mp3.mp3

get flag:

SYC{Mp3_B15b1uBiu_W0W}

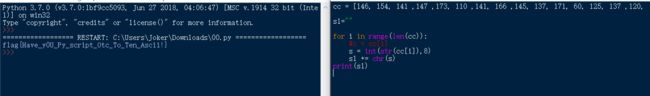

26、普通的二维码

查看图片十六进制得到特殊字符串

分析这一串数字,每三个数的前面大部分都是1,可能是8进制对应的Ascii值,将其转码

get flag:

flag{Have_y0U_Py_script_Otc_To_Ten_Ascii!}

27、乌云邀请码

LSB隐写

get flag:

flag{Png_Lsb_Y0u_K0nw!}

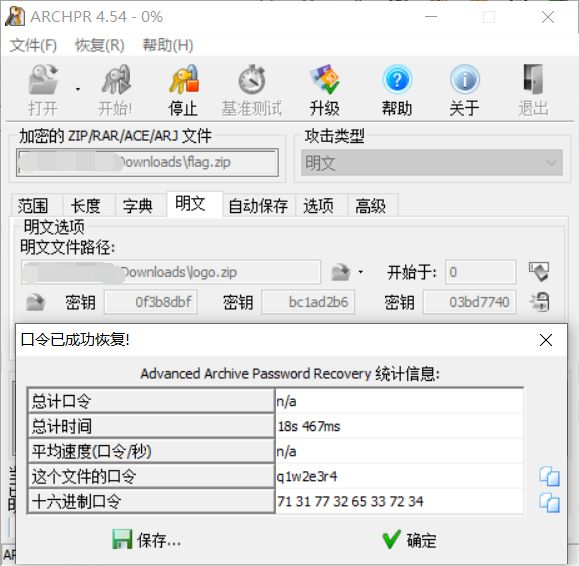

28、神秘的文件

分析压缩包,可知明文攻击,利用WinRAR解压,并且压缩图片logo.png作为明文攻击

得到口令:q1w2e3r4,解压得到word文档发现并没有什么

利用binwalk分析word文档得到发现存在隐藏文件

分离文件找到flag.txt解码得到flag

get flag:

flag{d0cX_1s_ziP_file}

update+ing