操作系统:CentOS7

这两天一时兴起,想在阿里云上部署个蜜罐玩玩,在网上跟着教程摸索,失败了一次后终于成功了,耗时两天时间

cowrie蜜罐简介:

它是一个具有中等交互的SSH蜜罐,安装在Linux中,它可以获取攻击者用于暴力破解的字典、输入的命令以及上传或下载的恶意文件。攻击者在上传恶意文件后,执行恶意文件的操作均会失败,所以对蜜罐本身来说比较安全。

1.建立一个非root用户

由于cowire启动时考虑到了安全性的问题,以root用户启动时会禁止启动

创建用户 用户/密码:cowire/cowire

groupadd cowrie

useradd cowrie -g cowrie

passwd cowrie

2.安装需要用到的环境

yum install wget git gcc-c++ openssl-devel python-devel python-setuptools -y

yum -y install epel-release

yum -y install python-pip

pip install virtualenv

3.蜜罐安装

su cowrie

cd ~

git clone https://github.com/micheloosterhof/cowrie.git

cd cowrie/

virtualenv cowrie-env //创建虚拟环境

source cowrie-env/bin/activate //激活虚拟环境

pip install –upgrade pip

pip install –upgrade -r requirements.txt

4.蜜罐配置

两个主要配置文件在‘ ./etc/ ’目录

复制示例文件并修改

cp etc/cowrie.cfg.dist etc/cowrie.cfg

vim etc/cowrie.cfg

这里我主要修改了hostname,为了逼真一点,端口什么的没有修改默认2222端口,一会会进行端口转发

修改可以登录假系统的账号密码

cp etc/userdb.example etc/userdb.txt

vim userdb.txt

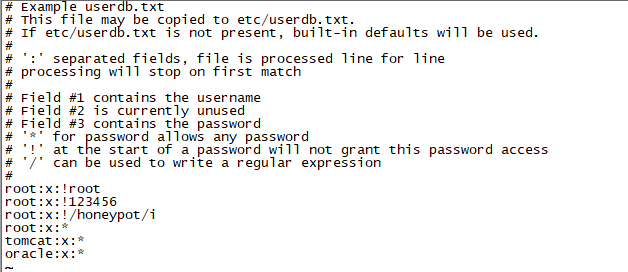

原userdb.example文件,!号表示该密码不可登录,*表示任意密码可以登录

修改uesrdb.txt文件,表示 root 可以通过 canyouhackme 的密码登录

5.端口转发

firewalld允许23333端口连接

su

firewall-cmd --zone=public --add-port=23333/tcp --permanent

service firewalld restart

修改ssh默认端口,将#Port 22修改为Port 23333

vim /etc/ssh/sshd_config

在阿里云安全组中添加规则允许23333端口入站连接

允许端口转发:

vim /etc/sysctl.conf

将net.ipv4.ip_forward=0,修改为net.ipv4.ip_forward=1,没有则添加

执行命令使其生效:

sysctl -p

使用firewalld开启端口转发将22端口转发到2222端口

firewall-cmd --add-forward-port=port=22:proto=tcp:toport=2222

6.准备就绪开启蜜罐

su cowrie

bin/cowrie start

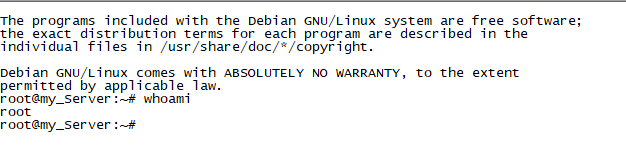

开始连接,端口22,进入了一个假命令行

我们可以在目录 /home/cowrie/cowrie/var/log/cowrie/cowrie.log 中看到记录,例如shell的执行记录,登录账号密码记录等

下篇:将蜜罐记录存储到mysql中

参考文章:

SSH蜜罐COWRIE安装与使用

Cowrie蜜罐部署教程