1、个人信息

- 姓名:程开

- 学号:201821121060

- 班级:计算1812

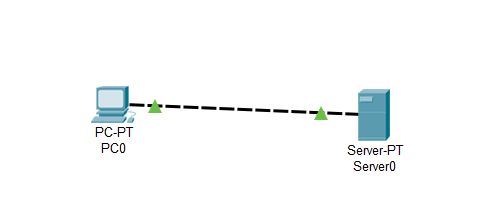

2、建立网络拓扑结构

左边PC,右边服务器

3、配置参数

PC的IP地址:192.168.1.60

服务器IP地址:192.168.1.61

4.1.1 DNS

首先在服务器端进行DNS的配置

然后在PC端把域名翻译成IP地址的地方填入服务器的IP地址

输入域名进行访问,结果如下

4.1.2 DNS抓包分析

如下图,Srcip为源地址,DstIP为目的地址。 TTL为IP协议的一个8个二进制位的值,由数据包的发送者设置,每经过一台主机或设备, 这个值就要减少一点. 如果在数据包到达目的地前, TTL值被减到了0,那么这个包将作为一个ICMP错误的数据包被丢弃,即TTL的大小决定了数据的最大传输时间。

UDP 是User Datagram Protocol的简称,给应用程序发送数据包功能并允许它们在所需的层次上架构自己的协议。

NAME记录了域名

在下面的DNS answer中 TYPE 为类型情况,CLASS为类详情,LENGTH为资源数据长度

4.2.1 FTP

软件的FTP是默认打开的,使用默认进行测试

接下来打开PC的命令行,使用FTP指令连接上服务器,其中输入密码的时候不会显示具体数字,正常输入即可

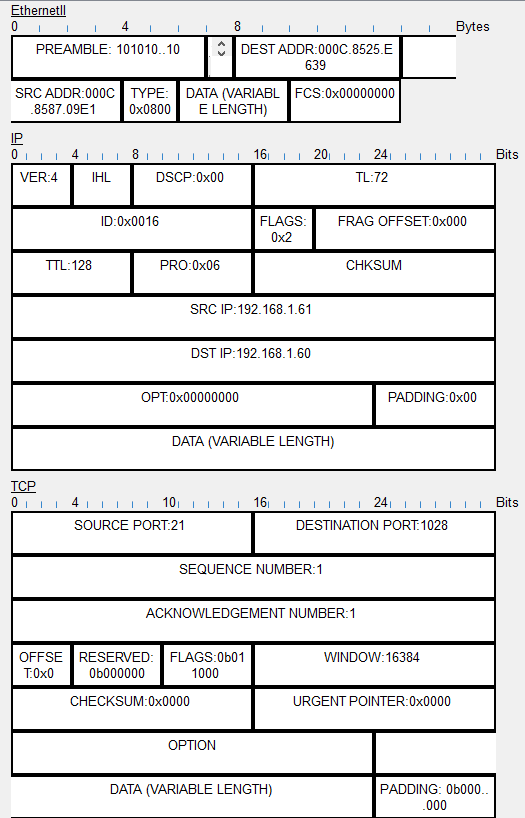

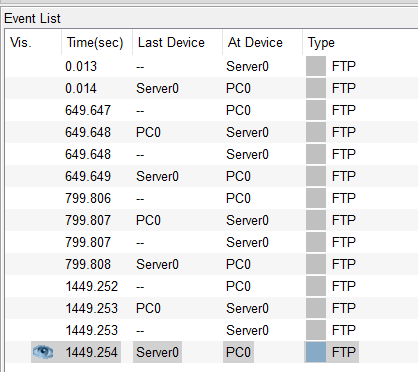

4.2.2 FTP抓包分析

每次使用ftp指令,都会有对应的收发数据包

比如第一条

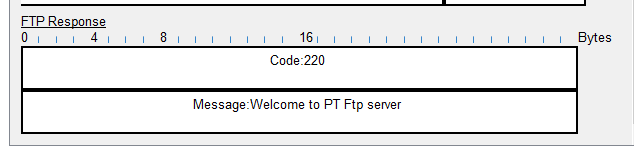

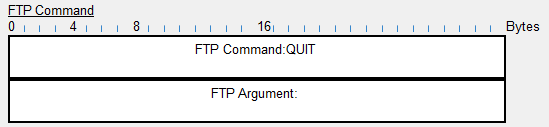

还有最后的退出指令与回复

code的意思是对应指令的编码

4.3.1 DHCP

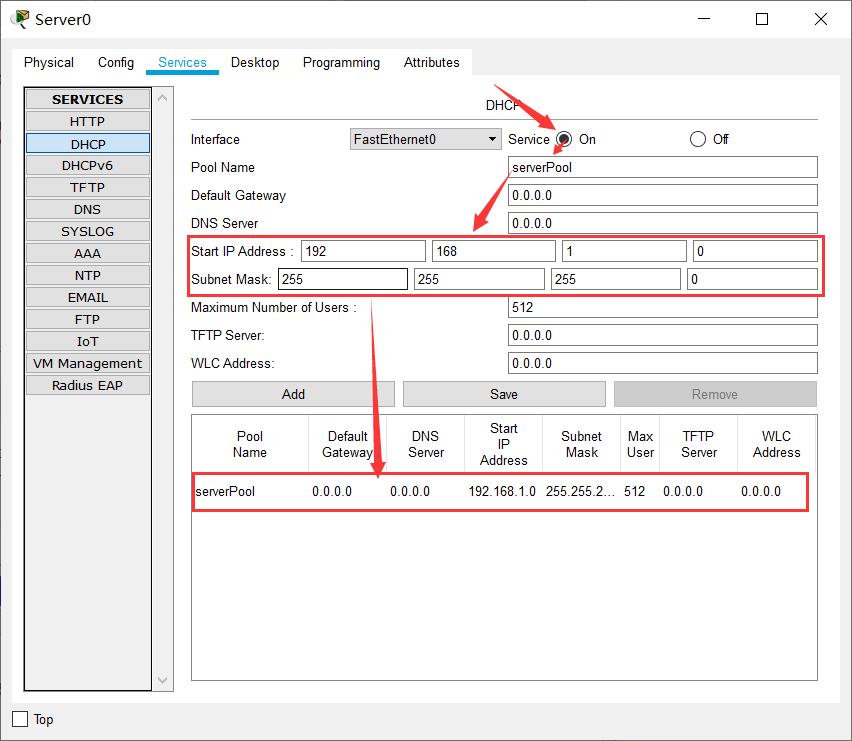

首先在服务器进行设置,设置IP池的上下限

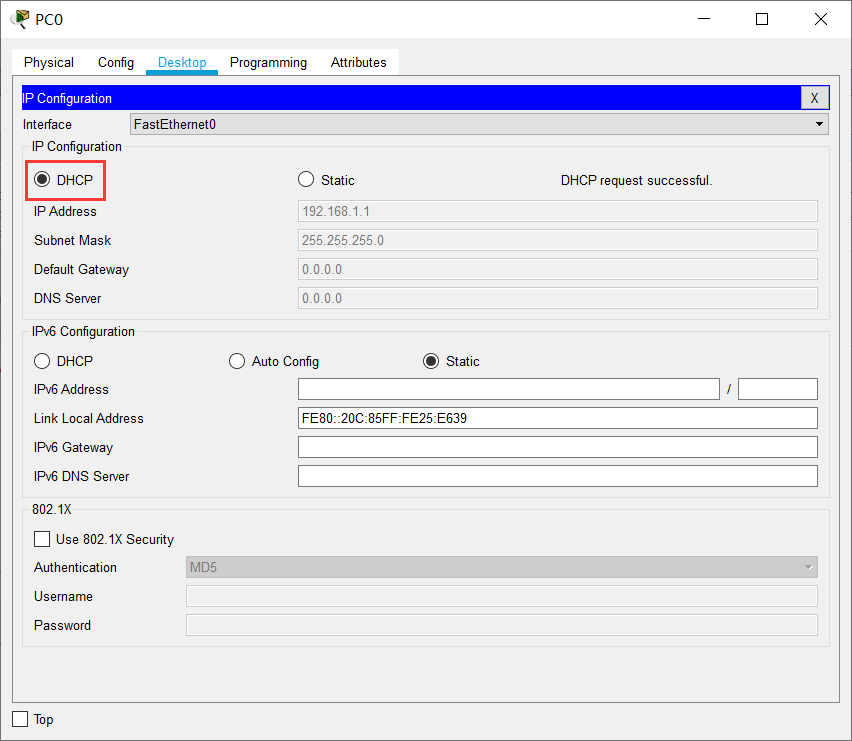

然后在PC端选择DHCP动态主机设置协议,系统便会自动分配地址,其中192.168.0.0是一个特殊地址

4.3.2 DHCP抓包分析

OP:客户端发送给服务端的封包 设置为1, 反方向为2

Htype:硬件类别,ethernet 为1

Hlen:硬件长度,ethernet为6

TRANSATION ID:dhcp server端回复client报文时,需要携带对应的transaction ID,否则将被client丢弃。

Hops:若数据包需经过router发送,每站加1,若在同一网内,为0

Seconds:由用户指定的时间,指开始地址获取和更新进行后的时间

Flags:从0—15bits,最左一bit为1时表示server将以广播方式传递封包给client,其余尚未使用

Ciaddr:用户IP地址

Siaddr:用于bootsrtap过程中的IP地址(服务器的IP地址)

Chaddr:client的硬件地址

Sname:可选server的名称,以0x00结尾

File:启动文件名

Options:厂商标识,可选的参数字段

详细信息可以参考这个:https://blog.csdn.net/lizhiqiang5846/article/details/51955358

4.4.1 SMTP与POP3

先将PC端的地址恢复

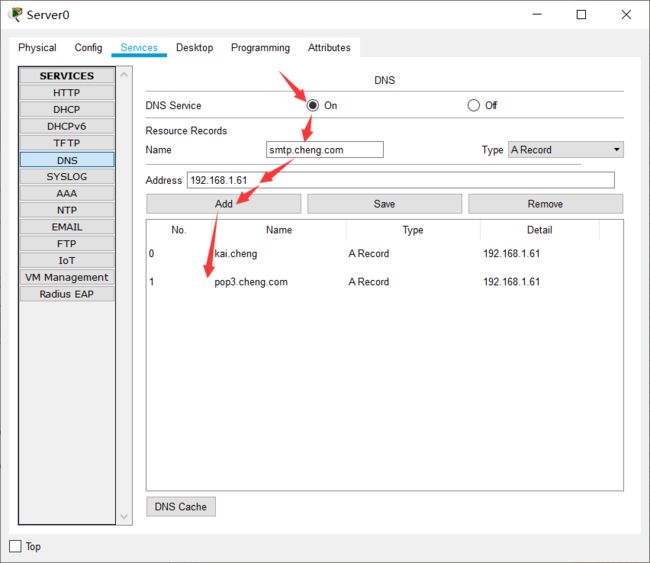

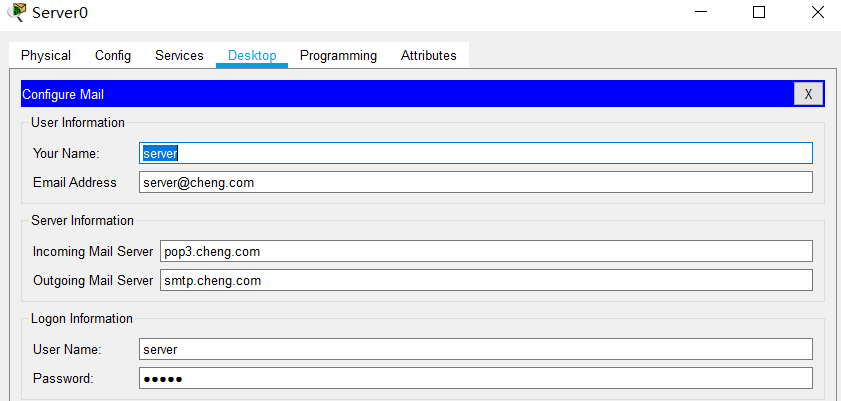

然后在服务器端添加pop3与smtp的域名

在EMAIL上添加2位用户,2位用户可以通过邮箱进行联系

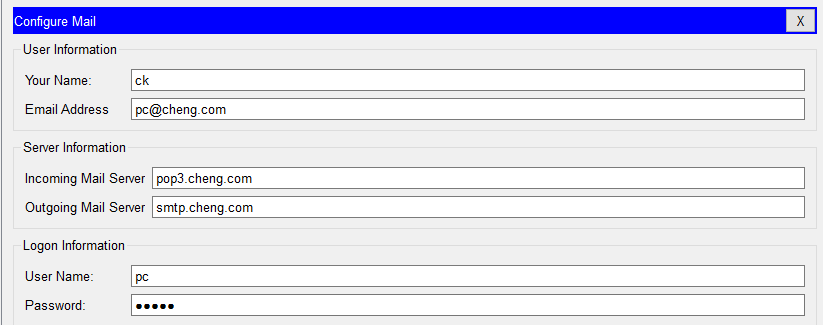

之后分别在邮箱配置界面进行设置

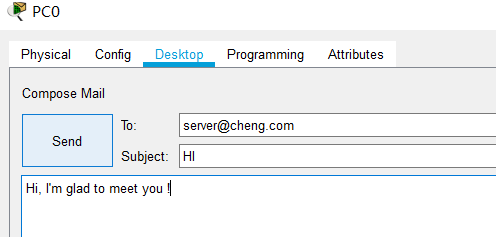

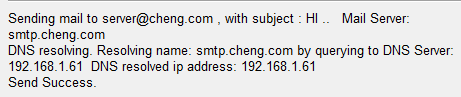

然后开始发送邮件,填写地址,主题内容,发送成功

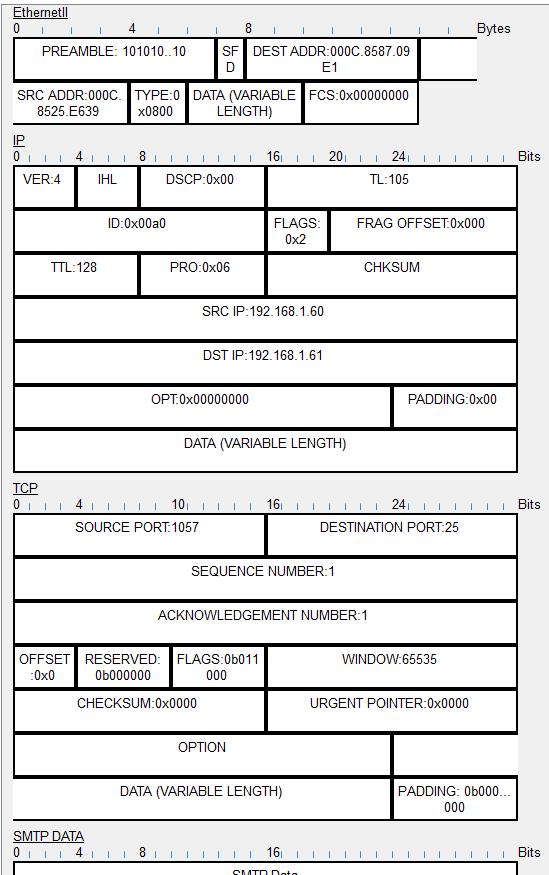

4.4.2 SMTP与POP3抓包分析

5、产生的疑问

①关于DNS server,测试里面是直接输入了地址,那实际生活中是怎么通过域名访问到IP地址呢

当一个浏览者在浏览器地址框中打入某一个域名,或者从其他网站点击了链接来到了这个域名,浏览器向这个用户的上网接入商发出域名请求,接入商的DNS服务器要查询域名数据库,看这个域名的DNS服务器是什么。然后到DNS服务器中抓取DNS记录,也就是获取这个域名指向哪一个IP地址。在获得这个IP信息后,接入商的服务器就去这个IP地址所对应的服务器上抓取网页内容,然后传输给发出请求的浏览器。

②为什么在smtp与pop3抓包分析里面不能看见邮件具体的内容