个人信息:

姓名:倪晓东

班级:计算1811

学号:201821121020

1 实验目的

熟练使用Packet Tracer工具。分析抓到的应用层协议数据包,深入理解应用层协议,包括语法、语义、时序。

2 实验内容

使用Packet Tracer,正确配置网络参数,抓取应用层协议的数据包并分析,协议包含DNS、FTP, DHCP, stmp, pop3。

3. 实验报告

建立拓网络拓扑结构:

该网络拓扑结构有一台PC机与一台服务器组成。

3.1 DNS

(1)配置参数

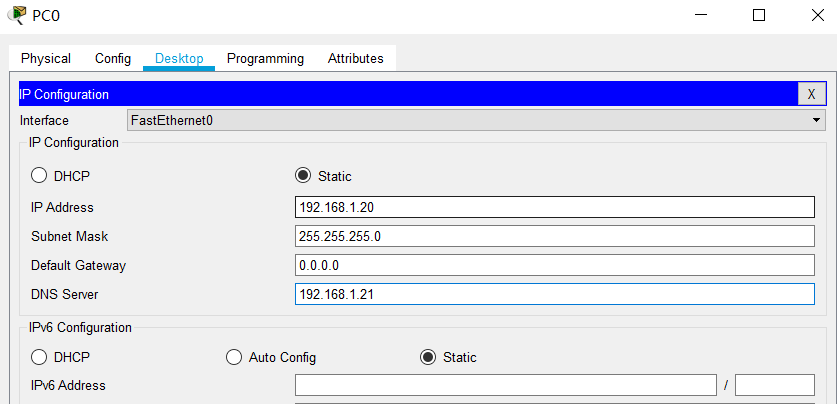

客户端的IP地址:192.168.1.20 服务器IP地址:192.168.1.21

操作:打开服务器中的添加DNS服务并在PC机中加入地址:

最后通过域名访问服务器。

(2)抓包结果及分析:

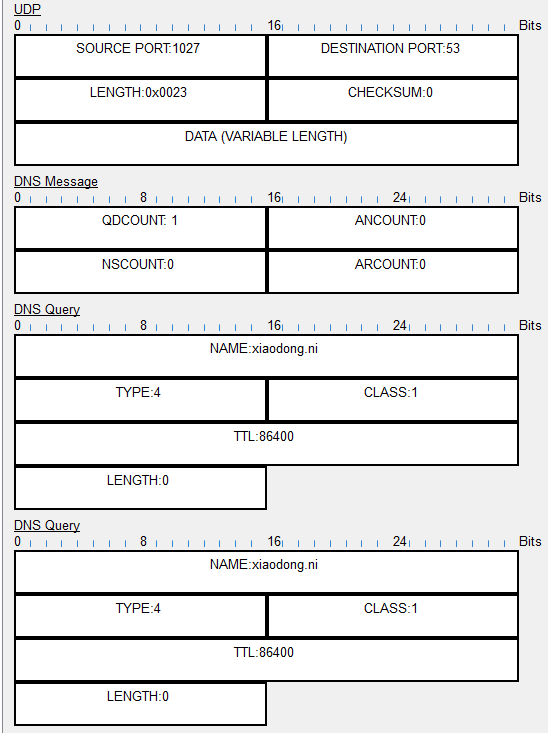

Ethernetll记录了序言,最长地址,搜索地址与数据类型;

IP记录了请求搜索机的ip地址与回应服务器的IP地址;

UDP记录了包的来源与目的地;

DNS Message中有请求量、回应量、服务器记录量、额外记录;

DNS Query中有请求的类,TTL结果灰白多久。

3.2 FTP

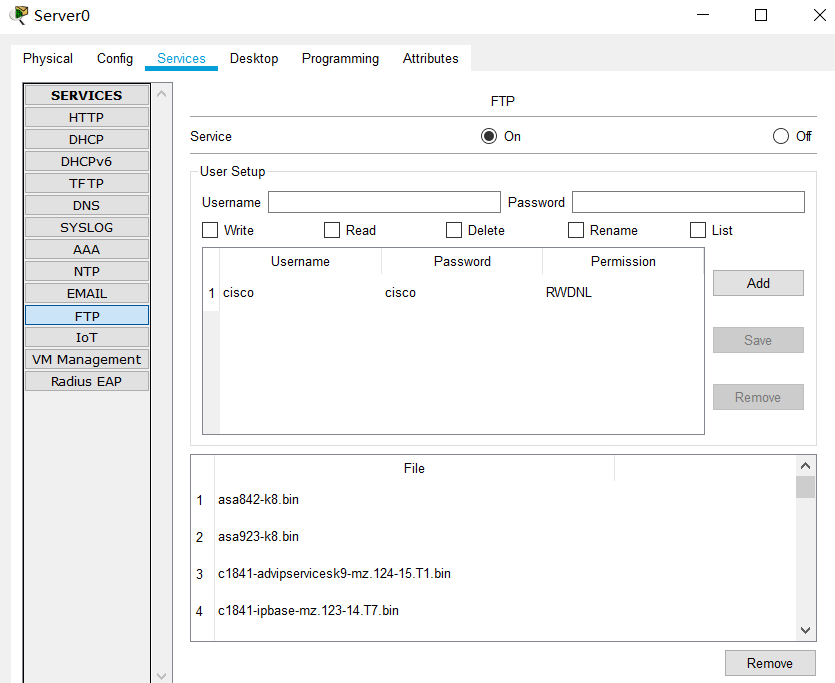

(1) 操作:打开服务器FTP服务可以看见该协议以开启,通过命令行访问。

打开命令行输入指令:

(2) 抓包结果及分析'

IP中记录了需要访问的地址和PC机自身地址以及可变长度;

TCP中有源端口号和目的端口号表示包从哪里来,要去哪里;32位序号,16位校检号和16位紧急指针,以及选项和数据;

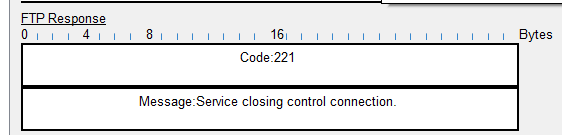

FTP Response为最终服务器接收登录密码后的回应报文。

在命令行使用ftp指令请求链接服务器时,服务器回应需要登录的账号和密码:

最后输入quit退出后,服务器断开连接:

3.3 DHCP

(1)操作:

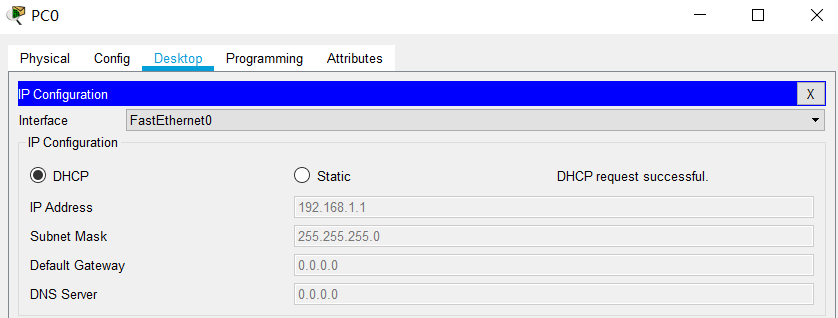

先打开服务器中的DHCP服务,并选择IP地址范围;

再将PC机的Static换成DHCP并等待请求IP地址范围成功;

(2)抓包结果及分析:

服务器响应报文包括请求端的地址,客户地址,服务器分配的地址(192.168.1.1),服务器地址;

SERVER HOSTNAME表示64字节,FILE表示报文有128字节。

DHCP Domain Name Server Option 为DHCP域名服务器选项。

3.4 SMTP和POP3

(1)操作:

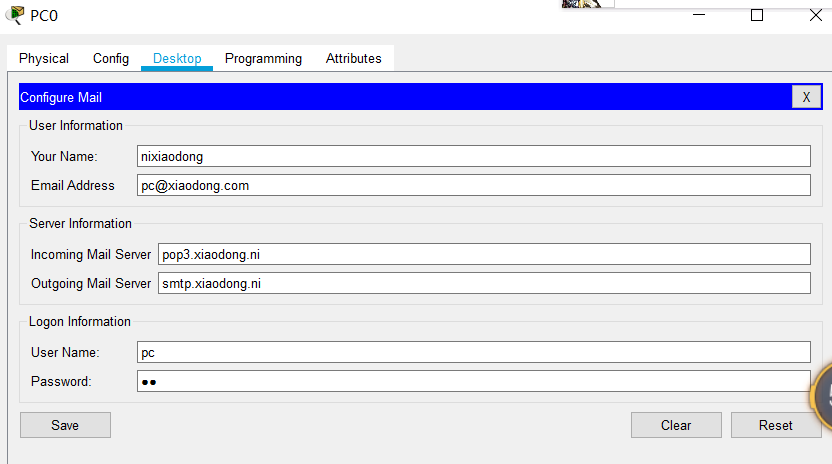

先将之前PC机IP中DHCP选项换回Static,并在下面填入DNS地址,再在服务器DNS服务中加入pop3和SMTP对应域名;

在PC机邮箱选项中加入自己的邮箱账户、地址,以及前面的pop3和smtp域名;

需要在服务器上添加邮箱账户:

在PC机邮箱选项中填写邮箱信息,并发送:

(2)抓包结果及分析:

TCP中第一行为源端口号与目标端口号,第二行为序列号,第三行为确认编号,

第四行有保留的地址和窗口,16位校检号和16位紧急指针,选项和数据。

四、通过该实验产生新的疑问及解答

1.我们通过服务器去发送邮件,那么 我们是否可以通过访问同一个服务器去知道别人何时何地发送了邮件,邮件内容是什么?

解答:外网应该不行,但是如果是内部服务器提供的邮箱,但是没有对邮件内容保存也可以查到部分信息(发件人,主题)。