信息探测(google语法)

信息探测也成为踩点

在渗透测试中,搜集目标资料是渗透测试人员的必备技能。这可谓知己知彼,百战不殆。

在搜集目标资料时搜集哪些资料那?其实最主要的就是服务器的配置信息和网站的信息,其中包括网站注册人,目标网站系统,目标服务器系统,目标网站相关子域名,目标服务器所开放的端口和服务器存放网站等。可以说只要是与目标网站相关的信息,我们都应该尽量去搜集

google hack

基本搜索:

*Google不分大小写

*Google可以使用通配符:*表示一个词/字

*Google会智能地保留一些内容,比如一些过时的词,一些不合适呈现的内容(比如违法信息)

*最常用的:“关键字”,双引号会使Google强制搜索包含关键字的内容

*布尔操作符:and(+),not(-),or(|),and现在已不需要,多个关键字google会都匹配到

google常用语法

关键字 说明

site 指定域名

intext 正文中存在关键字的网页

intitle 标题中存在关键字的网页

info 一些基本信息

inurl url存在关键字的网页

filetype 搜索指定文件类型

*link 搜索链接到某个网站的连接

排除子域名:

site:baidu.com -site:www.baidu.com

Site:video.baidu.com

SQL注入页面:

Site:tw inurl:?id=1..1000000 filetype:php

目录遍历:

Intext:”index of”

Intext:”index of” intitle:”index of”

Intext:”Parent Directory” intitle:”index of ”

用户名和密码文件:

Filetype:txt intext:用户名 and 密码

Filetype:txt intext:username and password

电子邮件列表:

Intext:”index of ” intext:.eml

指定端口网站:

Inurl:8443 -intext:8443

敏感文件:

Site:tw filetype:inc intext:mysql_connect

特定网站:

Site:tw intitle:”apache tomcat” inurl:8080

政府/军事数据

Site:gov.tw intext:”password” filetype:txt

intitle:index.of

• error|warning

• login|logon

• username|userid|ID

password|passcode

admin|administrator

-ext:html|-ext:htm|-ext:asp|-exp:php 过滤掉常见的

inurl:temp|inurl:tmp|inurl:backup|inurl:bak 这个不一定用url

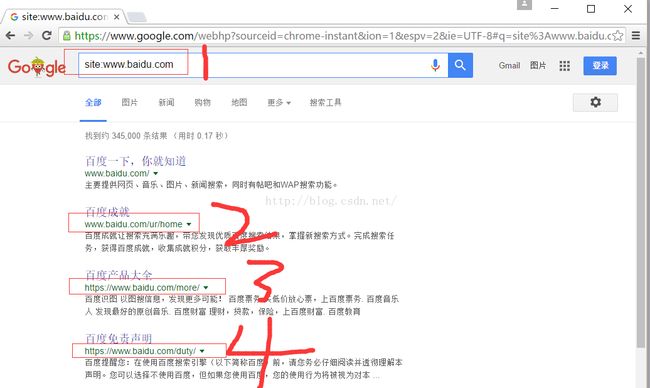

1搜索子域名

利用google搜索网站子域名是一件非常简单也非常复杂的事情。简单是指只要用google搜索一下即可:复杂是从海量的信息中寻找子域名。

一般会选择前10~20页作为信息搜集,包括现在流行的子域名查询工具,对于大型网站进行子域名搜集,基本不可靠(不全面)的。一方面是因为任务量太大,另一方面则是收录问题,有些新建的网站可能搜索引擎还没有收录。所以目前没有一种比较好的办法完全搜集子域名

2:搜索web信息

intitle:管理登录 filetype:php(查询网页标题含有“管理登录”,并且为php类型的网站)

搜集Discuz论坛主机

语法:intext:Powered by Discuz

如果攻击者拥有Discuz漏洞,并且配合Google来寻找Discuz主机,那么后果是非常严重的

google虽然很强大,但是它只能查询出蜘蛛爬行过的网页,而蜘蛛遵照网站根目录robots.txt的约定进行爬行,如果一些敏感目录不希望蜘蛛进行爬行,则可以写在网站根目录robots.txt中,虽然这样不会被蜘蛛爬行到导师攻击者可以直接访问robots.txt

网络蜘蛛:

蜘蛛在爬行时,会爬行整个网站,网站内所有的链接都会被一一提交到google的数据库中。