2019年信息安全工程师考试下午真题及答案

试题一(共14分)

阅读下列说明,回答问题1至问题3,将解答填入答题纸的对应栏内。

【说明】

访问控制是保障信息系统安全的主要策略之一,其主要任务是保证系统资源不被非法使用和非常规访问。访问控制规定了主体对客体访向的限制,并在身份认证的碁础上,对用户提出的资源访问请求加以控制。当前,主要的访问控制模型包括:自主访问控制(DAC)模型和强制访问控制(MAC)模型。

【问题1】(6分)

针对信息系统的访问控制包含哪三个基本要素?

【问题2】(4分)

BLP模型是一种强制访问控制模型,请问:

(1)BLP模型保证了信息的机密性还是完整性?

(2)BLP模型采用的访问控制策略是上读下写还是下读上写?

【问题3】(4分)

Linux系统中可以通过Is•命令查看文件的权限,例如:文件net.txt的权限属性如下所示:

-rwx——-1 root root 5025 May 25 2019 /home/abc/net.txt

请问:

(1)文件net.txt属于系统的哪个用户?

(2)文件net.txt权限的数字表示是什么?

试题一参考答案

【问题1】

主体、客体、授权访问

【问题2】

(1)机密性

(2)下读上写

【问题3】

(1)root

(2)700

试题二(共13分)

阅读下列说明和表,回答问题1至问题3,将解答填入答题纸的对应栏内。

【说明】

密码学作为信息安全的关键技术,在信息安全领域有着广泛的应用。密码学中,根据加密和解密过程所采用密钥的特点可以将密码算法分为两类:对称密码算法和非对称密码算法。此外,密码技术还用于信息鉴别、数据完整性检验、数字签名等。

【问题1】(6分)

信息安全的基本目标包括真实性、保密性、完整性、不可否认性、可控性、可用 性、可审查性等。密码学的三大安全百标C.I.A分别表示什么?

【问题2】(5分)

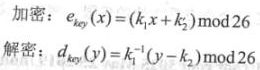

仿射密码是一种典型的对称密码算法。仿射密码体制的定义如下:

令明文和密文空间M= C =Z26,密钥空间![]() 。对任意的密钥

。对任意的密钥![]() 定义加密和解密的过程如下:

定义加密和解密的过程如下:

其中k1-1表示k1在Z26中的乘法逆元,即k1-1乘以k1对26取模等于1,gcd(k1,26)= 1表示k1与26互素。

设已知仿射密码的密钥fey = (11,3),英文字符和整数之间的对应关系如表2.1。则:

(1)整数11在Z26中的乘法逆元是多少?

(2)假设明文消息为“SEC”,相应的密文消息是什么?

【问题3】(2分)

根据表2.1的对应关系,仿射密码中,如果已知明文“E”对应密交“C”,明文“T”对应密文“F”,则相应的key=(k1,k2)等于多少?

参考答案

【问题1】

保密性、完整性、可用性。

【问题2】

(1)19

(2)TVZ

【问题3】

21;22

试题三

阅读下列说明,回答问题1至问题5,将解答填入答题纸的对应栏内。

【说明】

假设用户A和用户B为了互相验证对方的身份,设计了如下通信协议:

1.A→B:RA

2.B→A:f(PAB||RA)

3. A→B: f(PAB||____)

其中:![]() 是随机数,

是随机数,![]() 是双方事先约定并共享的口令,“||”表示连接操作。f是哈希函数。

是双方事先约定并共享的口令,“||”表示连接操作。f是哈希函数。

【问题1】(2分)

身份认证可以通过用户知道什么、用户拥有什幺和用户的生理特征等方法来验证。请问上述通信协议是采用哪种方法实现的?

【问题2】(2分)

根据身份的互相验证需求,补充协议第3步的空白内容。

【问题3】(2分)

通常哈希函数f需要满足下列性质:单向性、抗弱碰撞性、抗强碰撞性。.如果某哈希函数f具备:找到任何满足f(x)=f(y)的偶对(x,y)在计算上是不可行的,请说明其满足哪条性质。

【问题4】(2分)

上述协议不能防止重放攻击,以下哪种改进方式能使其防止重放攻击?

(1)在发送消息加上时间参量。

(2)在发送消息加上随机数。

【问题5】(4分)

如果将哈希函数替换成对称加密函数,是否可以提高该协议的安全性?为什么?

试题三参考答案

【问题1】

通过用户知道什么来验证。

【问题2】

【问题3】

抗强碰撞性。

【问题4】

(1)和(2)

【问题5】

不能(1分)

对称加密方式密钥存在分发和管理困难问题;同时不具备哈希函数的单向性。(3分)

试题四

阅读下列说明和表,回答问题1至问题4,将解答填入答题纸的对应栏内。

【说明】

防火墙类似于我国古代的护城河,可以阻挡敌人的进攻。在网络安全中,防火墙主要用于逻辑隔离外部网络与受保护的内部网络。防火墙通过使用各种安全规则来实现网络的 安全策略。

防火墙的安全规则由匹配条件和处理方式两个部分共同构成。网络流量通过防火墙时,根据数据包中的某些特定字段进行计算以后如果满足匹配条件,就必须采用规则中的处理方式进行处理。

【问题1】(5分)

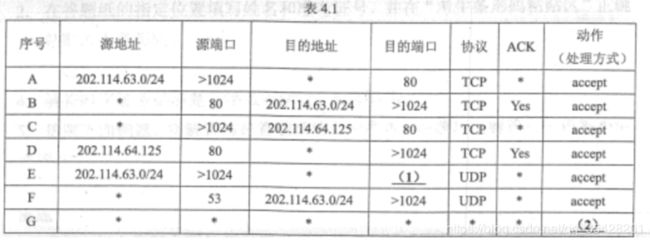

假设某企业内部网(202.114.63.0/24)需要通过防火墙与外部网络互连,其防火墙的过滤规则实例如表4.1所示。

表中“*”表示通配符,任意服务端口都有两条规则。

请补充表4.1中的内容(1)和(2),并根据上述规则表给出该企业对应的安全需求。

【问题2】(4分)

一般来说,安全规则无法覆盖所有的网络流量。因此防火墙都有一条缺省(默认)规则,该规则能覆盖事先无法预料的网络流量。请问缺省规则的两种选择是什么?

【问题3】(6分)

请给出防火墙规则中的三种数据包处理方式。

【问题4】(4分)

防火墙的目的是实施访问控制和加强站点安全策略,其访问控制包含四个方面的内 容:服务控制、方向控制、用户控制和行为控制。请问表4.1中,规则A涉及访问控制的哪几个方面的内容?

试题四参考答案

【问题1】

(1)53 (2)Drop

企业对应的安全需求有:

(1)允许内部用户访问外部网络的网页服务器;

(2)允许外部用户访问内部网络的网页服务器(202.114.64.125);

(3)除1和2外,禁止其他任何网络流量通过防火墙。

【问题2】

两种缺省选择是,默认拒绝或者默认允许。

【问题3】

Accept、Reject、Drop

【问题4】

服务控制、方向控制和用户控制。

试题五

阅读下列说明和图,回答问题1至问题4,将解答填入答题纸的对应栏内。

【说明】

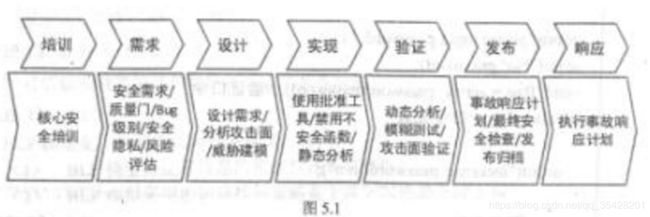

信息系统安全开发生命周期(Security Development Life Cycle(SDLC))是微软提出的从安全角度指导软件开发过程的管理模式,它将安全纳入信息系统开发生命周期的所有阶段,各阶段的安全措施与步骤如下图5.1所示。

【问题1】(4分)

在培训阶段,需要对员工进行安全意识培训,要求员工向弱口令说不!针对弱口令最有效的攻击方式是什么?以下口令中,密码强度最高的是( )。

A. security2019

B. 2019Security

C. Security@2019

D. Security2019

【问题2】(6分)

在大数据时代,个人数据正被动地被企业搜集并利用。在需求分析阶段,需要考虑采用隐私保护技术防止隐私泄露。从数据挖掘的角度,隐私保护技术主要有:基于数据失真的隐私保护技术、基于数据加密的隐私保护技术、基于数据匿名隐私保护技术。

请问以下隐私保护技术分别属于上述三种隐私保护技术的哪一种?

(1)随机化过程修改敏感数据

(2)基于泛化的隐私保护技术

(3)安全多方计算隐私保护技术

【问题3】(4分)

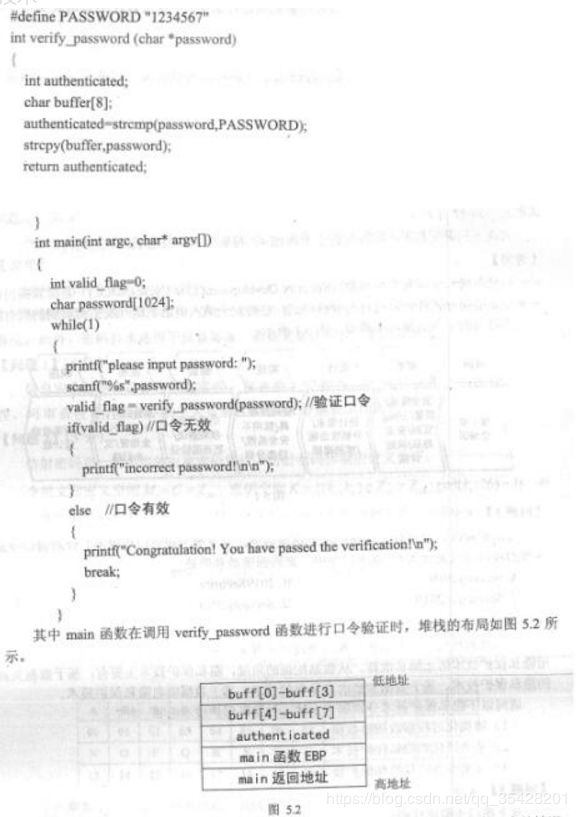

有下述口令验证代码:

请问调用verify_password函数的参数满足什么条件,就可以在不知道真实口令的情况下绕过口令验证功能?

【问题4】(3分)

SDLC安全开发模型的实现阶段给出了 3种可以采取的安全措施,请结合问题3的代码举例说明?

试题五参考答案

【问题1】

针对弱口令最有效的攻击方式是穷举攻击。(2分)

C(2分)

【问题2】

(1)随机化过程修改敏感数据属于基于数据失真的隐私保护技术

(2)基于泛化的隐私保护技术基于数据失真匿名化的隐私保护技术

(3)安全多方计算隐私保护技术基于数据加密的隐私保护技术

【问题3】

参数password的值满足的条件为:

password数组长度大于等于12 个字符,其中,password[8] ~password[11]这部分每个字符均为空字符。

【问题4】

(1)使用批准工具:编写安全代码。

(2)禁用不安全函数:禁用C语言中有隐患的函数。

(3)静态分析:检测程序指针的完整性。

内容来源于网络,并不全对,适用于自己估量,估计我自己凉凉。