网络安全可视化系列谈:西电捷通基于安全协议分析的可视化

导读:刚刚过去的2016年国家网络安全宣传周,以“网络安全为人民,网络安全靠人民”的主题吸引了近百家企业参与,盛况空前。万物互联时代,安全是制约其良性、可持续发展的重要因素之一。而在网络安全可视化领域,一些专业人士已不再满足于“地图炮”为内部安全管理提供的直观感受,转而探索公众更易理解的方式,《首席安全技术官》开辟“网络安全可视化系列谈”栏目,请到西电捷通安全可视化团队专家解读:基于安全协议分析的网络安全可视化的原理和工程实现。

西电捷通安全可视化工具研究

在解决网络安全问题的过程中,“人”的认知和判断能力始终处于主导地位,俗话说,一图胜万言,一个能帮助人们更好地分析网络安全数据的实用办法就是将数据以图形图像的方式表现出来,并配合友好的交互手段,建立人与数据之间的图像通信,甚至借助情景体验或者安全问题复现,帮助人们提高视觉处理能力,洞察网络安全数据中隐含的信息,提高感知分析和理解问题的能力,这就是网络安全可视化。

网络安全可视化是一个新兴的、尚处在发展阶段的研究方向,面对越来越复杂的网络环境、庞大的网络数据和出其不意的攻击手段,在关键技术和基础理论的研究上还有很多问题亟待解决,如理论研究、数据处理、应用多样化、概念延伸等。本文仅从概念延伸这一方面分析网络安全可视化面临的挑战,并探讨未来研究趋势。

网络安全可视化外延探析:让普通用户感知网络威胁

在数据驱动安全概念深入人心的今天,网络安全领域盛行的安全可视化一般都是将威胁与攻击数据用图表来呈现,将积累的大量数据分析归类,形成一张张“地图炮”,而这些数据及视觉效果往往只便于少数业内人士或企业内部运维人员理解操作,无法在大众传播上形成直观、丰富的体验。

因此,网络安全可视化的概念需要延伸到可感知的网络安全——既为网络安全分析人员进行相关数据的图形展示,协助其分析网络,又能使普通用户感知到自己所处的网络面临什么样的威胁。

与此同时,我们也看到业界对可视化的最大期待是在网络安全基础协议分析上:通过分析安全基础协议,确定安全隐患的症结所在,根据症结对症下药,让受众知其然并知其所以然,这与西电捷通的网络安全可视化观念不谋而合——“网络安全最本质的可视化是进行最基础、最底层的安全协议分析,安全的最终本质应该是信任”。

基于基础安全协议分析的可视化原理,以Wi-Fi密码破解为例

笔者曾在某信息安全技术机构从事安全协议及技术的研究及检测,由于一些契机了解并加入了西电捷通,这两家机构虽然性质不同,但都对网络安全有着很深的见地与研究,后者一直从事网络安全基础技术研发。2004年IEEE举办了首次网络安全可视化研讨会(The international symposium on visualization for cyber security,VizSec)[1],标志着该研究领域开始受到重视。当时,西电捷通便已洞察该领域的价值并着手研究,希望通过可视化方式,让数据更好地被使用,为用户产生价值。

工欲善其事,必先利其器,长期的深耕研究才能拥有行业前瞻性的眼光,做出成绩的前提条件是具备领先的技术积淀。

针对一个网络安全事件,比如Wi-Fi密码破解,市场上强烈推崇的破解神器是Wi-Fi万能钥匙,细究其原理,就会明白,万能钥匙声称免费破解密码,使得大量手机用户下载使用,其实只是通过用户上传分享的热点(主动或“被动”)到后台服务器的方式收集、积累数据。后台服务器维护热点数据库,其中包含热点名称(或者用来唯一标识的MAC地址)以及与其对应的密码字符串。查询密码时,用户将周围扫描到的陌生热点信息上传,服务器后台查询到对应的密码(如果分享过的话)后返回给APP供用户选择使用,这就是为什么使用万能钥匙时首先确保手机联网了,整个过程就是基于大数据的筛选和处理过程。

对于同样的问题,基于安全协议分析的网络安全可视化不同于以上“破解”方式,思路是这样的:

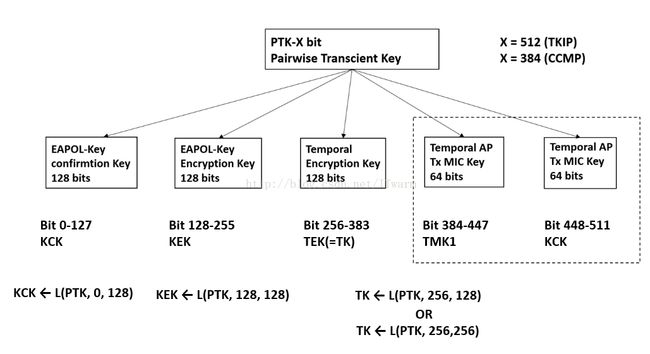

首先,WPA(Wi-Fi Protected Access)是Wi-Fi联盟针对WEP被发现存在严重安全漏洞后推出的一个过渡标准,这是目前常用的一种加密方式,它针对WEP的安全漏洞做了很多改进:初始向量(IV)由原来的24bit变为48bit;密钥长度增加到128bit;采用复杂的临时密钥完整性协议(Temporal Key IntegrityProtocol,TKIP)数据加密和消息完整性检查(MessageIntegrity Check,MIC)来检测消息的完整性。为了提高安全性,Wi-Fi联盟推出的第二代标准WPA2,相对于之前的WPA没有特别大的区别,主要是WPA2用CCMP和AES取代了WPA的MIC和TKIP,使得算法更加安全可靠。简单概括WPA和WPA2的加密方式如下:

WPA= Preshared Key + TKIP +MIC;

WPA2= Preshared Key + AES +CCMP;

Preshared Key属于个人版(WPA-Personal),不需要认证服务器,但需要预共享密钥(PSK),进行四次握手来完成认证。具体过程如下:

图1:WPA的四次握手机制

其中ANonce和SNonce分别是接入点(Access Point,AP)和终端(Station,STA)产生的随机数。

第一次握手:AP将MACAP和ANonce发送给STA;STA接收到后也随机产生SNonce,结合SSID、MACSTA和MACAP、ANonce计算得到PTK(Pairwise Transient Key),并对发送的消息进行MIC校验;

第二次握手:STA将产生的SNonce和MACSTA以及MIC发送给AP端;此时AP端也有了计算PTK的所有数据,用同样的方法计算得到PTK后进行MIC校验,并与STA端发送来的MIC进行匹配。若匹配失败,则丢弃,握手失败;若匹配成功则发送第三次握手;

第三次握手: AP将产生的MIC发送给STA端,证明自己拥有有效的MIC;STA收到并校验正确后,装入PTK和GTK(GroupTemporal Key),并发送第 四次握手;

第四次握手:AP收到返回值Ack后,也装入PTK和GTK,至此四次握手完成。

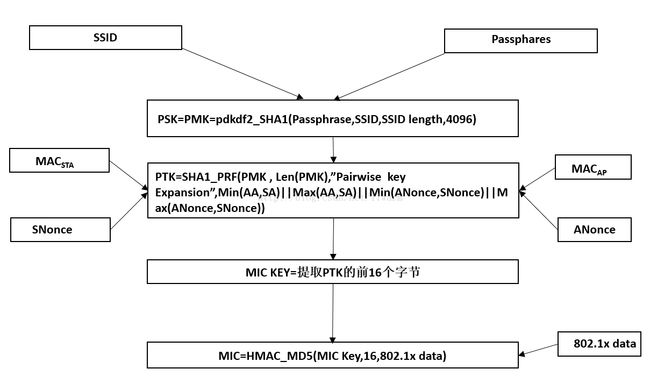

接下来给出握手过程中MIC的派生图以及AP和STA之间的加密通信过程中使用的GTK派生图。

图2:MIC的派生图

图3:GTK派生图

仔细研究以上过程不难发现:STA和AP端在第一次和第二次握手过程中,它们产生的随机数SNonce和ANonce是没有进行加密的,那如果我们拿到随机数SNouce和ANonce,再通过抓取得到MIC值,我们就可以实现穷举来实现获取密码。

有了以上的知识储备,如何将其展示出来,具备既为专业人员提供帮助,又能使普通用户感知威胁的能力,这本身也是一个很大的挑战。我们着重考虑选取特定的切入点、进行相关工具素材集成、优化参与者交互界面等方面。

如针对2016年315晚会上展示的连接公共Wi-Fi会导致隐私泄露事件,我们团队根据Wi-Fi泄露隐私的本质问题,即在协议层的设计不合理之处进行根本性的研究,结合国内已有对应的无线局域网安全协议——无线局域网鉴别与保密基础结构(WLAN Authenticationand Privacy Infrastructure,WAPI),抛出一个特定的场景来进行不同安全协议可以达到的不同安全效果进行对比演示。通过在没有安全的、基于安全性较弱的以及高度安全的网络协议下同时进行攻击与破解演示,更直观地看到不断增长的网络安全威胁与挑战。场景的设计需要有连贯性,增加观众参与感,不需要面面俱到但强调针对性,工具集成选取考虑到是否具备易操作性、操作过程是否足够简化(如通过自动化脚本设计减少用户操作步骤)、UI界面设计是否简洁、是否易于理解等要素,最终完成一套集软、硬件为一体的便携式可视化装备。

安全可视化工程实现:便携式可视化装备

将抽象的安全问题用实际场景演示的角度阐述,让想了解的人可以实际操作来体验安全与不安全的区别,这并非只是一个概念。

图4:便携式网络安全可视化设备较普通的平面可视化特点

在遵守国家和地方法律法规的前提下,我们面向无线移动安全、物联网安全等热点领域的安全问题,突破性地推出了一系列网络安全可视化装备,2015年12月北京举办的全国商用密码展览会上,我们自主研发的近距离通信安全可视化装备、无线移动网络安全可视化装备、光纤网络安全可视化装备首次成功亮相,这些技术均源于我们在密码学领域的基础研究,通过实际生活中常见的应用场景及通俗易懂的描述,让体验者可以在现场以攻击者身份进行“黑技术”的实际操作,实现标签伪造,数据窃听、篡改、有线网络数据裸传等风险演示,对身份认证、上网数据隐私泄露以及业内很多人认为局域网不联网就安全的概念性错误等误解均进行了说明。

图5:2015全国商用密码展览会上展示的西电捷通网络安全可视化装备