Linux总结(二十六):linux的/文件特殊权限chattr、 lsattr、sudo

一、chattr命令:修改文件系统的权限属性

管理 Linux 系统中的文件和目录,除了可以设定普通权限和特殊权限外,还可以利用文件和目录具有的一些隐藏属性。chattr 命令,专门用来修改文件或目录的隐藏属性,只有 root 用户可以使用。

1、基本格式

[root@localhost ~]# chattr [+-=] [属性] 文件或目录名 + 表示给文件或目录添加属性,- 表示移除文件或目录拥有的某些属性,= 表示给文件或目录设定一些属性。

表 1 列出了常用的一些属性及功能。

| 属性选项 | 功能 |

|---|---|

| i | 如果对文件设置 i 属性,那么不允许对文件进行删除、改名,也不能添加和修改数据; 如果对目录设置 i 属性,那么只能修改目录下文件中的数据,但不允许建立和删除文件; |

| a | 如果对文件设置 a 属性,那么只能在文件中増加数据,但是不能删除和修改数据; 如果对目录设置 a 属性,那么只允许在目录中建立和修改文件,但是不允许删除文件; |

| u | 设置此属性的文件或目录,在删除时,其内容会被保存,以保证后期能够恢复,常用来防止意外删除文件或目录。 |

| s | 和 u 相反,删除文件或目录时,会被彻底删除(直接从硬盘上删除,然后用 0 填充所占用的区域),不可恢复。 |

2、基本应用

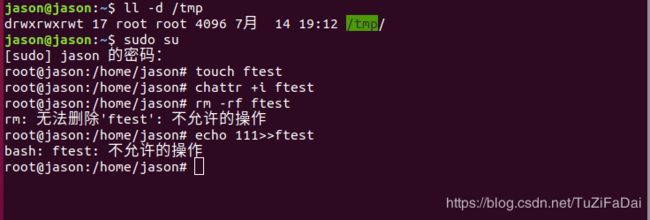

(1)为文件赋予 i 属性

设置有 i 属性的文件,即便是 root 用户,也无法删除和修改数据。

(2)为目录赋予 i 属性

一旦给目录设置 i 属性,即使是 root 用户,也无法在目录内部新建或删除文件,但可以修改文件内容。

给设置有 i 属性的文件删除此属性也很简单,只需将 chattr 命令中 + 改为 - 即可。

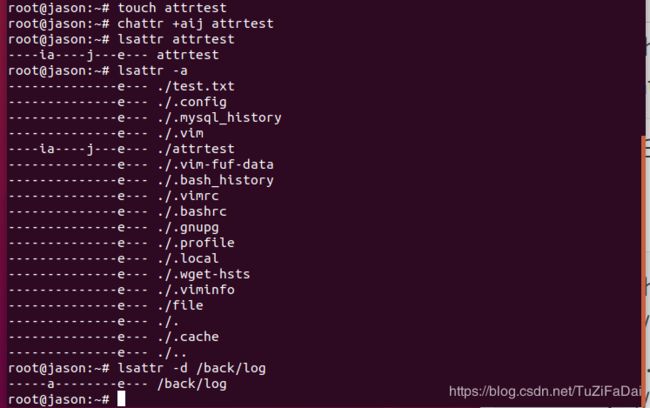

(3)赋予a属性

假设有这样一种应用,我们每天自动实现把服务器的日志备份到指定目录,备份目录可设置 a 属性,变为只可创建文件而不可删除。命令如下:

[root@localhost ~]# mkdir -p /back/log

#建立备份目录

[root@localhost ~]# chattr +a /back/log

#赋予a属性

[root@localhost ~]# cp /var/log/messages /back/log

#可以复制文件和新建文件到指定目录中

[root@localhost ~]# rm -rf /back/log/messages

rm: cannot remove '/back/log/messages': Permission denied

#无法删除 /back/log/messages,操作不允许注意,通常情况下,不要使用 chattr 命令修改 /、/dev/、/tmp/、/var/ 等目录的隐藏属性,很容易导致系统无法启动。另外,chatrr 命令常与 lsattr 命令合用,前者修改文件或目录的隐藏属性,后者用于查看是否修改成功。有关 lsattr 命令,放到下节讲解。

二、lsattr命令:查看文件系统属性

使用 chattr 命令配置文件或目录的隐藏属性后,可以使用 lsattr 命令查看。

1、基本格式

lsattr 命令,用于显示文件或目录的隐藏属性,其基本格式如下:

[root@localhost ~]# lsattr [选项] 文件或目录名常用选项有以下 3 种:

(1)-a:后面不带文件或目录名,表示显示所有文件和目录(包括隐藏文件和目录)

(2)-d:如果目标是目录,只会列出目录本身的隐藏属性,而不会列出所含文件或子目录的隐藏属性信息;

(3)-R:和 -d 恰好相反,作用于目录时,会连同子目录的隐藏信息数据也一并显示出来。

2、基本应用

三、sudo命令

我们知道,使用 su 命令可以让普通用户切换到 root 身份去执行某些特权命令,但存在一些问题,比如说:

(1)仅仅为了一个特权操作就直接赋予普通用户控制系统的完整权限;

(2)当多人使用同一台主机时,如果大家都要使用 su 命令切换到 root 身份,那势必就需要 root 的密码,这就导致很多人都知道 root 的密码;

考虑到使用 su 命令可能对系统安装造成的隐患,最常见的解决方法是使用 sudo 命令,此命令也可以让你切换至其他用户的身份去执行命令。

相对于使用 su 命令还需要新切换用户的密码,sudo 命令的运行只需要知道自己的密码即可,甚至于,我们可以通过手动修改 sudo 的配置文件,使其无需任何密码即可运行。su需要知道root密码,sudo只需要输入自己密码即可。

一、基本格式

sudo 命令默认只有 root 用户可以运行,该命令的基本格式为:

[root@localhost ~]# sudo [-b] [-u 新使用者账号] 要执行的命令常用的选项与参数:

-b :将后续的命令放到背景中让系统自行运行,不对当前的 shell 环境产生影响。

-u :后面可以接欲切换的用户名,若无此项则代表切换身份为 root 。

-l:此选项的用法为 sudo -l,用于显示当前用户可以用 sudo 执行那些命令。

2、基本使用

(1)无法使用 su - sshd 的方式成功切换到 sshd 账户中,因为此用户的默认 Shell 是 /sbin/nologin。这时就显现出 sudo 的优势,我们可以使用 sudo 以 sshd 的身份在 /tmp 目录下创建 mysshd 文件,可以看到,新创建的 mysshd 文件的所有者确实是 sshd。

(2)使用 sudo 命令切换至 vbird1 身份,并运行 sh -c 的方式来运行一连串的命令。

[root@localhost ~]# sudo -u vbird1 sh -c "mkdir ~vbird1/www; cd ~vbird1/www; \

> echo 'This is index.html file' > index.html"

[root@localhost ~]# ll -a ~vbird1/www

drwxr-xr-x 2 vbird1 vbird1 4096 Feb 28 17:51 .

drwx------ 5 vbird1 vbird1 4096 Feb 28 17:51 ..

-rw-r--r-- 1 vbird1 vbird1 24 Feb 28 17:51 index.html3、执行过程

sudo命令的运行,需经历如下几步:

(1)当用户运行 sudo 命令时,系统会先通过 /etc/sudoers 文件,验证该用户是否有运行 sudo 的权限;

(2)确定用户具有使用 sudo 命令的权限后,还要让用户输入自己的密码进行确认。出于对系统安全性的考虑,如果用户在默认时间内(默认是 5 分钟)不使用 sudo 命令,此后使用时需要再次输入密码;

(3)密码输入成功后,才会执行 sudo 命令后接的命令。

显然,能否使用 sudo 命令,取决于对 /etc/sudoers 文件的配置(默认情况下,此文件中只配置有 root 用户)。所以接下来,我们学习对 /etc/sudoers 文件进行合理的修改。

4、sudo命令的配置文件/etc/sudoers

修改 /etc/sudoers,不建议直接使用 vim,而是使用 visudo。因为修改 /etc/sudoers 文件需遵循一定的语法规则,使用 visudo 的好处就在于,当修改完毕 /etc/sudoers 文件,离开修改页面时,系统会自行检验 /etc/sudoers 文件的语法。

[root@localhost ~]# visudo

输入后,进入了配置文件:

通过 visudo 命令,我们就打开了 /etc/sudoers 文件,可以看到如上显示的 2 行信息,这是系统给我们提供的 2 个模板,分别用于添加用户和群组,使其能够使用 sudo 命令。

这两行模板的含义分为是:

root ALL=(ALL) ALL

#用户名 被管理主机的地址=(可使用的身份) 授权命令(绝对路径)

#%wheel ALL=(ALL) ALL

#%组名 被管理主机的地址=(可使用的身份) 授权命令(绝对路径)表 1 对以上 2 个模板的各部分进行详细的说明。

| 模块 | 含义 |

|---|---|

| 用户名或群组名 | 表示系统中的那个用户或群组,可以使用 sudo 这个命令。 |

| 被管理主机的地址 | 用户可以管理指定 IP 地址的服务器。这里如果写 ALL,则代表用户可以管理任何主机;如果写固定 IP,则代表用户可以管理指定的服务器。如果我们在这里写本机的 IP 地址,不代表只允许本机的用户使用指定命令,而是代表指定的用户可以从任何 IP 地址来管理当前服务器。 |

| 可使用的身份 | 就是把来源用户切换成什么身份使用,(ALL)代表可以切换成任意身份。这个字段可以省略。 |

| 授权命令 | 表示 root 把什么命令命令授权给用户,换句话说,可以用切换的身份执行什么命令。需要注意的是,此命令必须使用绝对路径写。默认值是 ALL,表示可以执行任何命令。 |

5、基本示例

(1)授权用户 lamp 可以重启服务器,由 root 用户添加,可以在 /etc/sudoers 模板下添加如下语句:

[root@localhost ~]# visudo

lamp ALL=/sbin/shutdown -r now注意,这里也可以写多个授权命令,之间用逗号分隔。用户 lamp 可以使用 sudo -l 查看授权的命令列表:

[root@localhost ~]# su - lamp

#切换成lamp用户

[lamp@localhost ~]$ sudo -l

[sudo] password for lamp:

#需要输入lamp用户的密码

User lamp may run the following commands on this host:

(root) /sbin/shutdown -r now可以看到,lamp 用户拥有了 shutdown -r now 的权限。这时,lamp 用户就可以使用 sudo 执行如下命令重启服务器:

[lamp@localhost ~]$ sudo /sbin/shutdown -r now再次强调,授权命令要使用绝对路径(或者把 /sbin 路径导入普通用户 PATH 路径中,不推荐使用此方式),否则无法执行。

(2)假设现在有 pro1,pro2,pro3 这 3 个用户,还有一个 group 群组,我们可以通过在 /etc/sudoers 文件配置 wheel 群组信息,令这 3 个用户同时拥有管理系统的权限。

首先,向 /etc/sudoers 文件中添加群组配置信息:

[root@localhost ~]# visudo

....(前面省略)....

%group ALL=(ALL) ALL

#在 84 行#wheel这一行后面写入此配置信息表示,group 这个群组中的所有用户都能够使用 sudo 切换任何身份,执行任何命令。接下来,我们使用 usermod 命令将 pro1 加入 group 群组,看看有什么效果:

[root@localhost ~]# usermod -a -G group pro1

[pro1@localhost ~]# sudo tail -n 1 /etc/shadow <==注意身份是 pro1

....(前面省略)....

Password: <==输入 pro1 的口令喔!

pro3:$1$GfinyJgZ$9J8IdrBXXMwZIauANg7tW0:14302:0:99999:7:::

[pro2@localhost ~]# sudo tail -n 1 /etc/shadow <==注意身份是 pro2

Password:

pro2 is not in the sudoers file. This incident will be reported.

#此错误信息表示 pro2 不在 /etc/sudoers 的配置中。可以看到,由于 pro1 加入到了 group 群组,因此 pro1 就可以使用 sudo 命令,而 pro2 不行。同样的道理,如果我们想让 pro3 也可以使用 sudo 命令,不用再修改 /etc/sudoers 文件,只需要将 pro3 加入 group 群组即可。