12.17 Nginx负载均衡 12.18 ssl原理 12.19 生成ssl密钥对 12.20 Nginx配置ssl

12.18 ssl原理

12.19 生成ssl密钥对

12.20 Nginx配置ssl

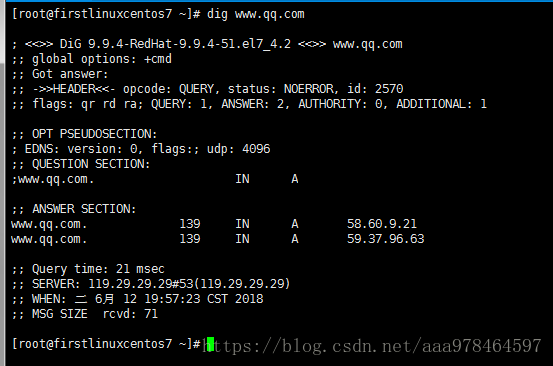

Nginx负载均衡

1.vim /usr/local/nginx/conf/vhost/fuzai.conf

2.添加如下配置

upstream qq //定义模块名

{

ip_hash; //始终保持第一个连接的服务器

server 58.60.9.21; 域名--IP

server 59.37.96.63; 域名--IP

}

server

{

listen 80;

server_name www.qq.com;

location /

{

proxy_pass http://qq;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

}

3.

/usr/local/nginx/sbin/nginx -t

/usr/local/nginx/sbin/nginx -s reload

4.测试

curl -x127.0.0.1:80 www.qq.com 效果如下一堆代码

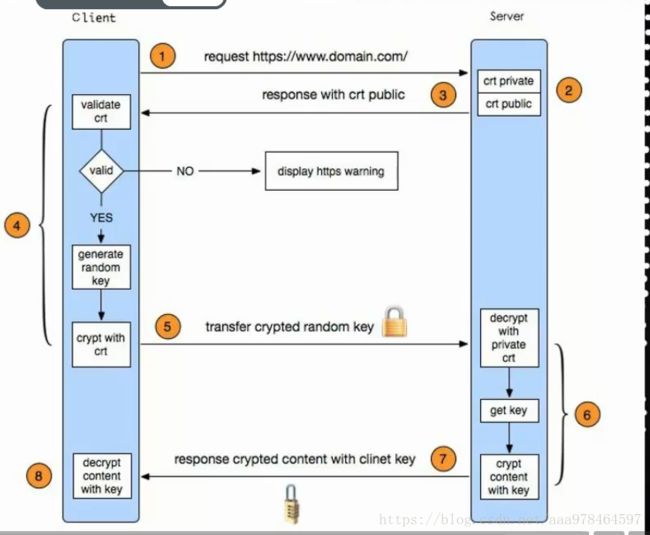

ssl原理

具体传输过程介绍;

1.首先浏览器发送一个https请求给服务器

2.服务器上要有一套数字证书(公钥和私钥,公钥用于加密,私钥用于解密),可以自己制作,也可以向各组织申请,(区别在于自己制作不能再生产环境使用)

3.服务器再把公钥传输给客户端

4,客户端(浏览器)收到公钥后会验证是否有效,有效则生产一串随机字符串,无效则警告提醒

5,客户端把加密后的随机字符串传输给服务器

6,服务器收到后,先用私钥解密,再把数据处理完加密

7,把加密后的数据传输给客户端

8.客户端(浏览器)收到后再用自己的私钥解密,就是那个随机字符串进行解密

总结:整个过程就是-请求----证书验证---加密---解密--加密--传输给用户解密

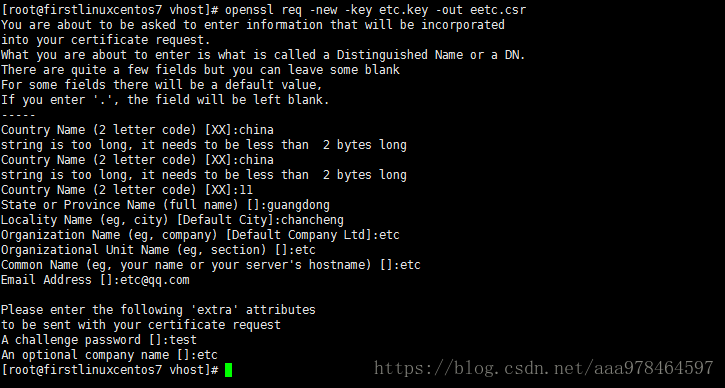

生成ssl密钥对(这里证书放在conf下)

openssl genrsa -des3 -out abc.key 2048 //生成一个名为abc的私钥,长度为2047,加密类型为rsa

openssl rsa -in abc.key -out etc.key //转换私钥,目的是删除上面刚设置的密码,如果key有密码,nginx每次加载都需要输入密码

openssl req -new -key etc.key -out eetc.csr //生成证书请求文件

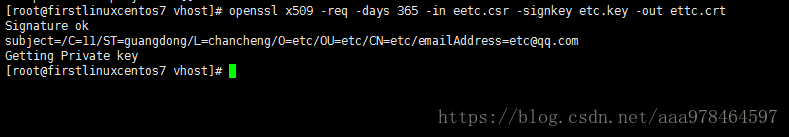

openssl x509 -req -days 365 -in eetc.csr -signkey etc.key -out ettc.crt \\利用csr/key生成最终crt证书文件

Nginx配置ssl

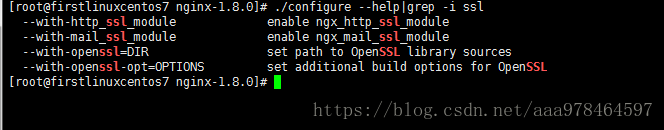

1.需要重新编译nginx加载ssl模块

./configure --help|grep -i ssl \\可以用这个命令查找

2.编译

./configure --prefix=/usr/local/nginx --with-http_ssl_module

make&&make install

3.编写一个虚拟主机文件

vim /usr/local/nginx/conf/vhost/ssl.conf

添加如下配置:

server

{

listen 443; //定义端口

server_name www.skycity.com; //定义域名

index index.html index.php;

root /data/nginx1/; //目录

ssl on; //打开ssl功能

ssl_certificate ettc.crt; //定义公钥

ssl_certificate_key etc.key; //定义私钥

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

}

4.

/usr/local/nginx/sbin/nginx -t

/usr/local/nginx/sbin/nginx -s reload

/etc/init.d/nginx restart

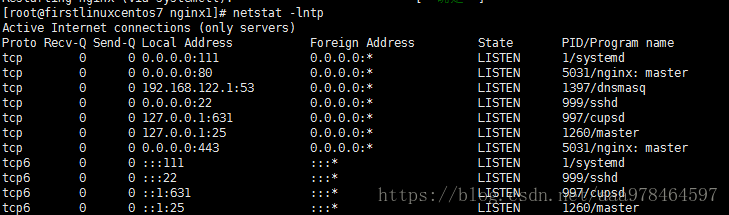

5.查看是否开启端口

netstat -lntp //看到nginx开启了443端口

6.测试

curk https://skycity.com/