WEB渗透实验-“网站综合渗透”-实验记录

WEB渗透实验-“网站综合渗透实验”-实验记录

感谢以下三位作者的解题思路

https://bbs.ichunqiu.com/thread-38812-1-1.html wasrehpic

https://bbs.ichunqiu.com/thread-1821-1-1.html 独狼1927

https://www.cnblogs.com/renzongxian/p/4957762.html 人总闲

题目介绍:

本题是CTF大本营->竞赛训练营-> 渗透测试入门 分类 的一道初级题目,是一道综合性很强的渗透题,涉及的知识面也广。实践并掌握本题中的所有知识点,对渗透测试的基本理解有很大帮助。

本题要求渗透的站点有两个,一个是名气不太高的CMS,另一个是国外大牛写的BBS。

两者都没有现成的payload,需要使用工具自行完成SQL注入。

不过也不难,因为这是典型的靶场环境 server 2003 + IIS + ASP + Access。

因为BBS渗透难度比较大,直接拿下BBS后台管理员密码比较困难。

渗透实验三步,获得CMS后台密码,获得shell,获得服务器密码。按部就班做即可完成任务。

此题的有四个题目:

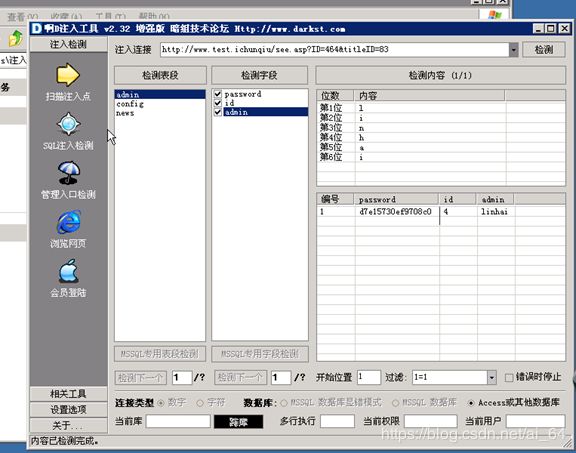

题目一:后台管理员 linhai的密码是?

利用网站的注入漏洞可以得到管理员密码的hash值,用在线网站查询hash值即可得到明文。

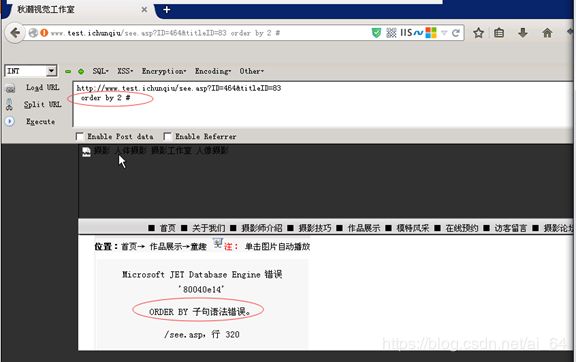

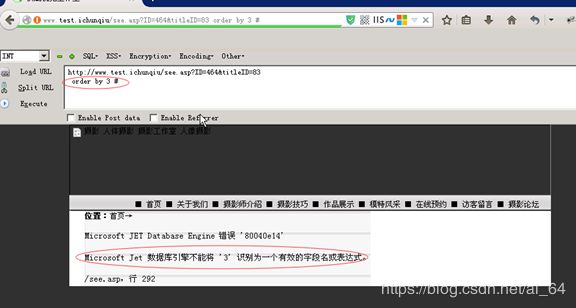

尝试访问

xxx.asp?ID=8 and 1=1 与

xxx.asp?ID=8 and 1=2 页面不报错,且返回的结果不一致。基本判定存在注入。

利用注入漏洞的方法很多,应该都可以得到hash值。

这里使用 明小子 、阿D、穿山甲、SQLMap、 手工注入作为演示。

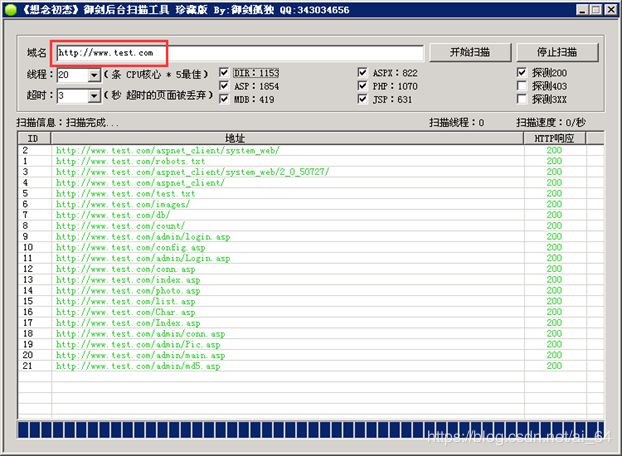

注入漏洞利用工具1:

明小子

注入漏洞利用工具2

阿D注入工具

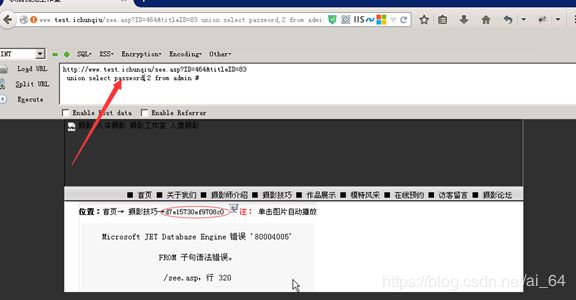

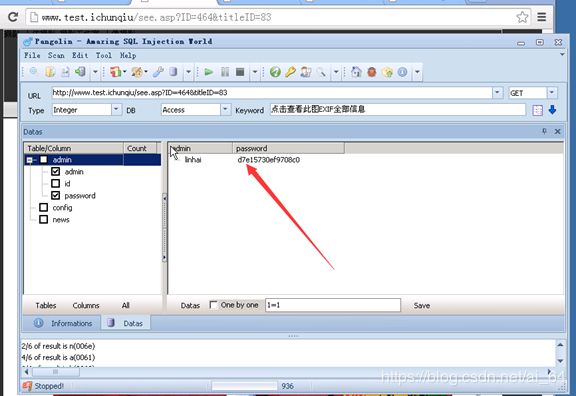

注入漏洞利用工具3

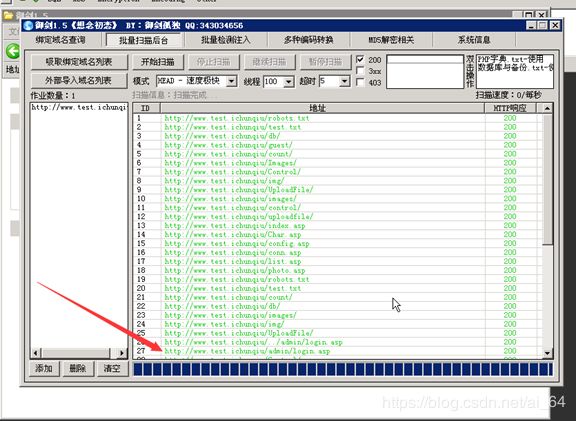

穿山甲工具

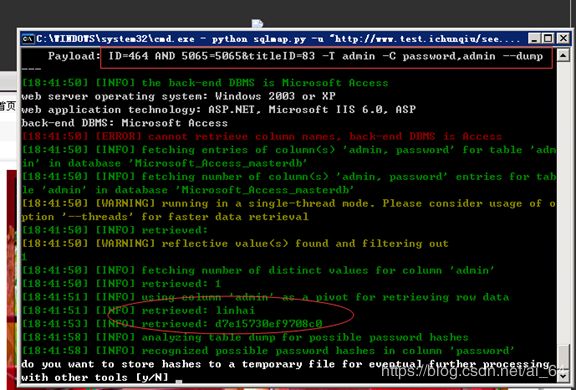

注入漏洞利用工具4

Sqlmap工具

Sqlmap,通常这样使用,先给一个url让sqlmap判断是否可以注入,如果可以注入加入 --dbs参数,查询数据库,然后是--table表名,--columns列名,--dump数据记录。

Sqlmap的检测过程比较详细,因此时间花费是前面2个工具的数十倍。

提示:检测开始1分钟后可以使用ctrl+c结束扫描,此时已经完成常用的表名检测。

知道了后端数据库是 Microsoft Access 后。

可以跳过,检测数据库列表和检测当前数据库。

直接进入检测表名

如果没有意外,一步步操作完可以找到 hash值

关于SQL注入漏洞利用这块知识,安全类书籍上建议,尽量使用自动化工具完成注入,当然如果想进一步提高技术懂得原理,就再好不过了。

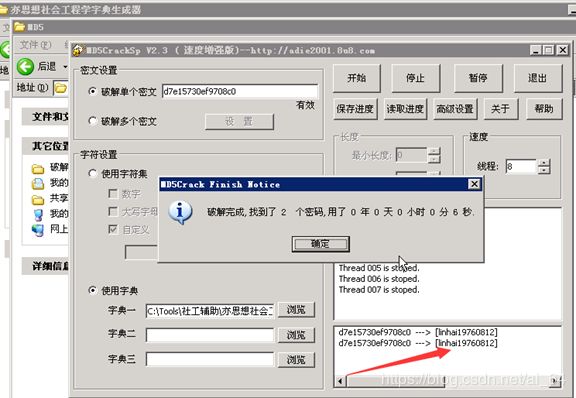

想办法解密MD5 ,本题需要跑社会工程生成的字典。

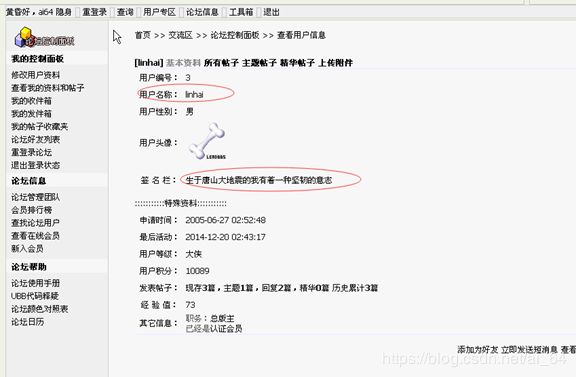

生成社会工程字典前,需要信息收集,浏览网站并进行信息收集:

感觉这网站内容还蛮有意思的,逛了10分钟,信息收集得差不多,赶紧回过神来做题。

以下是信息收集的内容:

生成字典

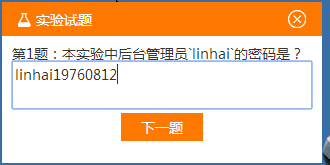

成功破解得到密码

用户名:linhai 密码: linhai19760812

回答第一题:

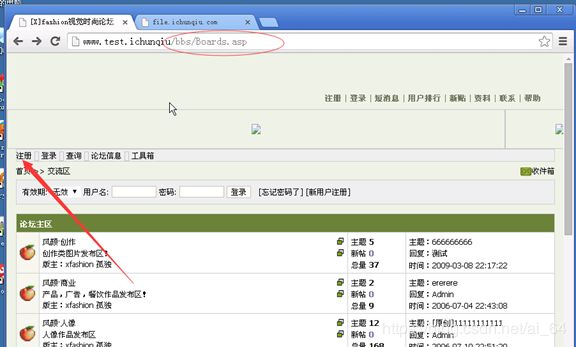

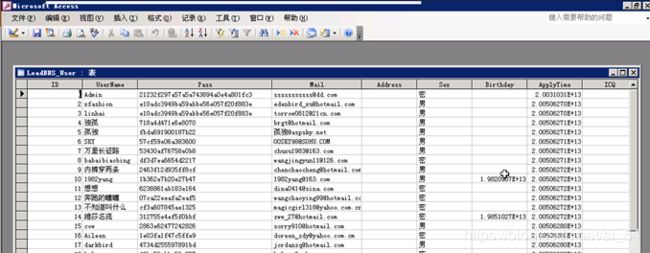

题目二:LeadBBS 论坛可否获得 webshell?

要想GetShell得找机会上传木马。

我们试试看能不能找到LeadBBS的SQL注入漏洞。

虽然URL注入漏洞没找到,但是如能登录到bbsLead,或许利用上传漏洞等漏洞能getshell。

百度搜索介绍 bbsLead 的作者是国外大牛,且没有相关的渗透案例,安全性应该不错。

bbsLead难搞,我们先搞主站(秋潮视觉工作室)。

拿到shell,进一步拿到bbs数据库文件,最后登录bbs看看是什么状况。

网站底部有管理员登陆的入口

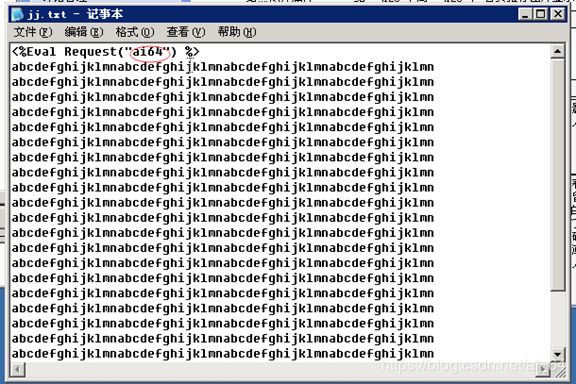

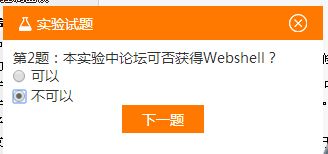

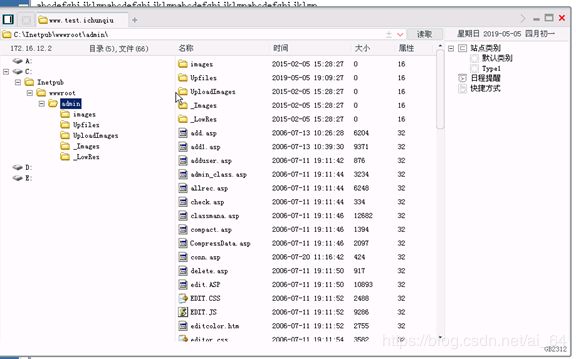

登陆进入管理后台,在系统变量设置中,通过上次图片方式,上传一句话木马。

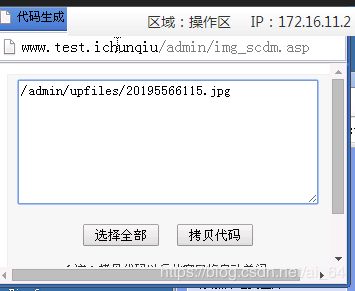

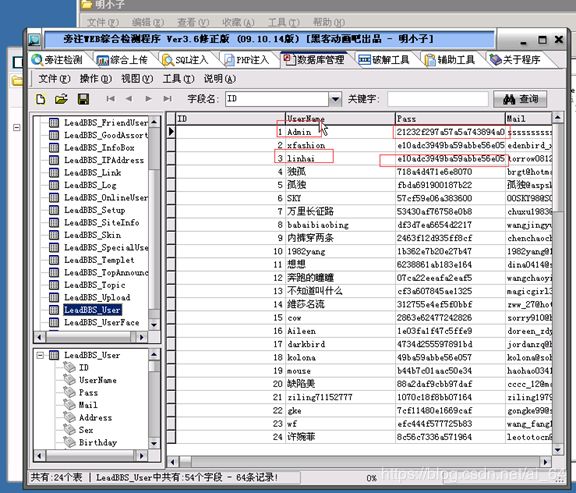

顺利拿到主站的shell后,我们查看bbs的数据库,希望拿到bbs后台管理员的密码。

解密得 Admin 密码为 admin, linhai 密码为 123456

使用 Admin 账号 进入 bbs

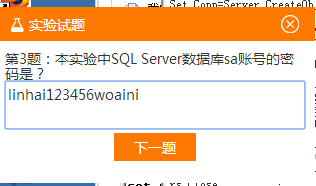

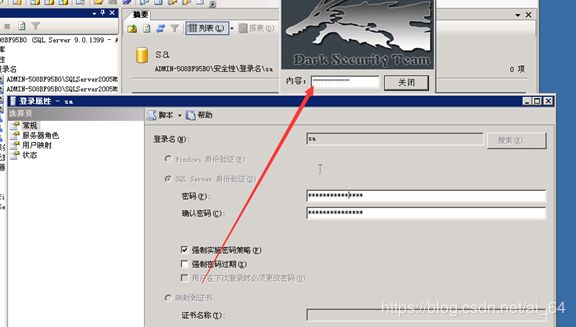

第三题:SQL Server 数据库 sa 账号的密码是?

通过菜刀自带的资源管理器,我们在网站配置文件中找到 sa账号的密码。

密码为: linhai123456woaini

回答第三题:

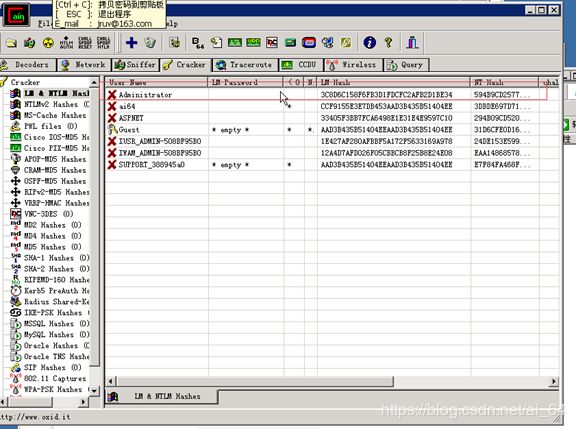

第四题:目标服务器系统的管理员密码是?

通过菜刀上传常用的提权文件,上传至recycler文件夹,提权后使用远程登录。

提权很顺利,不存在卡人

pr.exe 与 churrasco 都是利用CVE-2009-0079 漏洞提权。该漏洞利用了令牌劫持获得权限提升。

iis.exe 利用 CVE-2009-1535 漏洞提权,

其中iis6.exe 打开3389出错,iis6.0-local.exe要更好用些。该漏洞利用了WebDAV身份验证绕过漏洞。

如果漏洞被修补导致pr提权效,按理churrasco也会失效。

顺利 获得本地管理员账号的加密值。

经过在线解密http://www.objectif-securite.ch/en/ophcrack.php,服务器管理员的密码为:88hvpebv

回答第四题:

补充: 使用菜刀下载 dtxy下回来的大小不对,可能是因为该文件正在使用,先复制一份到其他文件夹,再下即可。

经试验 使用密码查看器 不能显示 SQL SERVER中的密码。

实验小结

本实验内容较多,但是整个过程比较循规蹈矩,注意不要硬刚bbsLead。从最薄弱点着手攻击,多进行信息收集。

本实验的步骤可以总结分三步,

获取网站后台密码,获得webshell,提权获得服务器管理员密码

本题的解题过程是一次很完整的黑站过程。熟练本题所使用到的技巧对渗透学习帮助很大。