阿联酋与前美国情报人员的Raven监控计划再现一网络武器

关注黑鸟公众号的老粉可能曾经看过曾发过的一篇文章:

点击上面的蓝字链接即可跳转查阅,文章末便提到了这起监控计划的攻击团队Project Raven,这是一个使用各种渠道进行定向监视活动的APT组织,其中包括十几名前美国情报人员,他们被招募来帮助阿拉伯联合酋长国监视其他政府,武装分子和批评与反对君主制的人权活动人士。

在2016年和2017年,他们的专属Karma网络武器被用于从目标iPhone上获取照片、电子邮件、短信和位置信息。这项技术还帮助黑客获取了用户在手机上保存的密码,可以用来进行其他攻击。

阿拉伯联合酋长国

▲网军基地

更多细节见我文章以及路透社的报道即可(文末给出)。

实际上,在2016年,公民实验室披露过一个名为Stealth Falcon的APT组织,其同样是帮助阿联酋政府进行监视活动,且也是攻击记者,活动家和持不同政见者。

经过权威人士确认,实际上两个攻击组织无论是攻击目标还是攻击目的,因此可以确认为同一个组织。

此外,卡巴斯基多次提到的FruityArmor,就是那个一连串使用的多个Windows提权0day漏洞(CVE-2019-0797、CVE-2018-8453、CVE-2018-8611、CVE-2018-8589)进行活动的APT组织,也是与Stealth Falcon同源。

而鉴于Stealth Falcon闻名于世人更早一些,因此全文以此命名,中文翻译似乎叫“隐形猎鹰”?

而Stealth Falcon的攻击诱饵也是极具政治色彩,很多词汇你懂的。

有关Stealth Falcon的一些技术信息已经公开,在公民实验室的报告中已经阐述的非常详细:

▲https://citizenlab.ca/2016/05/stealth-falcon/

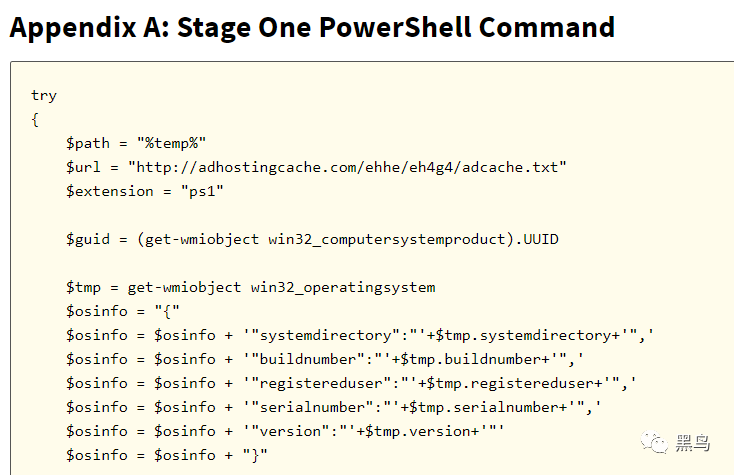

公民实验室报告中记录的攻击的关键组成部分是基于PowerShell脚本编写的后门,通过电子邮件+恶意宏作为载荷,从而运行该后门。

▲https://citizenlab.ca/2016/05/stealth-falcon-appendices/

而ESET,在近期发现了一个新的二进制后门,此前从未报道过,而该后门与Powershell脚本代码实际存在相似性,因此证明后门确实是由StealthFalcon建立。

StealthFalcon新后门在2015年创建,它允许攻击者远程控制受感染的计算机。在阿联酋,沙特阿拉伯,泰国和荷兰看到了少数目标,而除了阿联酋以外的目标国家基本是因为出于外交而进行的监控,黑鸟猜测式监控的驻大使馆人员。

C&C通讯

该新后门与C&C服务器的通信中,其使用了标准的Windows组件后台智能传输服务(BITS),这是一种相当不常见的技术。

BITS旨在传输大量数据而不消耗大量网络带宽,这是通过发送带有限制吞吐量的数据来实现的,以免影响其他应用程序的带宽需求。它通常被更新程序,信使和其他旨在在后台运行的应用程序使用。这意味着基于主机的防火墙有可能允许 BITS的通信。

与通过API函数的传统通信相比,BITS机制通过COM接口公开,因此安全产品难以检测。此外,这种设计是可靠和并具有隐蔽性的,其可在重新启动计算机或重新建立网络连接之后,自动恢复文件传输,而且BITS会根据可用带宽调整文件传输速率,而用户没有理由怀疑有问题。

同时,该后门可以切换两个C&C服务器之间的通信,这两个C&C服务器的地址存储在注册表项中的配置数据。值得一提的是其还可以通过其中一个后门命令进行更新。如果后门无法联系到其C&C服务器,则在预先配置的达到尝试失败次数后,后门从受感染的系统中移除自己。

功能

StealthFalcon新后门是一个DLL文件,在执行后,其会在每个用户登录时自动运行。支持的命令如下。

▲后门命令与对应功能

而后门的关键功能:下载和执行文件,是通过定期检查恶意软件执行目录中,名为“win * .dll”或“std * .dll”的库,并加载这些库来实现的,也就是说,当下载后续文件后,也并不是立即执行文件,而是等待后门定期检查时间一到,再自动执行。

此外,StealthFalcon新后门通过将带有硬编码前缀的加密文件,存储在临时文件夹中用于收集文件并准备进行回传。然后它会定期检查这些文件并自动对其进行回传。

成功回传文件后,恶意软件会自动删除所有日志文件和收集的文件,并且在删除文件之前,它会使用随机数据覆写它们,以防止取证分析和恢复已删除的数据。(老美手法。)

配置值存储在

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Shell Extensions

注册表项中。所有值都以恶意软件的文件名为前缀(不带扩展名)。

▲存储在注册表中的配置数据

为逃避检测使用的技巧

有趣的是在任何恶意Payload启动之前执行的功能都是多余的,一点用都没有。

它引用了300多个函数入口,但根本不使用它们。相反,它总是返回并继续执行Payload,且没有条件检查,用于反仿真(anti-emulation)。

▲引用数百个未使用的导入的函数,可能为了添加以避免检测到恶意软件的操作

这个函数的确切意图并不明显,可能是尝试进行某种逃避检测,或者是恶意软件作者在搭建更庞大的恶意软件框架中遗留的代码问题。

关联到StealthFalcon组织

公民实验室Citizen Lab分析的powershell后门与ESET分析的后门使用同一个C&C服务器地址windowsearchcache.com。

且两个后门在代码中显示出显着的相似性,尽管它们是用不同的语言编写的,但是底层逻辑仍然存在。两者都使用硬编码标识符(最可能是活动系列ID /目标ID)。在这两种情况下,来自受感染主机的所有网络通信都以这些标识符为前缀,并使用硬编码密钥使用RC4进行加密。

对于他们的C&C服务器通信,他们都使用HTTPS,但对连接设置了特定标志从而忽略服务器证书。

结论

本文主要阐述了新后门使用了一种不常见的C&C通信技术(使用Windows BITS)和一些先进的技术来阻止检测和分析,以及对后门的归因说明。

最后,对于君主制度国家来说,确实巩固政权是刚需,监视也是必须,看历史,大家都懂,而在网络攻击方面,通过观察阿联酋的御用网军成员涉美的角度,就可得知美国在全球层面,广撒情报人员的大网,在“帮助”其他国家进行网络攻击的同时,也进行深度情报的获取,就会点汇聚成线,线索一多,国家的网络攻击就更具有精度。

由此可见,多进行打点操作,总是没有坏处的。

参考链接:

IOC信息见第一个链接

[1] https://www.welivesecurity.com/2019/09/09/backdoor-stealth-falcon-group/

[2] https://www.reuters.com/investigates/special-report/usa-spying-raven/

[3] https://citizenlab.ca/2016/05/stealth-falcon/

上期阅读

黑客大军已经来袭,你的电脑该打补丁了。