john破解系统密码(windows和kali)

使用john、和samdump2破解window密码

Window密码获取方式:使用老毛桃或者大白菜制作U盘启动PE系统可自由复制粘贴CAM和system文件保存在U盘内。或者使用SAMCopyer和SAMInside获取sam和system文件。

方式:通过window下的sam和system文件获取密码的hash值,使用john破解密码的hash获得密码明文。

环境:kali 所需软件:kali自带samdump2、john

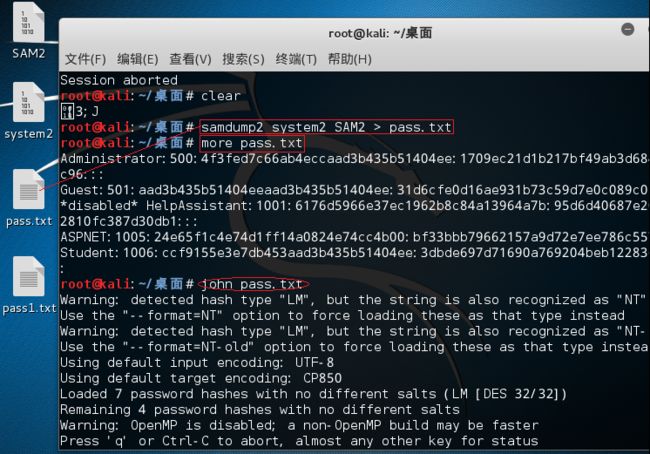

命令如下:

cd /root/桌面/ //进入sam和system文件的同一目录下

samdump2 system2SAM2 > pass.txt //使用samdump2生成一个含有密码hash值的文件pass.txt。注:因samdump2已经集成bkhive,故可直接使用命令生成pass.txt

more pass.txt //查看pass.txt

john –-format=NT pass.txt // 破解密码

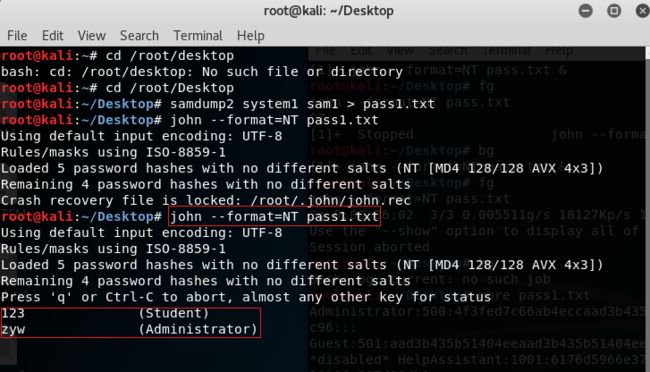

操作如下:

1、samdump2 system2 SAM2 > pass.txt

more pass.txt

2、john –format=NT pass.txt

John破解kali用户密码

方式:john使用字典破解linux用户密码的hash值,从而得到用户密码

环境:kali 使用的软件:john

使用到的命令:

useradd kirin //新建用户kirin

passwd kirin //更改用户kirin的秘密

more /etc/shadow //查看相关用户的密码的hash值

echo root:************* >shadow //保存用户root的信息到shadow

echo kirin:************ >>shadow //保存用户kirin的信息到shadow

chmod 700 shadow //更改shadow的权限,只允许管理员访问

john --format=sha512crypt shadow //john暴力破解密码

john --w:password.lst--format=sha512crypt shadow //john字典暴力破解密码

注:破解过的用户的密码保存在/home文件夹下的隐藏文件./john/john.pot里

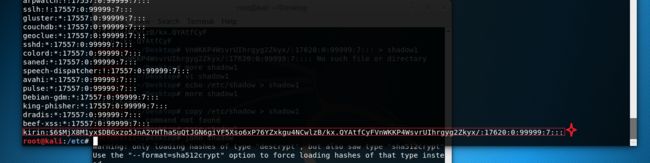

操作如下:

1、useradd kirin

passwd kirin

输入密码:2018

2、cd /etc 进入/etc文件夹下

more shadow 查看用户root和kirin的密码的hash信息

root的密码hash值如下

kirin的密码hash值如下

3、进入Desktop(桌面),并将root和kirin的密码hash值保存在桌面的shadow里

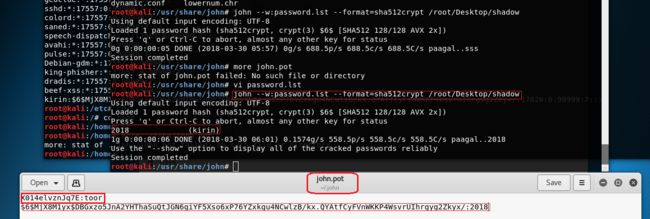

4、john暴力破解,发现其进度不理想,转而换字典破解

5、john --w:password.lst -- format=sha512crypt/root/Desktop/shadow

John使用所在目录下的字典password.lst破解/root/Desktop下的shadow用户密码。结果如下,破解后的密码保存在john.pot

测试如下:useradd:diandian passwd:iloveyou