- Vue 3 组件库版本管理与发布策略:语义化版本控制与自动化发布流程 - 打造稳定可信赖的组件库生态

Neo Evolution

前端学习vue.js自动化前端单元测试代码覆盖率

引言各位前端工程领域的探索者,欢迎再度莅临Vue3+现代前端工程化系列技术博客的进阶课堂!在昨天的第十二篇博客中,我们成功构建了全自动化的Storybook文档站点持续部署(CD)流程,将组件库的用户文档体验提升至新的高度。今天,我们将聚焦于组件库生命周期的关键环节——版本管理与发布,深入剖析语义化版本控制(SemanticVersioning)的精髓,并实践自动化发布流程,为Vue3BasicU

- [网络安全提高篇] 一二八.恶意软件分析之利用MS Defender实现恶意样本家族批量标注(含学术探讨)

Eastmount

网络安全自学篇web安全恶意软件分析恶意样本家族标注MSDefender

2024新的战场,继续奋斗。“网络安全提高班”新的100篇文章即将开启,包括Web渗透、内网渗透、靶场搭建、CVE复现、攻击溯源、实战及CTF总结,它将更加聚焦,更加深入,也是作者的慢慢成长史。换专业确实挺难的,Web渗透也是块硬骨头,但我也试试,看看自己未来四年究竟能将它学到什么程度,漫漫长征路,偏向虎山行。享受过程,一起加油~前文介绍了IDAPython配置过程和基础用法,然后尝试提取恶意软件

- Releases(发布) 和 版本管理 是两个紧密相关的概念

WwwwwH_PLUS

#SoftwareEngineering运维

在软件开发和维护中,Releases(发布)和版本管理是两个紧密相关的概念,特别是在开源项目或企业软件开发中。1.Releases(发布)Release是指软件的一个正式发布版本,通常经过开发、测试、修复Bug,并被认为是足够稳定和可用于生产环境的版本。主要特点里程碑:通常对应一个开发周期的完成(如Alpha、Beta、正式版)。版本号:通常遵循语义化版本(SemanticVersioning,S

- 分享一些自认为好用的解码平台

肆——

安全

综合平台:以下是两个含有多种解密网站的平台,可用于完成多数密码解密https://ctf.bugku.com/toolshttp://www.hiencode.com/摩斯密码解密平台:https://www.lddgo.net/encrypt/morse核心价值观解码平台:http://www.hiencode.com/cvencode.html

- 语义向量模型全解:从基础到现在的deepseek中的语义向量主流模型

来自于狂人

人工智能语言模型

一、语义向量模型:自然语言处理的基石语义向量模型(SemanticVectorModel)是自然语言处理(NLP)的核心技术,它将词汇、句子或文档映射为高维向量,在数学空间中量化语义信息。通过向量距离(如余弦相似度)衡量语义的相似性,支撑了搜索引擎、情感分析、机器翻译等实际应用。1.1发展简史1980s~2000s:基于统计的浅层模型,如TF-IDF(直接表征词的重要性)、LSA(通过矩阵分解降维

- 安当全栈式PostgreSQL数据库安全解决方案:透明加密、动态凭据与勒索防护一体化实践

安 当 加 密

postgresql区块链数据库

引言:数字化转型下的数据库安全挑战随着PostgreSQL在企业核心业务中的广泛应用,其承载的敏感数据价值日益攀升。然而,近年来针对数据库的攻击事件频发,如SQL注入漏洞(CVE-2025-1094)、勒索病毒攻击、内部越权操作等,直接威胁企业数据资产安全。传统安全方案存在三大痛点:加密改造成本高、账号管理粗放、勒索防护滞后。安当基于多年技术沉淀,推出覆盖数据全生命周期的PostgreSQL安全解

- cve-2025-25064漏洞分析

Werqy3

网络安全

前言Zimbra提供一套开源协同办公套件包括WebMail,日历,通信录,Web文档管理和创作。漏洞描述漏洞原因漏洞的根本原因在于CancelPendingAccountOnlyRemoteWipe处理器中对用户输入(即设备ID)的处理方式不当漏洞代码//lib/ext/zimbrasync/zm-sync-store/com/zimbra/zimbrasync/service/CancelPen

- JeeWMS graphReportController.do SQL注入漏洞复现(CVE-2025-0392)

iSee857

漏洞复现安全web安全

免责申明:本文所描述的漏洞及其复现步骤仅供网络安全研究与教育目的使用。任何人不得将本文提供的信息用于非法目的或未经授权的系统测试。作者不对任何由于使用本文信息而导致的直接或间接损害承担责任。如涉及侵权,请及时与我们联系,我们将尽快处理并删除相关内容。0x01产品描述:JeeWMS是一款基于JavaEE企业级架构开发的开源仓库管理系统(WMS),专为优化仓储管理和物流操作而设计。它支持多仓库、多货主

- NAKIVO Backup & Replication任意文件读取漏洞(CVE-2024-48248)

iSee857

漏洞复现安全web安全

免责申明:本文所描述的漏洞及其复现步骤仅供网络安全研究与教育目的使用。任何人不得将本文提供的信息用于非法目的或未经授权的系统测试。作者不对任何由于使用本文信息而导致的直接或间接损害承担责任。如涉及侵权,请及时与我们联系,我们将尽快处理并删除相关内容。0x01产品描述:NAKIVOBackup&Replication是一款快速、经济实惠且一流的备份和灾难恢复解决方案,适用于VMwarevSphere

- Cuppa CMS任意文件读取漏洞(CVE-2022-25401)

风中追风-fzzf

#文件读取安全web安全

一、漏洞概述CuppaCMSv1.0中文件管理器的复制功能允许将任何文件复制到当前目录,从而授予攻击者对任意文件得读取权限,/templates/default/html/windows/right.php文件存在任意文件读取漏洞。二、影响范围v1.0三、访问页面四、漏洞复现1、访问接口POST接口/templates/default/html/windows/right.phpPOST/temp

- Redis Lua沙盒绕过RCE(CVE-2022-0543)

不想秃头的烟花

Redis漏洞redislua网络安全web安全数据库

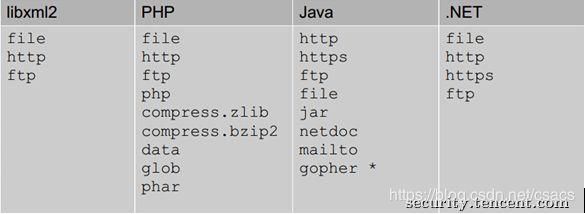

原理RedisLua沙盒绕过RCE的原理主要涉及到Redis在Lua沙箱中遗留了一个对象package。在Debian以及Ubuntu发行版的源在打包Redis时,不慎在Lua沙箱中遗留了这个对象package。攻击者可以利用这个对象提供的方法加载动态链接库liblua里的函数,进而逃逸沙箱执行任意命令。具体来说,Redis一直有一个攻击面,就是在用户连接Redis后,可以通过eval命令执行Lu

- WordPress Course Booking System SQL注入漏洞复现 (CVE-2025-22785)(附脚本)

iSee857

漏洞复现安全web安全

免责申明:本文所描述的漏洞及其复现步骤仅供网络安全研究与教育目的使用。任何人不得将本文提供的信息用于非法目的或未经授权的系统测试。作者不对任何由于使用本文信息而导致的直接或间接损害承担责任。如涉及侵权,请及时与我们联系,我们将尽快处理并删除相关内容。0x01产品描述:课程预订系统是一个在线平台,旨在简化课程报名流程。用户可以通过系统浏览可用课程,查看详细的课程描述、时间安排和讲师信息,并通过简单的

- [ vulhub漏洞复现篇 ] solr 远程命令执行 (CVE-2017-12629-RCE)

_PowerShell

[靶场实战]vulhubvulhub漏洞复现ApacheSolr远程命令执行CVE-2017-12629渗透测试

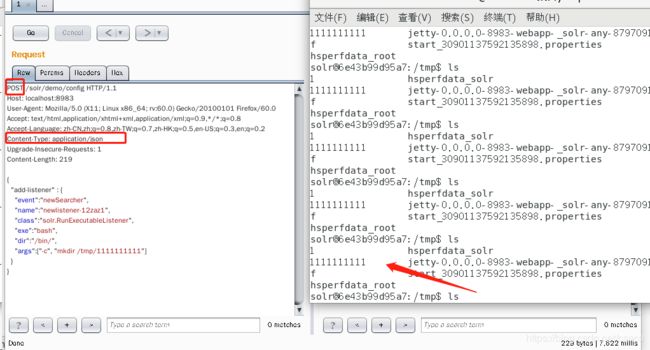

博主介绍博主介绍:大家好,我是_PowerShell,很高兴认识大家~✨主攻领域:【渗透领域】【数据通信】【通讯安全】【web安全】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!文章目录博主介绍一、漏洞编号二、影响范围三、漏洞描述四、环境搭建1、进入CVE-2017-12629-RCE环境2、启动C

- [ vulhub漏洞复现篇 ] Apche log4j远程代码执行漏洞(CVE-2021-44228)

_PowerShell

[靶场实战]vulhubCVE-2021-44228远程代码执行漏洞Apchelog4j渗透测试

博主介绍博主介绍:大家好,我是_PowerShell,很高兴认识大家~✨主攻领域:【渗透领域】【数据通信】【通讯安全】【web安全】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!文章目录博主介绍一、漏洞编号二、影响版本三、漏洞描述四、环境搭建1.进入CVE-2021-44228环境2.启动CVE-2

- python怎么用pip怎么用_python的pip怎么用

爱文斯坦

python怎么用pip怎么用

详细内容pip是一个Python包管理工具,主要是用于安装PyPI上的软件包,可以替代easy_install工具。pip的一些使用(推荐学习:Python视频教程)1)pip的自我更新$pipinstall-Upip2)安装PyPI软件包$pipinstallSomePackage#latestversion$pipinstallSomePackage==1.0.4#specificversio

- 网络安全-系统层攻击流程及防御措施

星河776(重名区分)

网络安全web安全安全

系统层攻击流程涉及多个阶段,攻击者通过逐步渗透以获取控制权或窃取数据。以下是详细的流程及防御措施:1.侦察(Reconnaissance)信息收集:主动扫描:使用工具如Nmap、Masscan扫描目标IP、开放端口、服务版本。被动侦察:通过公开资源(Shodan、Censys)或DNS记录获取系统信息。漏洞匹配:比对CVE、Exploit-DB等数据库,寻找已知漏洞(如ApacheLog4j漏洞)

- #渗透测试#批量漏洞挖掘#华测监测预警系统2.2 UserEdit.aspx SQL注入(CVE-2022-24876)

独行soc

漏洞挖掘安全web安全面试漏洞挖掘sql数据库

免责声明本教程仅为合法的教学目的而准备,严禁用于任何形式的违法犯罪活动及其他商业行为,在使用本教程前,您应确保该行为符合当地的法律法规,继续阅读即表示您需自行承担所有操作的后果,如有异议,请立即停止本文章读。目录华测监测预警系统2.2UserEdit.aspxSQL注入漏洞深度解析一、漏洞背景分析二、漏洞形成原理三、高级渗透测试方案四、防御加固方案五、法律与合规建议六、延伸风险评估七、漏洞POC华

- #渗透测试#批量漏洞挖掘#锐捷校园网自助服务系统 任意文件读取(CVE-2023-17233 )

独行soc

漏洞挖掘网络安全漏洞挖掘web安全面试护网

免责声明本教程仅为合法的教学目的而准备,严禁用于任何形式的违法犯罪活动及其他商业行为,在使用本教程前,您应确保该行为符合当地的法律法规,继续阅读即表示您需自行承担所有操作的后果,如有异议,请立即停止本文章读。目录一、漏洞核心原理与技术背景1.漏洞定义与触发条件2.常见攻击向量二、漏洞复现与渗透实战1.环境搭建与工具链2.漏洞验证步骤3.高级绕过技巧三、修复方案与安全加固1.代码层修复2.系统层加固

- 【安全】漏洞名词扫盲(POC,EXP,CVE,CVSS等)

Zero2One.

网络安全web安全xss前端

POC(ProofofConcept)漏洞证明,漏洞报告中,通过一段描述或一个样例来证明漏洞确实存在EXP(Exploit)漏洞利用,某个漏洞存在EXP,意思就是该漏洞存在公开的利用方式(比如一个脚本)0DAY含义是刚刚被发现,还没有被公开的漏洞,也没有相应的补丁程序,威胁极大。CVE(CommonVulnerabilities&Exposures)公共漏洞和暴露,CVE就好像是一个字典表,为广泛

- [漏洞挖掘与防护] 01.漏洞利用之CVE-2019-0708复现及防御详解(含学习路线)

Eastmount

网络安全自学篇网络安全漏洞挖掘web渗透CVE系统安全

这是作者新开的一个专栏——“漏洞挖掘与防护”,前期会复现各种经典和最新漏洞,并总结防护技巧;后期尝试从零学习漏洞挖掘技术,包括Web漏洞和二进制及IOT相关漏洞,以及Fuzzing技术。新的征程,新的开启,漫漫长征路,偏向虎山行。享受过程,感谢您的陪伴,一起加油~欢迎关注作者新建的『网络攻防和AI安全之家』知识星球(文章末尾)第一篇文章将详细介绍Windows远程桌面服务漏洞(CVE-2019-0

- K8S组件SWEET32 CVE-2016-2183漏洞修复方案 —— 筑梦之路

筑梦之路

linux系统运维云计算kubernetes容器云原生

涉及得组件:kubeletkube-apiserveretcd等扫描方法:nmap-sV--scriptssl-enum-ciphers-p10250192.168.100.100nmap-sV--scriptssl-enum-ciphers-p2379192.168.100.100nmap-sV--scriptssl-enum-ciphers-p6443192.168.100.100扫描结果示例

- k8s ssl 漏洞修复

魏 无羡

kubernetesssl容器

针对Kubernetes集群中SSL/TLS协议信息泄露漏洞(CVE-2016-2183)的修复,需重点修改涉及弱加密算法的组件配置。以下是具体修复步骤及验证方法:一、漏洞修复步骤1.修复etcd服务修改配置文件:编辑/etc/kubernetes/manifests/etcd.yaml,在command段添加以下参数禁用弱加密算法:---cipher-suites=TLS_ECDHE_RSA_W

- Apache Struts 存在远程代码执行漏洞(CVE-2024-53677)

缘梦未来

漏洞复现apachestrutsweb安全安全

免责声明:本文旨在提供有关特定漏洞的深入信息,帮助用户充分了解潜在的安全风险。发布此信息的目的在于提升网络安全意识和推动技术进步,未经授权访问系统、网络或应用程序,可能会导致法律责任或严重后果。因此,作者不对读者基于本文内容所采取的任何行为承担责任。读者在使用本文信息时,必须严格遵循适用的法律法规及服务协议,自行承担一切风险与责任。如涉及侵权,请及时与我们联系,我们将尽快处理并删除相关内容。0x0

- CVE-2024-34527 D-Link DSL-3782命令注入漏洞复现_dsl-3782_a1_eu_1(1)

2401_84009698

程序员嵌入式

一、漏洞描述CVE-2022-34527D-LinkDSL-3782v1.03及以下版本被发现包含通过函数byte_4C0160的命令注入漏洞,根据已知公开在cfg_manger文件的代码sub_474c78函数中,byte_4C0160作为system的参数执行。固件地址:https://media.dlink.eu/support/products/dsl/dsl-3782/driver_so

- GUROBI之如何快速定位模型infeasible的原因

吃面包的快乐小狗

python数学建模

今天在用GUROBI写EVRPTW问题的模型时,遇到了很多问题参考:github上的一个用cplex来求解的paper:TheElectricVehicle-RoutingProblemwithTimeWindowsandRechargingStations(informs.org)code:E-VRPTW/E-VRPTW.modatmain·jmanzolli/E-VRPTW(github.co

- 如何优化产品版本管理流程?全面指南

项目管理

产品版本管理流程是现代软件开发中不可或缺的重要环节,它直接影响着产品的质量、开发效率和用户体验。优化这一流程不仅能够提高团队协作效率,还能确保产品的稳定性和可靠性。本文将深入探讨如何优化产品版本管理流程,为您提供全面的指导。版本管理策略的制定制定清晰的版本管理策略是优化产品版本管理流程的基础。这包括确定版本号命名规则、发布周期和分支管理策略。采用语义化版本控制(SemanticVersioning

- 中电联协议对接互联互通实现充电桩小程序成熟搭建

玉阳软件yuyangdev_cn

小程序中电联互联互通充电

ICS35.240.60L73T/CEC中国电力企业联合会标准T/CEC102.3—2016电动汽车充换电服务信息交换部分:业务信息交换规范InteractiveofchargingandbatteryswapserviceinformationforelectricvehiclesPart3:Businessinformationexchangespecification2016-10-21发布

- Vulhub靶机 ActiveMQ 反序列化漏洞(CVE-2015-5254)(渗透测试详解)

芜丶湖

activemqweb安全安全性测试linux网络系统安全

一、开启vulhub环境docker-composeup-d启动dockerps查看开放的端口漏洞版本:ApacheActiveMQ5.x~ApacheActiveMQ5.13.0二、访问靶机IP8161端口默认账户密码admin/admin,登录此时qucues事件为空1、使用jmet-0.1.0-all.jar工具将有效负载发送到目标IP的61616端口jmet原理是使用ysoserial生成

- $ operator is invalid for atomic vectors什么意思

滚菩提哦呢

"$operatorisinvalidforatomicvectors"意思是在对原子向量使用"$"操作符时是无效的。"$"操作符是R语言中用于访问数据框(dataframe)中的列的常用操作符。但是,原子向量(atomicvector)是R中的一种基本数据类型,它是一个长度固定的向量,并且所有元素都是相同的数据类型。因此,在对原子向量使用"$"操作符时是无效的,因为原子向量没有列的概念。例如,下

- npm版本号标记

逆袭的菜鸟X

前端面试集锦npm前端node.js

在npm中,版本号的标记遵循语义化版本控制(SemanticVersioning,SemVer)的规则,版本号通常由主版本号(major)、次版本号(minor)和修订版本号(patch)组成,格式为:..1.版本号格式主版本号(major):当你做了不兼容的API修改时,增加主版本号。次版本号(minor):当你添加了功能或进行了向下兼容的变更时,增加次版本号。修订版本号(patch):当你做了

- jdk tomcat 环境变量配置

Array_06

javajdktomcat

Win7 下如何配置java环境变量

1。准备jdk包,win7系统,tomcat安装包(均上网下载即可)

2。进行对jdk的安装,尽量为默认路径(但要记住啊!!以防以后配置用。。。)

3。分别配置高级环境变量。

电脑-->右击属性-->高级环境变量-->环境变量。

分别配置 :

path

&nbs

- Spring调SDK包报java.lang.NoSuchFieldError错误

bijian1013

javaspring

在工作中调另一个系统的SDK包,出现如下java.lang.NoSuchFieldError错误。

org.springframework.web.util.NestedServletException: Handler processing failed; nested exception is java.l

- LeetCode[位运算] - #136 数组中的单一数

Cwind

java题解位运算LeetCodeAlgorithm

原题链接:#136 Single Number

要求:

给定一个整型数组,其中除了一个元素之外,每个元素都出现两次。找出这个元素

注意:算法的时间复杂度应为O(n),最好不使用额外的内存空间

难度:中等

分析:

题目限定了线性的时间复杂度,同时不使用额外的空间,即要求只遍历数组一遍得出结果。由于异或运算 n XOR n = 0, n XOR 0 = n,故将数组中的每个元素进

- qq登陆界面开发

15700786134

qq

今天我们来开发一个qq登陆界面,首先写一个界面程序,一个界面首先是一个Frame对象,即是一个窗体。然后在这个窗体上放置其他组件。代码如下:

public class First { public void initul(){ jf=ne

- Linux的程序包管理器RPM

被触发

linux

在早期我们使用源代码的方式来安装软件时,都需要先把源程序代码编译成可执行的二进制安装程序,然后进行安装。这就意味着每次安装软件都需要经过预处理-->编译-->汇编-->链接-->生成安装文件--> 安装,这个复杂而艰辛的过程。为简化安装步骤,便于广大用户的安装部署程序,程序提供商就在特定的系统上面编译好相关程序的安装文件并进行打包,提供给大家下载,我们只需要根据自己的

- socket通信遇到EOFException

肆无忌惮_

EOFException

java.io.EOFException

at java.io.ObjectInputStream$PeekInputStream.readFully(ObjectInputStream.java:2281)

at java.io.ObjectInputStream$BlockDataInputStream.readShort(ObjectInputStream.java:

- 基于spring的web项目定时操作

知了ing

javaWeb

废话不多说,直接上代码,很简单 配置一下项目启动就行

1,web.xml

<?xml version="1.0" encoding="UTF-8"?>

<web-app xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns="h

- 树形结构的数据库表Schema设计

矮蛋蛋

schema

原文地址:

http://blog.csdn.net/MONKEY_D_MENG/article/details/6647488

程序设计过程中,我们常常用树形结构来表征某些数据的关联关系,如企业上下级部门、栏目结构、商品分类等等,通常而言,这些树状结构需要借助于数据库完成持久化。然而目前的各种基于关系的数据库,都是以二维表的形式记录存储数据信息,

- maven将jar包和源码一起打包到本地仓库

alleni123

maven

http://stackoverflow.com/questions/4031987/how-to-upload-sources-to-local-maven-repository

<project>

...

<build>

<plugins>

<plugin>

<groupI

- java IO操作 与 File 获取文件或文件夹的大小,可读,等属性!!!

百合不是茶

类 File

File是指文件和目录路径名的抽象表示形式。

1,何为文件:

标准文件(txt doc mp3...)

目录文件(文件夹)

虚拟内存文件

2,File类中有可以创建文件的 createNewFile()方法,在创建新文件的时候需要try{} catch(){}因为可能会抛出异常;也有可以判断文件是否是一个标准文件的方法isFile();这些防抖都

- Spring注入有继承关系的类(2)

bijian1013

javaspring

被注入类的父类有相应的属性,Spring可以直接注入相应的属性,如下所例:1.AClass类

package com.bijian.spring.test4;

public class AClass {

private String a;

private String b;

public String getA() {

retu

- 30岁转型期你能否成为成功人士

bijian1013

成长励志

很多人由于年轻时走了弯路,到了30岁一事无成,这样的例子大有人在。但同样也有一些人,整个职业生涯都发展得很优秀,到了30岁已经成为职场的精英阶层。由于做猎头的原因,我们接触很多30岁左右的经理人,发现他们在职业发展道路上往往有很多致命的问题。在30岁之前,他们的职业生涯表现很优秀,但从30岁到40岁这一段,很多人

- 【Velocity四】Velocity与Java互操作

bit1129

velocity

Velocity出现的目的用于简化基于MVC的web应用开发,用于替代JSP标签技术,那么Velocity如何访问Java代码.本篇继续以Velocity三http://bit1129.iteye.com/blog/2106142中的例子为基础,

POJO

package com.tom.servlets;

public

- 【Hive十一】Hive数据倾斜优化

bit1129

hive

什么是Hive数据倾斜问题

操作:join,group by,count distinct

现象:任务进度长时间维持在99%(或100%),查看任务监控页面,发现只有少量(1个或几个)reduce子任务未完成;查看未完成的子任务,可以看到本地读写数据量积累非常大,通常超过10GB可以认定为发生数据倾斜。

原因:key分布不均匀

倾斜度衡量:平均记录数超过50w且

- 在nginx中集成lua脚本:添加自定义Http头,封IP等

ronin47

nginx lua csrf

Lua是一个可以嵌入到Nginx配置文件中的动态脚本语言,从而可以在Nginx请求处理的任何阶段执行各种Lua代码。刚开始我们只是用Lua 把请求路由到后端服务器,但是它对我们架构的作用超出了我们的预期。下面就讲讲我们所做的工作。 强制搜索引擎只索引mixlr.com

Google把子域名当作完全独立的网站,我们不希望爬虫抓取子域名的页面,降低我们的Page rank。

location /{

- java-3.求子数组的最大和

bylijinnan

java

package beautyOfCoding;

public class MaxSubArraySum {

/**

* 3.求子数组的最大和

题目描述:

输入一个整形数组,数组里有正数也有负数。

数组中连续的一个或多个整数组成一个子数组,每个子数组都有一个和。

求所有子数组的和的最大值。要求时间复杂度为O(n)。

例如输入的数组为1, -2, 3, 10, -4,

- Netty源码学习-FileRegion

bylijinnan

javanetty

今天看org.jboss.netty.example.http.file.HttpStaticFileServerHandler.java

可以直接往channel里面写入一个FileRegion对象,而不需要相应的encoder:

//pipeline(没有诸如“FileRegionEncoder”的handler):

public ChannelPipeline ge

- 使用ZeroClipboard解决跨浏览器复制到剪贴板的问题

cngolon

跨浏览器复制到粘贴板Zero Clipboard

Zero Clipboard的实现原理

Zero Clipboard 利用透明的Flash让其漂浮在复制按钮之上,这样其实点击的不是按钮而是 Flash ,这样将需要的内容传入Flash,再通过Flash的复制功能把传入的内容复制到剪贴板。

Zero Clipboard的安装方法

首先需要下载 Zero Clipboard的压缩包,解压后把文件夹中两个文件:ZeroClipboard.js

- 单例模式

cuishikuan

单例模式

第一种(懒汉,线程不安全):

public class Singleton { 2 private static Singleton instance; 3 pri

- spring+websocket的使用

dalan_123

一、spring配置文件

<?xml version="1.0" encoding="UTF-8"?><beans xmlns="http://www.springframework.org/schema/beans" xmlns:xsi="http://www.w3.or

- 细节问题:ZEROFILL的用法范围。

dcj3sjt126com

mysql

1、zerofill把月份中的一位数字比如1,2,3等加前导0

mysql> CREATE TABLE t1 (year YEAR(4), month INT(2) UNSIGNED ZEROFILL, -> day

- Android开发10——Activity的跳转与传值

dcj3sjt126com

Android开发

Activity跳转与传值,主要是通过Intent类,Intent的作用是激活组件和附带数据。

一、Activity跳转

方法一Intent intent = new Intent(A.this, B.class); startActivity(intent)

方法二Intent intent = new Intent();intent.setCla

- jdbc 得到表结构、主键

eksliang

jdbc 得到表结构、主键

转自博客:http://blog.csdn.net/ocean1010/article/details/7266042

假设有个con DatabaseMetaData dbmd = con.getMetaData(); rs = dbmd.getColumns(con.getCatalog(), schema, tableName, null); rs.getSt

- Android 应用程序开关GPS

gqdy365

android

要在应用程序中操作GPS开关需要权限:

<uses-permission android:name="android.permission.WRITE_SECURE_SETTINGS" />

但在配置文件中添加此权限之后会报错,无法再eclipse里面正常编译,怎么办?

1、方法一:将项目放到Android源码中编译;

2、方法二:网上有人说cl

- Windows上调试MapReduce

zhiquanliu

mapreduce

1.下载hadoop2x-eclipse-plugin https://github.com/winghc/hadoop2x-eclipse-plugin.git 把 hadoop2.6.0-eclipse-plugin.jar 放到eclipse plugin 目录中。 2.下载 hadoop2.6_x64_.zip http://dl.iteye.com/topics/download/d2b

- 如何看待一些知名博客推广软文的行为?

justjavac

博客

本文来自我在知乎上的一个回答:http://www.zhihu.com/question/23431810/answer/24588621

互联网上的两种典型心态:

当初求种像条狗,如今撸完嫌人丑

当初搜贴像条犬,如今读完嫌人软

你为啥感觉不舒服呢?

难道非得要作者把自己的劳动成果免费给你用,你才舒服?

就如同 Google 关闭了 Gooled Reader,那是

- sql优化总结

macroli

sql

为了是自己对sql优化有更好的原则性,在这里做一下总结,个人原则如有不对请多多指教。谢谢!

要知道一个简单的sql语句执行效率,就要有查看方式,一遍更好的进行优化。

一、简单的统计语句执行时间

declare @d datetime ---定义一个datetime的变量set @d=getdate() ---获取查询语句开始前的时间select user_id

- Linux Oracle中常遇到的一些问题及命令总结

超声波

oraclelinux

1.linux更改主机名

(1)#hostname oracledb 临时修改主机名

(2) vi /etc/sysconfig/network 修改hostname

(3) vi /etc/hosts 修改IP对应的主机名

2.linux重启oracle实例及监听的各种方法

(注意操作的顺序应该是先监听,后数据库实例)

&nbs

- hive函数大全及使用示例

superlxw1234

hadoophive函数

具体说明及示例参 见附件文档。

文档目录:

目录

一、关系运算: 4

1. 等值比较: = 4

2. 不等值比较: <> 4

3. 小于比较: < 4

4. 小于等于比较: <= 4

5. 大于比较: > 5

6. 大于等于比较: >= 5

7. 空值判断: IS NULL 5

- Spring 4.2新特性-使用@Order调整配置类加载顺序

wiselyman

spring 4

4.1 @Order

Spring 4.2 利用@Order控制配置类的加载顺序

4.2 演示

两个演示bean

package com.wisely.spring4_2.order;

public class Demo1Service {

}

package com.wisely.spring4_2.order;

public class